22.14. TCPDump¶

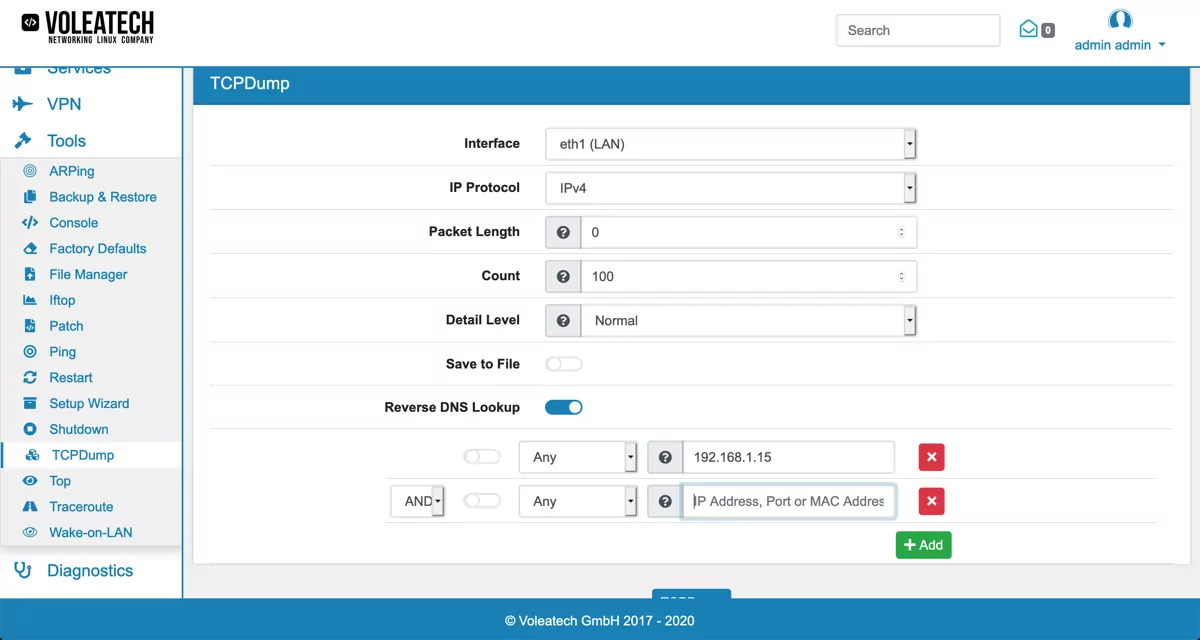

Sie finden das TCPDump Werkzeug unter Werkzeuge → TCPDump.

Dieses Werkzeug ist ein Paket Analysator, der TCP/IP und andere Pakete anzeigt, die über das Netzwerk gesendet und empfangen werden.

Die Informationen werden in Echtzeit in Ihrem Browser angezeigt.

Sie können das Interface und das IP-Protokoll, v4 oder v6 angeben, wobei die Anzahl bestimmt, nach wie vielen Paketen es stoppt. Mit Paketlänge können Sie die Anzahl der Bytes angeben, die das System für jedes Paket erfassen soll. Die Standardeinstellung ist 0, die alles erfasst. Es kann auch eine Detailstufe konfiguriert werden, die standardmäßig auf normal eingestellt ist.

Wenn Sie die IPSec-Schnittstelle nicht verwenden, besteht auch die Möglichkeit, zusätzliche Filter nach Protokoll, IP-Adresse, Port oder Mac-Adresse hinzuzufügen. Diese Filter können über logische Operatoren wie und, oder und nicht verbunden werden.

Sie können die Spur auch nachträglich herunterladen, wenn Sie die Option Speichern in Datei aktivieren, bevor Sie tcpump starten.

Der Output könnte so aussehen:

tcpdump: listening on any, link-type LINUX_SLL (Linux cooked), capture size 262144 bytes

12:51:21.060482 IP (tos 0x0, ttl 64, id 3784, offset 0, flags [DF], proto TCP (6), length 162)

vtair.localhost.hq.voleatech.com.8000 > IT1.hq.voleatech.com.57318: Flags [P.], cksum 0x92ec (incorrect -> 0xbd6a), seq 2584698705:2584698827, ack 1786006290, win 120, length 122

12:51:21.100800 IP (tos 0x0, ttl 127, id 26583, offset 0, flags [DF], proto TCP (6), length 40)

IT1.hq.voleatech.com.57318 > vtair.localhost.hq.voleatech.com.8000: Flags [.], cksum 0x66f0 (correct), seq 1, ack 122, win 2052, length 0

12:51:21.365874 IP (tos 0x0, ttl 64, id 46612, offset 0, flags [DF], proto ICMP (1), length 28)

vtair.localhost.hq.voleatech.com > 192.168.10.1: ICMP echo request, id 0, seq 17114, length 8

12:51:21.365959 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto ICMP (1), length 28)

192.168.10.1 > vtair.localhost.hq.voleatech.com: ICMP echo reply, id 0, seq 17114, length 8

12:51:21.384065 ARP, Ethernet (len 6), IPv4 (len 4), Request who-has 192.168.10.143 tell pfSensedev.dev.hq.voleatech.com, length 46

12:51:21.396593 IP (tos 0x0, ttl 64, id 14672, offset 0, flags [DF], proto TCP (6), length 91)

Mit TCPdump können Sie die Kommunikation in Ihrem Netzwerk sehr detailliert analysieren. Wenn Sie nur an der Kommunikation eines bestimmten Hosts interessiert sind, können Sie dessen IP-Adresse im Filterabschnitt angeben. Auf diese Weise erhalten Sie alle Pakete, die von diesem Host gesendet und empfangen werden.

Wenn Sie nur am Verkehr eines bestimmten Hosts in Bezug auf einen bestimmten Port/ein bestimmtes Protokoll interessiert sind, können Sie auch die Portnummer im Filterabschnitt angeben. Auf diese Weise können Sie Ihre TCPdump-Anforderung anpassen und erhalten ein viel saubereres Ergebnis, das viel leichter zu interpretieren ist.

22.14.1. Fehlerbehebung über TCPDump¶

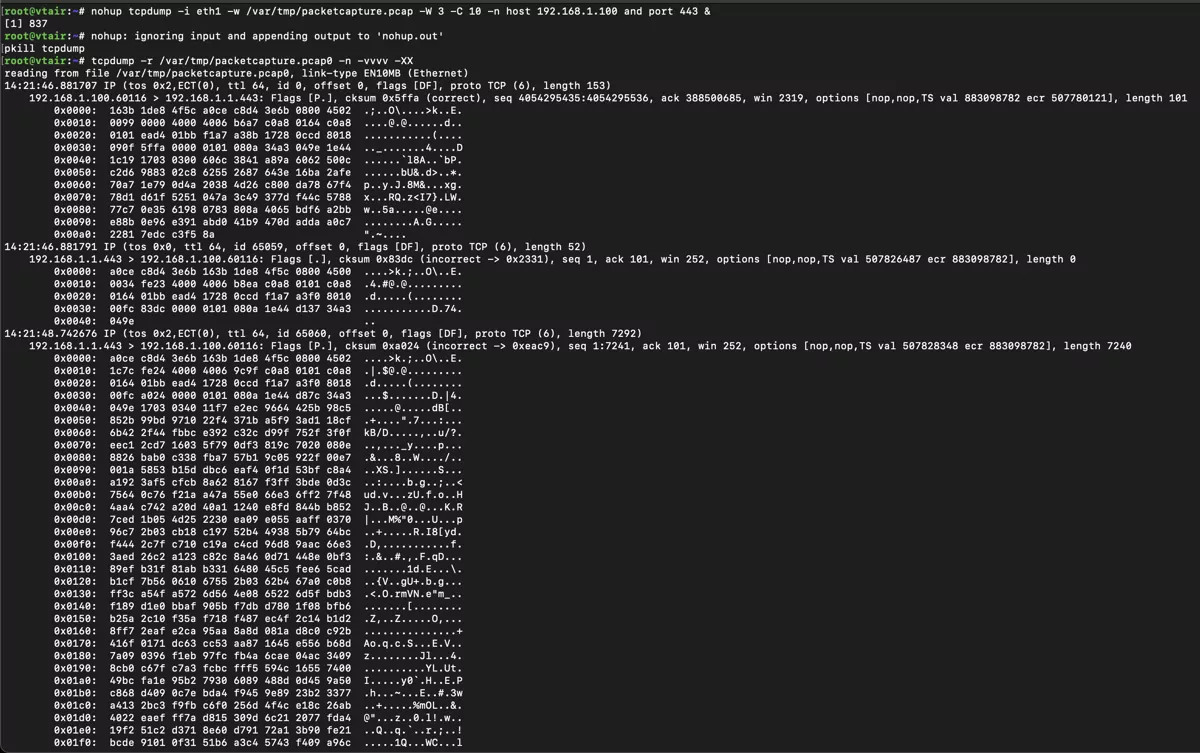

Sie können auch über die Konsole auf die TCPDump-Funktion zugreifen. Melden Sie sich dazu über SSH oder über eine serielle Verbindung bei Ihrem VT AIR-Gerät an (siehe Konsolenzugang für weitere Einzelheiten). Sobald Sie eingeloggt sind, geben Sie shell ein, um auf die Shell zuzugreifen.

Geben Sie den Befehl

nohup tcpdump -i INT -w /var/tmp/packetcapture.pcap -W 3 -C 10 -n host IPADDRESS and port PORT &

wobei INT die physikalische Schnittstelle (z.B. eth1), IPADDRESS die IP-Adresse des Hosts, mit dem Sie die Verbindung beobachten wollen, und PORT der Port der Verbindung, die Sie beobachten wollen, ist. Dies erzeugt maximal drei Dateien mit 10MB (rotierend). Sie können die Dateien später analysieren.

Typ

pkill tcpdump

um den Prozess zu beenden. Anschließend können Sie sich die Ergebnisse ansehen, indem Sie die Datei in Wireshark laden oder indem Sie

tcpdump -r /var/tmp/packetcapture.pcap0 -n -vvvvv -XX

Dies ist sehr hilfreich, um sporadisch auftretende Verbindungs- oder Netzwerkprobleme zu finden, die nicht sofort reproduziert werden können.