18.3. WireGuard¶

WireGuard implementiert Virtual Private Network (VPN)-Techniken, um sichere Point-to-Point- oder Site-to-Site-Verbindungen herzustellen.

WireGuard verwendet modernste Kryptographie, wie das Noise-Protokoll-Framework, Curve25519, ChaCha20, Poly1305, BLAKE2, SipHash24, HKDF und sichere vertrauenswürdige Konstruktionen. Es trifft konservative und vernünftige Entscheidungen und wurde von Kryptographen überprüft.

Es zielt auch darauf ab, eine bessere Leistung und einen geringeren Stromverbrauch als IPsec und OpenVPN zu erreichen und ist gleichzeitig einfacher einzurichten.

18.3.1. Einstellungen¶

Port jede WireGuard-Verbindung benötigt einen eindeutigen Port.

Privater Schlüssel ist der private Schlüssel des VT AIR. Geben Sie ihn niemals an eine andere Partei weiter.

Public Key ist der öffentliche Schlüssel des VT AIR und muss an die Gegenstelle weitergegeben werden.

Tunnel IP ist die lokale IP-Adresse der WireGuard-Verbindung und die Netzmaske muss auf das gesamte Netzwerk eingestellt sein. Die Tunnel-IP kann IPv4 und/oder IPv6 sein.

DNS-Server kann eine IP-Adresse eines DNS-Servers sein.

MTU ist die Maximale Übertragungseinheit und standardmäßig 1420. Wenn Sie eine PPPoE-Verbindung haben, müssen Sie diese auf 1412 einstellen.

Associate Firewall Rule kann aktiviert werden, damit eine OpenVPN-zugehörige Firewall-Regel erstellt und aktualisiert wird.

Die *Routing-Tabelle* kann geändert werden und verwendet standardmäßig die Haupt-Routing-Tabelle. Die entfernten Peer-Netzwerke werden zu dieser Routing-Tabelle hinzugefügt.

Nur Master Starten Sie WireGuard nur, wenn der VT AIR der Netzwerk-Master in einem HA-Setup ist.

Additional IPs sind zusätzliche IP-Adressen auf dem lokalen Server oder den Peers.

Sie können die Einstellungen in der oberen rechten Ecke als Excel-Tabelle exportieren.

18.3.2. Export Einstellungen¶

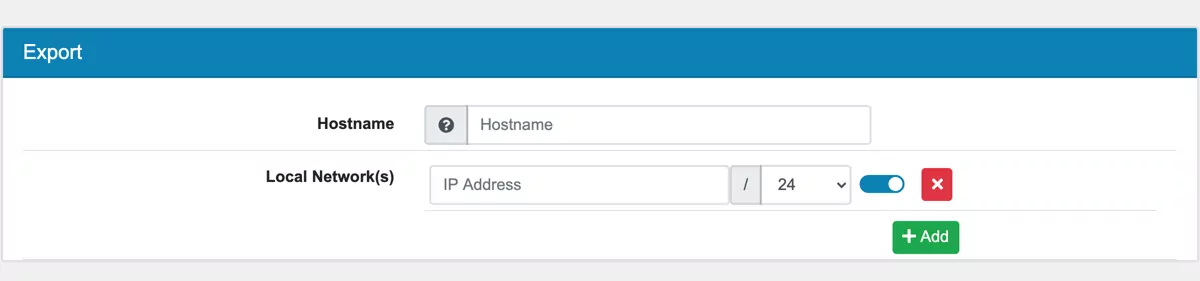

Die Exporteinstellungen legen grundlegende Optionen für Peer-Exporte fest.

Geben Sie den Hostnamen ein, unter dem der WireGuard-Server für Ihre Peers über das Internet erreichbar ist. Es kann ein Hostname oder eine IP-Adresse sein.

Das/die Lokale(n) Netzwerk(e)** sind alle Netzwerke, die vom Peer zugänglich sein sollten. In der Regel geben Sie die Netzwerke hinter dem WireGuards-Server an, auf die der Peer zugreifen soll.

Bemerkung

Wenn Sie die Peer-to-Peer-Kommunikation aktivieren möchten, geben Sie auch das IPv4-Tunnel-Netzwerk bei den Lokalen Netzwerken ein. Alle lokalen Netzwerke werden zu der Konfigurationseinstellung Zusätzliche IPs hinzugefügt.

18.3.3. Peer-Gruppe¶

Ein Peer ist ein entferntes Gerät und kann eine Seite oder ein Client sein. Es gibt keinen Unterschied, jeder entfernte Endpunkt ist ein Peer.

Keep Alive kann alle paar Sekunden gesendet werden, um sicherzustellen, dass die Verbindung steht.

Privater Schlüssel ist der private Schlüssel der Gegenstelle und für die Verbindung nicht erforderlich. Sie haben hier die Möglichkeit, ein Schlüsselpaar zu generieren, falls Ihr Peer dies nicht kann. In diesem Fall wird es hier angezeigt.

Public Key ist der öffentliche Schlüssel des Peers und wird für die Verbindung benötigt.

Preshared Key ist optional und kann als sekundäre Authentifizierung hinzugefügt werden.

Tunnel-IP ist die Remote-IP-Adresse der WireGuard-Verbindung. Die Tunnel-IP kann IPv4 und/oder IPv6 sein und muss sich in den Einstellungen Tunnel-IP-Bereich befinden.

Endpoint Address kann eine IP oder ein Hostname des Peers sein.

Endpoint Port ist der Remote-Port der Gegenstelle.

Remote Networks sind Netzwerke, die hinter diesem Peer erreichbar sind.

Additional IPs sind zusätzliche IP-Adressen auf dem lokalen Server oder den Peers.

18.3.4. Exportieren¶

Sobald ein Peer erstellt ist, können Sie die Peer-Konfiguration exportieren. Sie finden den Export in der Schnellbearbeitung unten auf der entsprechenden Wireguard-Bearbeitungsseite.

18.3.5. QR Code¶

Sobald ein Peer erstellt ist, steht ein QR-Code zur Verfügung. Er enthält die Peer-Konfiguration. Sie finden ihn in der Schnellbearbeitung unten auf der entsprechenden Wireguard-Bearbeitungsseite.

18.3.6. Import-Config¶

Anstatt einen neuen WireGuard zu erstellen, können Sie Einstellungen aus einer bestehenden WireGuard-Konfiguration importieren. Sie finden die Schaltfläche Konfiguration importieren in der rechten unteren Ecke der WireGuard-Verwaltungsseite. Der VT AIR wird die Datenstruktur erstellen und versuchen, fast alle Einstellungen aus der Konfiguration zu importieren.

18.3.7. Beispiel einer WireGuard-Konfiguration¶

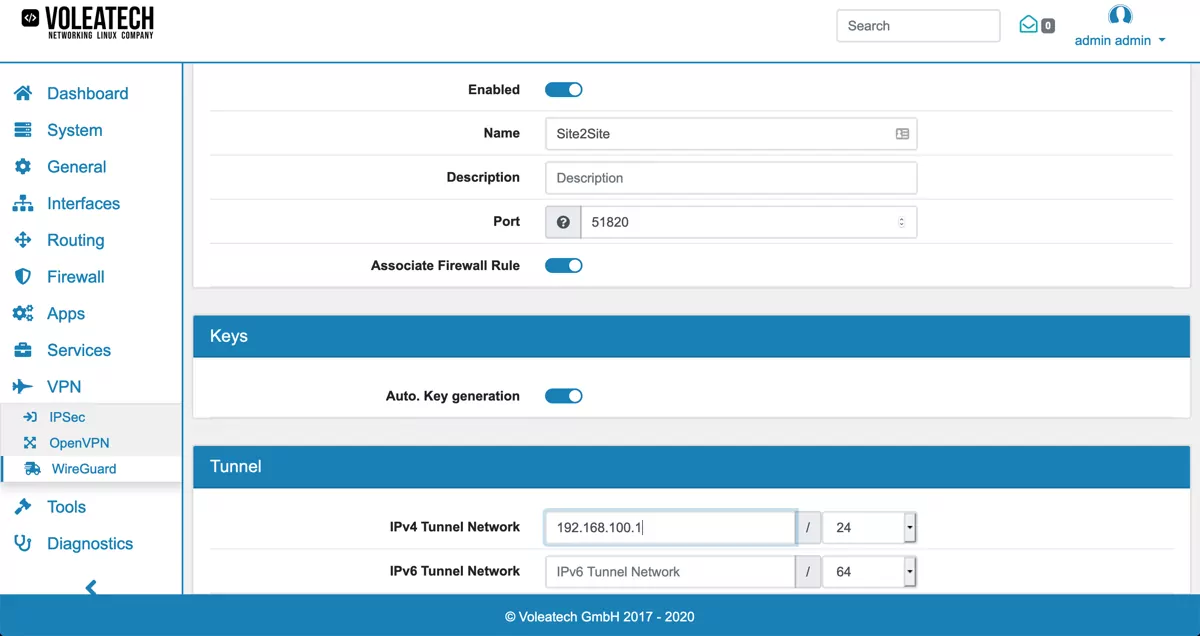

Gehen Sie zu VPN → WireGuard und klicken Sie auf Hinzufügen. Die Adresse und der Adressbereich, die Sie unter Tunnel Network definieren, sind die den VPN-Clients zugewiesenen Adressen. Wählen Sie einen Adressbereich, der vom Rest Ihres lokalen Netzwerks nicht verwendet wird. Wenn Sie nur einen einzigen Client haben, der mit Ihrem VPN verbunden ist, wählen Sie eine einzelne IP-Adresse (Bereich 30).

Achten Sie beim Anlegen von Peers (Clients) besonders darauf, dass in WireGuard nur so viele Peers möglich sind, wie Sie manuell konfiguriert haben, da jedem Peer eine eindeutige statische Tunnel-IP-Adresse zugewiesen wird. Sie können sich auch nicht mit demselben Peer mehrfach gleichzeitig einloggen.

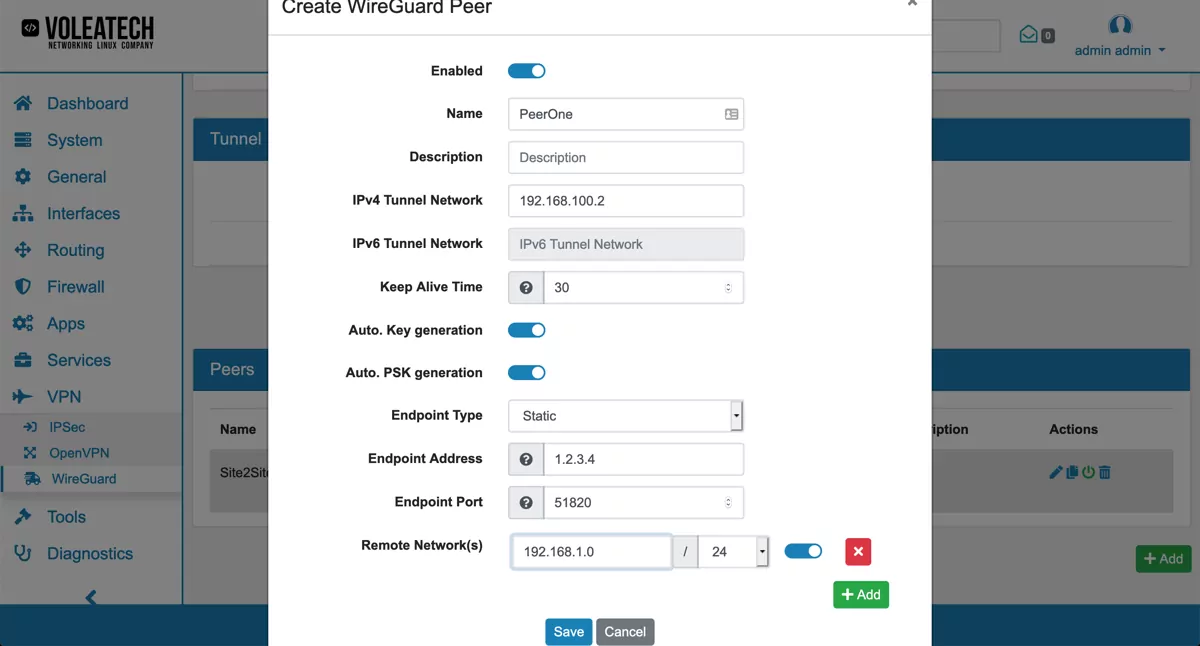

Klicken Sie auf Hinzufügen, um einen neuen Peer zu erstellen. Geben Sie eine Tunnel-IP-Adresse ein, die von keinem anderen Peer verwendet wird und innerhalb des Bereichs liegt, den Sie in der Konfiguration Ihres Servers angegeben haben. Sie können auch zusätzliche Tunnel-IP-Adressen unter Additional Tunnel IPs angeben.

Die *Auto PSK-Generierung* erzeugt automatisch einen sicheren Pre-Shared Key, den Ihr Peer für die Verbindung verwenden kann. Der PSK ist optional und bietet neben dem Schlüssel eine zweite Authentifizierungsschicht.

Wenn Sie Endpoint Type Static wählen, können Sie die öffentliche IP-Adresse Ihres Servers und den Port, den Sie in Ihrer WireGuard-Konfiguration eingegeben haben, angeben. Unter Remote Networks können Sie angeben, welche lokalen Netzwerke hinter dem Peer verfügbar sind. Die Remote-Netzwerke sind dann vom Server aus erreichbar. Wenn Sie auf kein Netzwerk hinter der Gegenstelle zugreifen wollen, lassen Sie das Feld Remote Networks leer.

Das/die lokale(n) Netzwerk(e) im Peer kann/können verwendet werden, um spezifische Netzwerke zu haben, die nur für diesen Peer erreichbar sein sollten. Sie bilden einen Zusatz zu dem/den globalen Lokalen Netzwerk(en).

Klicken Sie auf Speichern, um den Peer zu speichern. Nachdem Sie alle Peers erstellt haben, klicken Sie erneut auf Speichern, um die gesamte Konfiguration zu speichern.

Exportieren Sie die Peer-Konfiguration über das Exportieren-Panel oberhalb der Schaltfläche Speichern.

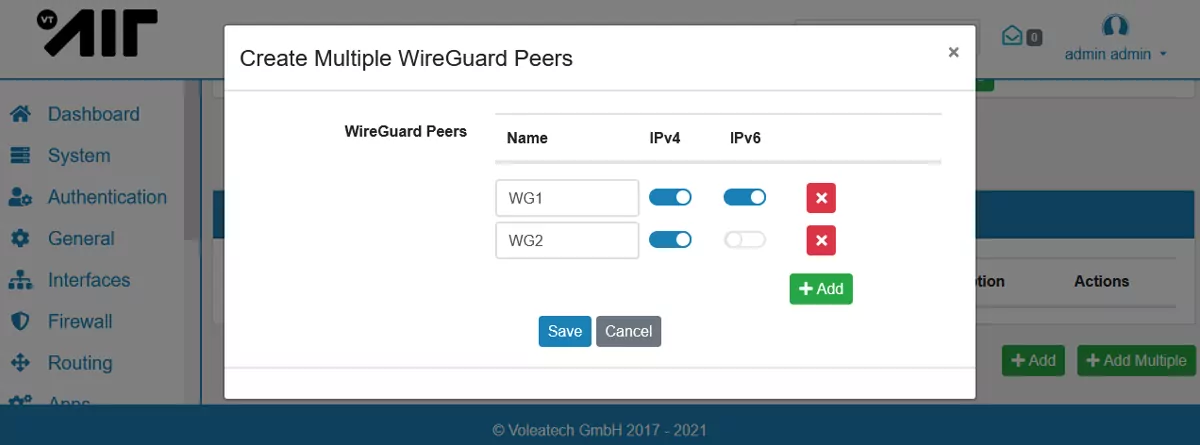

Sie können auch auf Mehrere hinzufügen klicken, um ganz einfach mehrere Peers auf einmal zu erstellen. Sie müssen nur den Peer-Namen angeben, die IP-Adresse wird automatisch ausgefüllt, wenn Sie keine eingeben.

Bemerkung

Sie müssen Firewall-Regeln für die neue Wireguard_XXX-Schnittstelle erstellen, um den Netzwerkverkehr von den Peers zuzulassen. Eine ausführliche Erklärung, wie Sie Firewall-Regeln für eine Schnittstelle erstellen, finden Sie unter Firewall-Regeln (Weiterleitung und Eingabe).