18.2.2. OpenVPN Einstellungen¶

Die OpenVPN Einstellungen finden Sie unter VPN → OpenVPN.

Prefill from File Sie können die Felder mit einer OpenVPN-Konfigurationsdatei vorbefüllen.

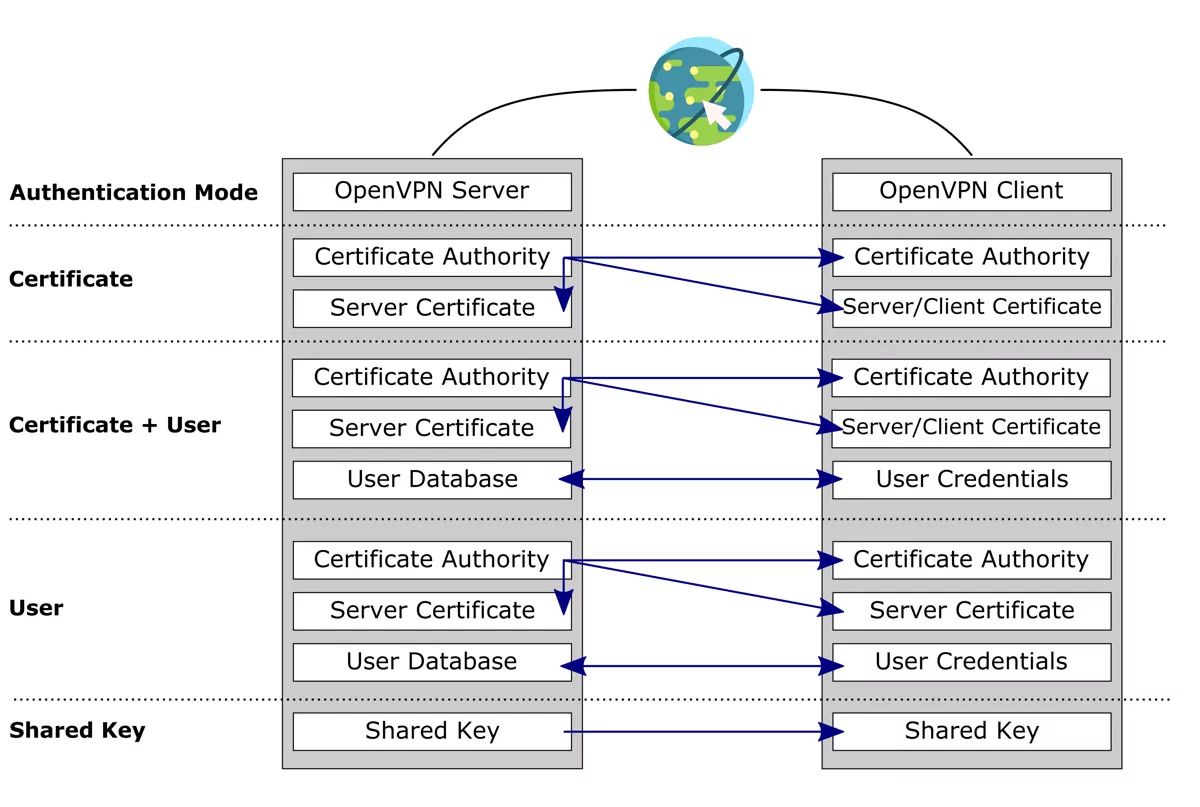

Der Authentifizierungsmodus ist entweder Zertifikat, Benutzer oder Shared Key:

Dieses Bild wurde mit Icons von Freepik aus Flaticon erstellt.

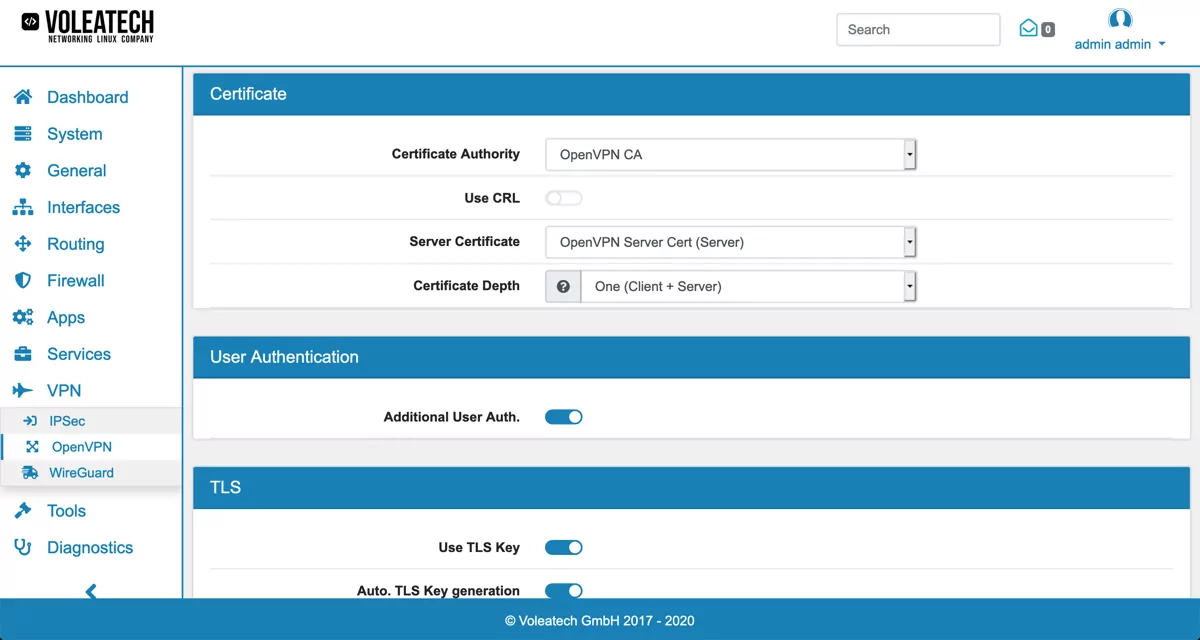

- Für den Authentifizierungsmodus Zertifikat benötigt der OpenVPN-Server ein Server-Zertifikat und der OpenVPN-Client ein Client-Zertifikat. Beide müssen von derselben Zertifizierungsstelle stammen.

Zusätzlich können Sie die Option Zusätzlicher Benutzer auth. aktivieren, um eine zwei-Faktor-Authentifizierung (Zertifikat + Benutzer) zu haben. Die gleichen Bedingungen gelten sowohl für die zusätzliche Benutzerauthentifizierung, als auch für die reine Benutzerauthentifizierung.

Für den Authentifizierungsmodus Benutzer benötigen beide Seiten die gleiche Zertifizierungsstelle und der Client muss einen Benutzernamen und ein Passwort bei der Einstellung Benutzerauthentifizierung hinzufügen. Dieser Benutzer muss als Systembenutzer auf dem VT AIR existieren, auf dem der OpenVPN-Server läuft. Der Benutzer benötigt außerdem die Benutzerberechtigung open vpn - OpenVPN User Login, die unter System → User vergeben werden kann. Alternativ können Sie den Benutzer zur Gruppe OpenVPN Access hinzufügen. Dieser Vorgang wird ihm die gleichen Benutzerrechte zuschreiben.

Für den Authentifizierungsmodus Shared Key benötigen beide Seiten einen gemeinsamen Schlüssel. Wenn Sie den OpenVPN-Server erstellen, kann der VT AIR automatisch einen gemeinsamen Schlüssel generieren. Dieser gemeinsame Schlüssel muss nur in den OpenVPN-Client kopiert werden.

Protokoll kann entweder UDP oder TCP sein, egal ob es nur für IPv4, nur für IPv6 oder für beide ist. Sowohl IPv4 als auch IPv6 ist nur Multihome, was bedeutet, dass das Interface nicht spezifiziert werden kann und Alle ausgewählt werden kann.

Der Gerätemodus ist entweder tun (Layer 3) oder tap (Layer 2).

Interface kann angegeben werden oder es kann einfach All ausgewählt werden. Wenn es sich bei dem Interface um eine virtuelle VRRP-IP eines HA-Setups handelt, hat nur der Master, der die IP besitzt, das OpenVPN aktiviert. Der Slave wird für das OpenVPN im Standby sein.

Lokaler Port kann definiert werden oder wenn er leer bleibt, wird ein zufälliger Port verwendet.

TLS Key benutzen ermöglicht die Verwendung von Transport Layer Security und kann nur im Zertifikats- oder Benutzerauthentifizierungsmodus verwendet werden. Für beide Seiten ist der gleiche TLS Key zu verwenden. Der Schlüssel kann beim Anlegen eines OpenVPN-Servers automatisch generiert werden.

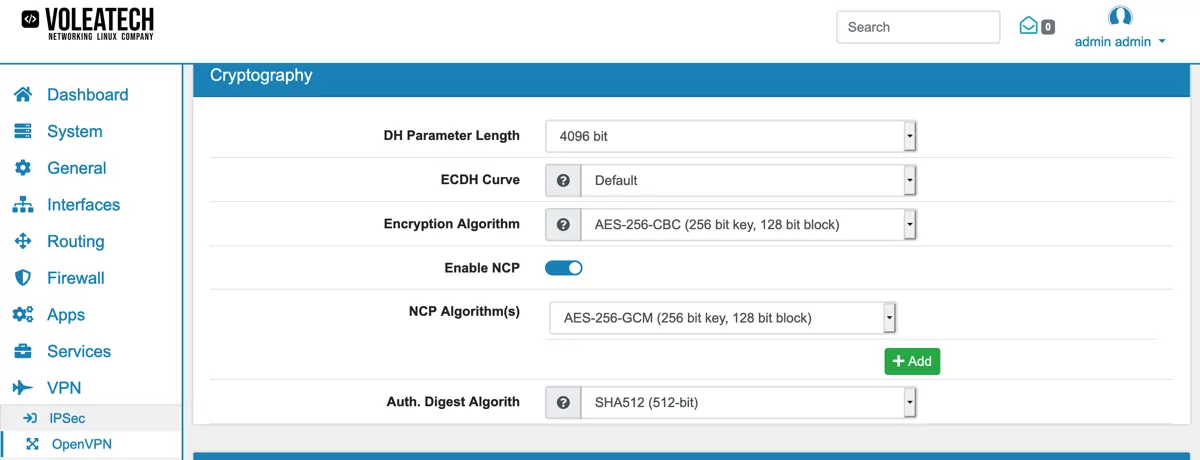

Verschlüsselungsalgorithmus kann einer von vielen Algorithmen sein. Es ist auch möglich, keinen auszuwählen. Er muss auf beiden Seiten gleich sein.

NCP erlauben erlaubt verhandelbare kryptographische Parameter. Bei NCP Algorithmen können mehrere Algorithmen ausgewählt werden. Die Reihenfolge der ausgewählten Algorithmen wird von OpenVPN eingehalten. Es ist nur für OpenVPN 2.4 und höher verfügbar.

Auth. Digest Algorith kann einer von den vorhandenen Algorithmen sein. Er muss auf beiden Seiten gleich sein. Wenn keiner ausgewählt ist, kann TLS nicht verwendet werden.

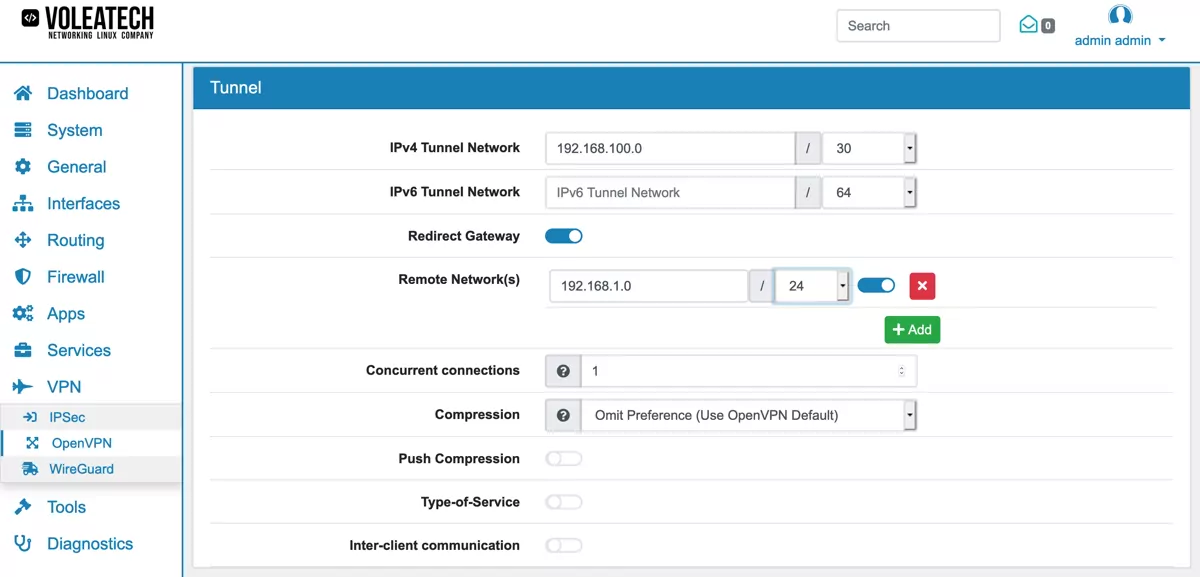

IPv4 Tunnel Network und IPv6 Tunnel Network definieren das Tunnelnetzwerk für die Verbindung.

Remote Network(s) ermöglicht die Nutzung mehrerer Remote Netzwerke.

Compression ist die Komprimierung für die Tunnelpakete mit dem LZO-Algorithmus und kann eine der folgenden sein:

Präferenz auslassen (OpenVPN Standard verwenden)

LZ4 Komprimierung [compress lz4]

LZ4 Komprimierung v2 [Komprimierung lz4-v2]

LZO-Komprimierunng [compress lzo, äquivalent zu comp-lzo ja für Kompatibilität]

Komprimierung (stub) aktivieren [Komprimierung]

Präferenz auslassen, + Adaptive LZO-Komprimierung deaktivieren [Legacy-Stil, comp-noadapt]

Adaptive LZO-Komprimierung [Legacy-Stil, comp-lzo adaptiv]

LZO-Komprimierung [Legacy-Stil, comp-lzo yes]

Keine LZO-Komprimierung [Legacy Style, comp-lzo no]

Type-of-Service Setzt den TOS-IP-Header-Wert von Tunnelpaketen auf den Wert des gekapselten Pakets.

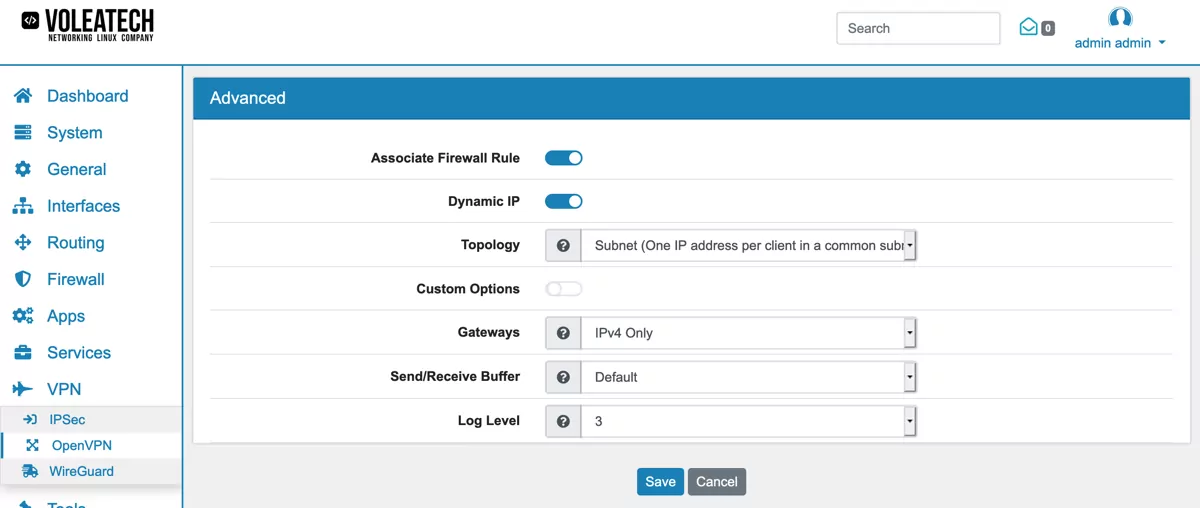

Topology gibt die Methode zur Konfiguration einer virtuellen Adapter-IP-Adresse an.

Benutzerdefinierte Optionen ist für benutzerdefinierte Konfigurationsparameter für die Konfiguration.

Unter Gateways können Sie auswählen, welche Gateways im System erstellt werden sollen. Gateways können verwendet werden, um zusätzliche Routen oder Routingtabellen zu erstellen.

Sende-/Empfangsbuffer ist die Sende- und Empfangsbuffergröße für OpenVPN. Die Standardbuffergröße kann in vielen Fällen zu klein sein, je nach Hardware und Netzwerk-Uplink-Geschwindigkeit.

Log Level ist die Log-Verbindlichkeitsstufe. 0 ist still, mit Ausnahme von fatalen Fehlern. 4 ist für den allgemeinen Gebrauch sinnvoll. 5 und 6 können helfen, Verbindungsprobleme zu beheben. 9 ist extrem ausführlich.

Keepalive-Intervall ist das Keepalive-Intervall in Sekunden und der Standardwert ist 10.

Keepalive Timeout ist der Keepalive-Timeout in Sekunden, der Standardwert ist 60.

Neuaushandlung gibt an, nach wie vielen Sekunden der Datenkanalschlüssel neu ausgehandelt wird. Der Standardwert ist 3600. Ein Wert von 0 deaktiviert es.

Sie können die Einstellungen in der oberen rechten Ecke als Excel-Tabelle exportieren.

18.2.2.1. Nur-Server-Einstellungen¶

Authentication Server, wenn Sie eine Benutzerauthentifizierung aktiviert haben. Es erlaubt Ihnen, einen vordefinierten Authentifizierungsserver von Authentifizierungsserver für Authentizität zu verwenden. Die Benutzer müssen nicht in VT AIR erstellt werden und die Steuerung basiert nur auf der Reaktion des Authentifizierungsservers.

Radius-Attribute Wenn Ihr Authentifizierungsserver ein Radius-Server ist, können Sie die Radius-Attribute verwenden, um Client-Overrides festzulegen. Die folgenden Attribute werden unterstützt

Framed-IP-Address

Framed-Route

CRL verwenden ermöglicht die Verwendung der CRL der ausgewählten Peer Certificate Authority.

Zwei-Faktor-Authentifizierung kann aktiviert werden, wenn Sie die Benutzerauthentifizierung verwenden. Es wird nur die TOTP-Authentifizierung verwendet, kein einmaliges Kennwort. Stellen Sie sicher, dass alle relevanten Benutzer die Zwei-Faktor-Authentifizierung aktiviert haben, da sie sich andernfalls nicht anmelden können. Es ist NICHT notwendig, die Zwei-Faktor-Authentifizierung für das Webgui zu aktivieren, damit dies funktioniert.

Certificate Depth definiert die Tiefe, in der zertifikatsbasierte Client-Logins akzeptiert werden.

DH Parameter Length ist der Diffie-Hellman Parameter für den Schlüsselaustausch.

ECDH Curve ist die elliptische Kurve für den Schlüsselaustausch.

Redirect Gateway kann aktiviert werden, um den gesamten vom Client erzeugten Datenverkehr durch den Tunnel zu erzwingen.

Concurrent connections gibt die maximale Anzahl von Clients an, die sich gleichzeitig mit diesem Server verbinden dürfen.

Push Compression kann aktiviert werden, um die gewählte Komprimierungseinstellung auf die verbundenen Clients zu übertragen.

Inter-client communication kann aktiviert werden, um die Kommunikation zwischen den mit diesem Server verbundenen Clients zu ermöglichen. Eine Firewall-Regel wird weiterhin benötigt, damit dies funktioniert.

Duplicate Connection kann aktiviert werden, um mehrere gleichzeitige Verbindungen von Clients mit demselben Common Name zu ermöglichen.

Associate Firewall Rule kann aktiviert werden, damit eine OpenVPN-zugehörige Firewall-Regel erstellt und aktualisiert wird.

Dynamische IP kann aktiviert werden, damit verbundene Clients ihre Verbindungen behalten können, wenn sich ihre IP-Adresse ändert.

DNS-Einstellungen können aktiviert werden, um mehrere erweiterte DNS-Optionen sowie vier DNS-Server zu konfigurieren.

DNS Default Domain stellt den Clients einen Default-Domain-Namen zur Verfügung.

Block Outside DNS blockiert Windows 10 Clients den Zugriff auf DNS-Server außer über OpenVPN während der Verbindung, sodass Clients VPN-DNS-Server verwenden müssen.

DNS-Registrierung zwingt Windows in die Erkennung von gepushten DNS-Servern.

NTP-Einstellungen können aktiviert werden, um zwei NTP-Server zu konfigurieren.

18.2.2.2. Nur-Client-Einstellungen¶

Server Host oder Adresse und Server Port sind die IP-Adresse oder der Hostname des OpenVPN Servers und des Ports, auf dem dieser läuft.

Limit outgoing bandwidth ist die maximale ausgehende Bandbreite für diesen Tunnel. Dieser kann leer gelassen werden für kein Limit. Der Eingabewert muss zwischen 100 Bytes/Sek und 100 Mbytes/Sek liegen.

Do not pull routes kann aktiviert werden, um den Server davon abzuhalten, Routen zur Routing-Tabelle des Clients hinzuzufügen.

Do not add/remove routes kann aktiviert werden, damit Routen nicht automatisch hinzugefügt oder entfernt werden.

Proxy host or address ist die Adresse für einen HTTP-Proxy, über den sich dieser Client mit einem entfernten Server verbinden soll.

Proxy Port ist der Port des Proxys, Standard ist 1080.

Die Proxy-Authentifizierung kann aktiviert werden, um einen Benutzernamen und/oder Passwort zu verwenden.

18.2.2.3. Beispiel-Konfigurationen¶

Site-to-Site-Verbindungen

Um eine stabile OpenVPN-Verbindung zwischen zwei oder mehr physisch getrennten Standorten zu erhalten, müssen Sie einen OpenVPN-Server und die zugehörigen Clients betreiben. Dieses Kapitel zeigt Ihnen, wie Sie eine grundlegende OpenVPN-Site—to-site-Verbindung auf Ihrem VT AIR-Gerät konfigurieren.

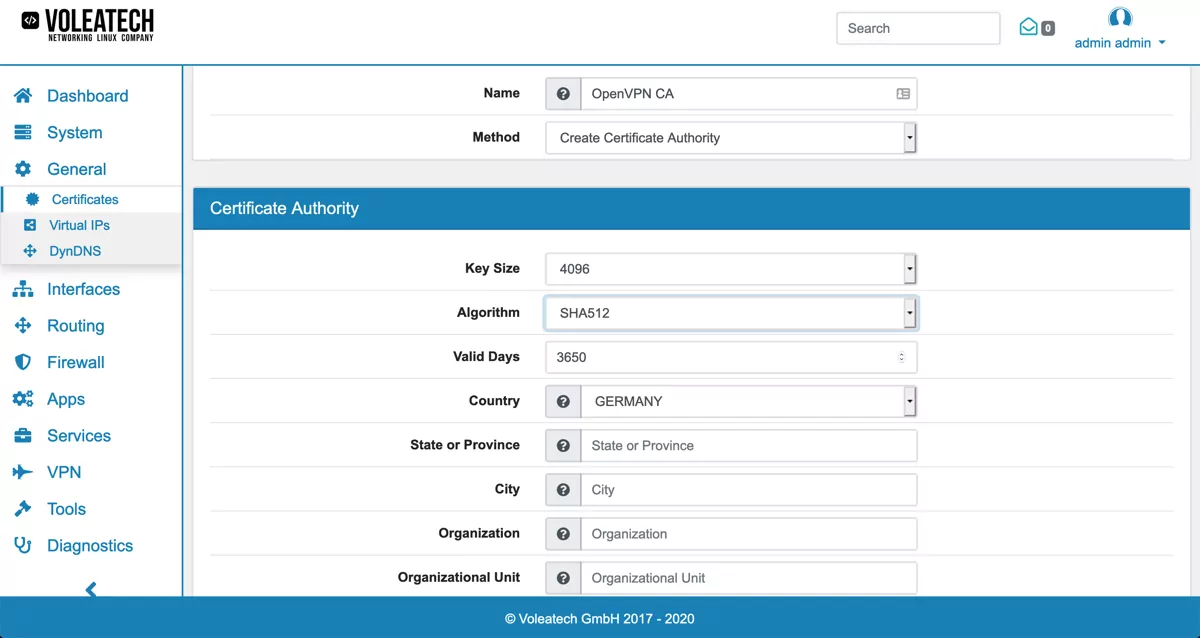

Falls Sie noch keine Zertifizierungsstelle erstellt haben, gehen Sie zu Allgemein → Zertifikate → CAs und klicken Sie auf Hinzufügen.

Geben Sie alle Informationen ein (Gemeinsamer Name gibt die URL Ihres Unternehmens an) und wählen Sie eine Schlüsselgröße und einen Algorithmus. Vergewissern Sie sich bei Ihren Client-Geräten, dass sie die gewählten Schlüssellängen und Algorithmen unterstützen, da einige große Werte nicht auf allen Geräten unterstützt werden. Für eine Verbindung zwischen zwei VT AIR-Geräten ist dies kein Problem.

Klicken Sie auf Speichern, um Ihre Zertifizierungsstelle zu erstellen.

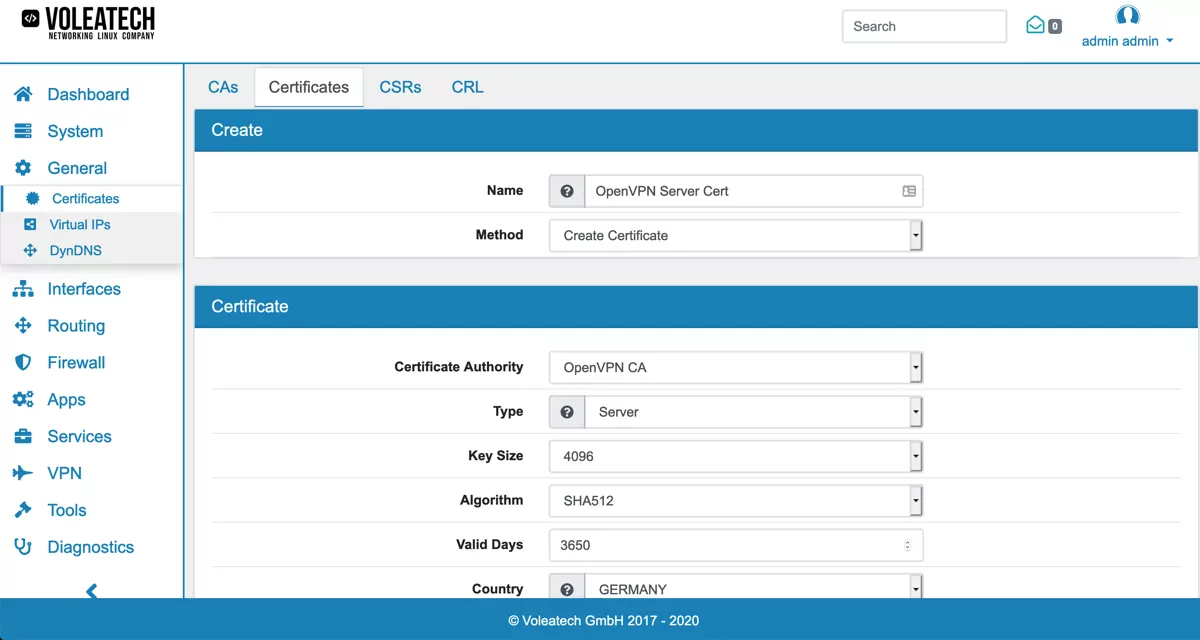

Gehen Sie dann auf Allgemein → Zertifikate → Zertifikate und klicken Sie auf Hinzufügen. Erstellen Sie ein Server-Zertifikat für Ihren OpenVPN-Server, indem Sie Ihre neue Zertifizierungsstelle und Ihren Server als Typ auswählen.

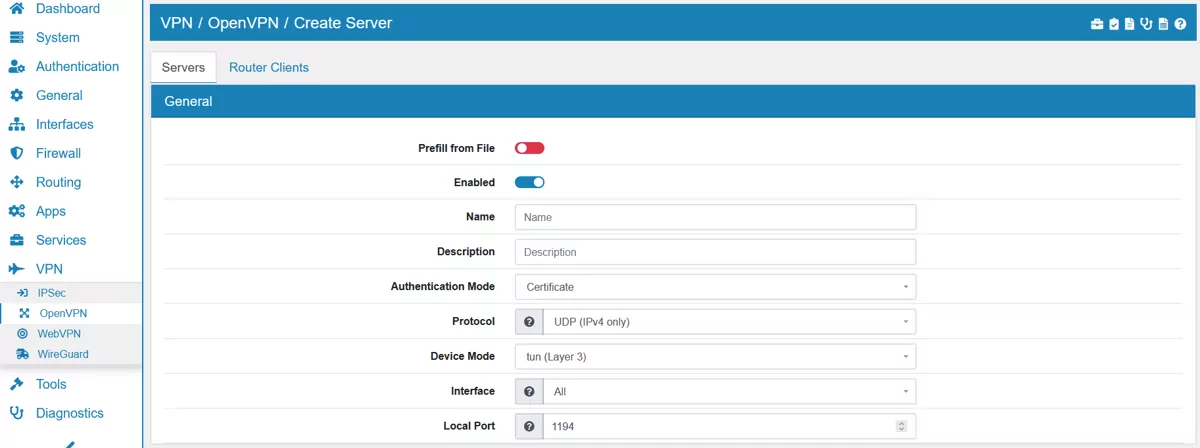

Gehen Sie zu VPN → OpenVPN und klicken Sie auf Add.

Wählen Sie einen Namen und einen Authentifizierungsmodus (siehe Beschreibung oben). In diesem Beispiel wird der Modus Zertifikat + Benutzerauthentifizierung verwendet. Bei einigen Authentifizierungsmodi haben Sie die Wahl, Ihre Verbindung zu einer Peer-to-Peer-Verbindung zu machen, die nur einen Client zulässt. Bei einer Site-to-Site-Verbindung mit nur einem entfernten Standort sollte dies aktiviert sein.

Unter Protokoll können Sie das verwendete Protokoll auswählen. Typischerweise wird UDP für OpenVPN verwendet, da es schneller und zuverlässiger ist. Wenn Sie eine IPv6-Verbindung benötigen, können Sie diese hier auswählen. In den meisten Fällen ist IPv4 ausreichend.

Unter Device Mode haben Sie die Wahl zwischen Tun und Tap. Tun ist weiter verbreitet, kompatibel mit mobilen Clients wie iOS und Android und stabiler als der Tap-Modus.

Die Schnittstelle Ihres Servers ist typischerweise WAN oder Multihome in einem Site-to-Site-Setup, das über das Internet kommuniziert. Der Port kann auf seinem Standardwert belassen werden, außer wenn dieser Port in Ihrem Netzwerk bereits benutzt wird.

Wählen Sie unter Zertifikat Ihre Zertifizierungsstelle und das neu erstellte OpenVPN-Server-Zertifikat aus. Belassen Sie Zertifikatstiefe bei eins für eine grundlegende Einrichtung wie diese. Wenn Sie möchten, dass Ihr Server in Zukunft über widerrufene Zertifikate informiert wird, aktivieren Sie die Option CRL verwenden. Dies hilft Ihnen dabei, Ihre VPN-Verbindung sicher zu halten, auch wenn ein Zertifikat gestohlen wird und in Zukunft ersetzt werden muss, können Sie es im Certificate Manager widerrufen.

Da diese Einrichtung den Modus Zertifikat + Benutzerauthentifizierung verwendet, aktivieren Sie Benutzerauthentifizierung.

Achten Sie bei den Kryptographie-Einstellungen wieder besonders auf die Fähigkeiten Ihres Client-Gerätes. Einige unterstützen möglicherweise nicht alle Schlüssellängen oder kryptographischen Algorithmen. Wenn Sie NCP aktivieren, können Sie festlegen, dass Ihr OpenVPN-Server mit dem Client alternative Algorithmen aushandeln kann, falls der primäre Algorithmus nicht unterstützt wird.

Die Adresse und der Adressbereich, die Sie unter Tunnel-Netzwerk definieren, sind die den VPN-Clients zugewiesenen Adressen. Wählen Sie einen Adressbereich, der vom Rest Ihres lokalen Netzwerks nicht verwendet wird. Wenn nur ein einziger Client mit Ihrem VPN verbunden ist, wählen Sie eine einzelne IP-Adresse (Bereich 30). Die maximale Anzahl gleichzeitiger Verbindungen ist daher auf eine eingestellt.

Wenn Sie den gesamten Datenverkehr durch Ihren VPN-Tunnel erzwingen möchten, aktivieren Sie die Option Redirect Gateway. Dadurch wird der gesamte Datenverkehr durch den Tunnel gezwungen, unabhängig von seinem Ziel. Wenn Sie diese Option deaktiviert lassen, wird nur relevanter Verkehr, der ein Ziel auf der anderen Seite des Tunnels hat, über Ihr VPN weitergeleitet.

Unter Remote Network können Sie die lokalen Netzwerke angeben, auf die über die VPN-Verbindung zugegriffen werden kann. Wenn Sie ein Multi-Site-Netzwerk erstellen, das wie ein gemeinsames lokales Netzwerk arbeiten soll, geben Sie hier Ihre lokalen Netzwerkadressen ein.

Wenn Sie die Komprimierung für Ihren Tunnel aktivieren, sparen Sie Bandbreite auf Kosten einer höheren benötigten Verarbeitungsleistung. Bei Hochgeschwindigkeitsverbindungen kann dies jedoch zu zusätzlichen Latenzzeiten führen. Einzelheiten zu den Komprimierungsmodi finden Sie in der obigen Beschreibung. Über die Option Push-Komprimierung können Sie Ihre Clients zwingen, die hier angegebene Komprimierung anstelle ihrer eigenen Konfiguration zu verwenden.

Die *Inter-Client-Kommunikation* bleibt in diesem Beispiel aus, da die Anzahl der Clients auf einen beschränkt ist und es daher keinen weiteren Client gibt, mit dem man kommunizieren kann.

Sollten Ihre Clients mit einer dynamischen IP-Adresse arbeiten, können Sie die Option Dynamische IP aktivieren, um die Verbindung auch dann aufrechtzuerhalten, wenn die IP-Adresse eines Clients wechselt. Andernfalls müsste sich der Client bei jeder Änderung der IP-Adresse neu anmelden.

Unter Topologie können Sie wählen, ob Ihr Server ein neues Subnetz mit nur einer IP-Adresse pro Client oder ein gemeinsames Subnetz für alle Clients erstellt. Da diese Konfiguration nur einen Client hat, ist diese Einstellung irrelevant. Unter Gateways können Sie wählen, ob Sie Gateways sowohl für IPv4 als auch für IPv6 oder nur für eines der beiden erstellen möchten. In dieser IPv4 only-Konfiguration stellen Sie dies auf IPv4 ein.

Klicken Sie auf Speichern, um Ihren OpenVPN-Server zu erstellen.

Auf dem/den Client-Gerät(en) können Sie entweder zu VPN → OpenVPN → Router Clients gehen und auf Add klicken, um die Einstellungen Ihres Servers manuell einzugeben.

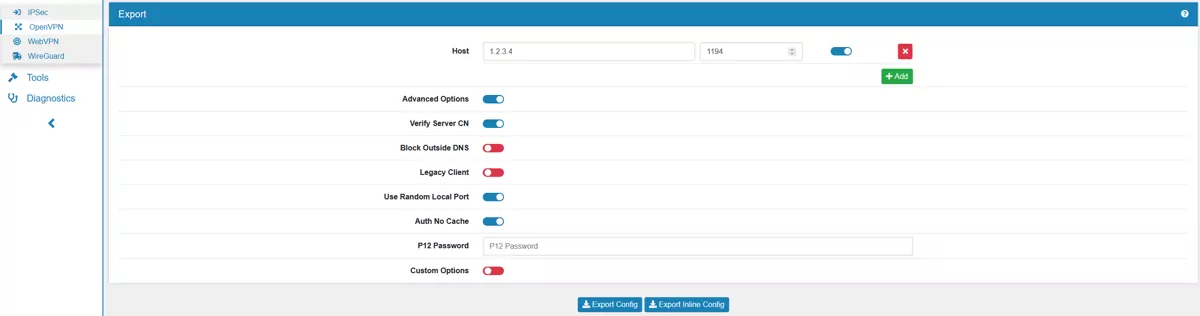

Um Ihre Einstellungen zu exportieren, gehen Sie zurück zu Ihrem Servergerät und gehen Sie zu VPN → OpenVPN → Servers klicken Sie auf die Schaltfläche Bearbeiten des Servers, mit dem Sie Ihren Client verbinden möchten, und scrollen Sie bis ganz nach unten. Unter Export finden Sie ein Feld Hostname/IP-Adresse, in das Sie die Adresse Ihres OpenVPN-Servers und den von Ihnen dafür gewählten Port eingeben. Klicken Sie auf Export und speichern Sie die Datei. Entpacken Sie die Datei, die Sie gerade heruntergeladen haben.

Wenn Sie auf Erweiterte Optionen klicken, werden die folgenden Optionen angezeigt:

Verify Server CN verifiziert optional den Common Name (CN) des Serverzertifikats, wenn der Client eine Verbindung herstellt.

Block Outside DNS blockiert den Zugang zu DNS-Servern außer über OpenVPN während der Verbindung und zwingt die Clients, nur VPN-DNS-Server zu verwenden.

Legacy Client enthält keine OpenVPN 2.5 Einstellungen in der Client-Konfiguration.

Use Random Local Port verwendet einen zufälligen lokalen Quellport (lport) für den Datenverkehr des Clients. Ohne diese Einstellung können zwei Clients nicht gleichzeitig laufen.

Auth No Cache lässt die Eingabe von Benutzernamen und Passwort sofort nach der Benutzung vergessen.

P12 Passwort ist das Passwort für die P12-Datei.

Custom Options sind benutzerdefinierte Konfigurationsparameter für die Konfiguration.

18.2.2.4. OpenVPN-Firewall-Regeln¶

Bemerkung

Sie müssen Firewall-Regeln für die neu erstellte OpenVPN_XXX-Schnittstelle erstellen, um Netzwerkverkehr von den Clients zuzulassen. Bitte schauen Sie sich Firewall-Regeln (Weiterleitung und Eingabe) an, um eine detaillierte Erklärung zu erhalten, wie Sie Firewall-Regeln für eine Schnittstelle erstellen.