21.25. IPSec¶

Die IPSec Diagnose finden Sie unter Diagnosen → VPN → IPSec.

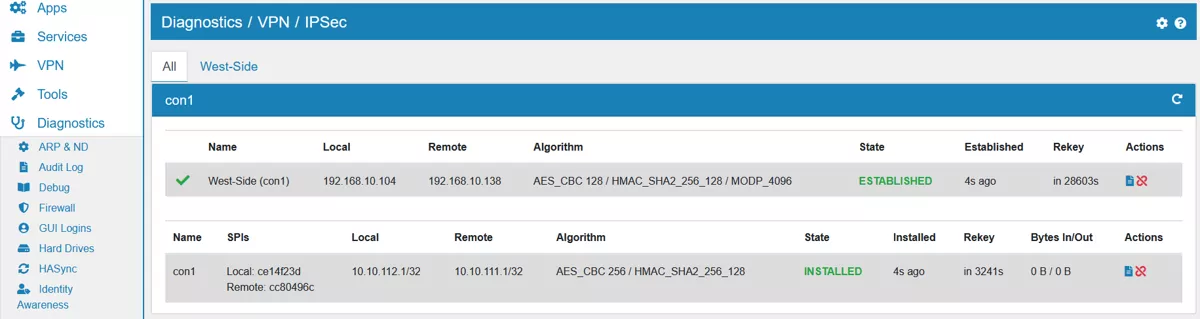

Hier können Sie Verbindungsinformationen zu Ihrer IPSec-Tunneln einsehen. Es gibt eine Registerkarte Alle mit allen IPSec-Verbindungen und jeder IPSec-Eintrag hat auch seine eigene Registerkarte. Die Verbindungsinformationen sind in Phase1 und Phase2 aufgeteilt.

21.25.1. Phase1¶

Die erste Spalte zeigt an, ob der Eingang aktiviert ist oder nicht.

Local und Remote zeigen ihre zugehörigen IP-Adressen an.

Reauth zeigt, wann die nächste Authentifizierung geplant ist.

Algo listet die die verwendeten Verschlüsselungsalgorithmen auf.

Status ist verbunden oder getrennt.

Unter Aktionen ist es möglich, die Verbindung manuell zu starten oder zu trennen, je nach aktuellem Status. Außerdem gibt es ein Log-Symbol. Wenn es angeklickt wird, öffnet sich ein Fenster mit detaillierten Protokollinformationen zu der jeweiligen Verbindung.

21.25.2. Phase2¶

Alle Setup-Phase2 werden hier aufgelistet.

Local und Remote zeigen ihre zugehörigen IP-Adressen an.

SPIs zeigt einen Security Parameter Index an, einen Identifikation-Tag, der hilfreich für den Kernel ist.

Rekey zeigt an, wenn ein neuer Schlüssel ausgehandelt wird.

Algo zeigt den verwendeten Verschlüsselungsalgorithmus an. Bytes In/Out zeigen den Verkehr an.

Unter Aktionen ist es möglich, die Verbindung manuell zu unterbrechen. Es gibt auch ein Log-Symbol. Wenn es angeklickt wird, öffnet sich ein Fenster mit detaillierten Protokollinformationen zu der jeweiligen Verbindung.

Um das IPSec-Setup zu ändern, gehen Sie bitte zu VPN → IPSec und lesen die Dokumentation unter IPSec Phase 1.

21.25.3. IKEv2¶

Es gibt einen wichtigen Aspekt, der IKEv2 betrifft. Die Schlüssel für die CHILD_SA, die implizit mit dem IKE_AUTH-Austausch erstellt wird, werden immer von den IKE-Schlüsseln abgeleitet, selbst wenn PFS konfiguriert ist. Wenn sich also die Peers nicht einig sind, ob PFS verwendet werden soll oder nicht (oder über die DH-Gruppen), wird dies erst bekannt, wenn die CHILD_SA zum ersten Mal mit einem CREATE_CHILD_SA-Austausch neu verschlüsselt wird (und fehlschlägt). Dies ist auch der Grund, warum Sie keine DH-Gruppe im Status der Phase 2 sehen werden, bis die SA zum ersten Mal neu verschlüsselt wird.