18.1.2. IPSec Phase 1¶

IPsec, auch bekannt als Internet Protocol Security oder IP Security Protokoll, definiert die Architektur für Sicherheitsdienste für den IP-Netzwerkverkehr.

Es sichert den Datenverkehr zwischen zwei Einheiten, entweder durch vollständige Verschlüsselung oder nur durch Authentifizierung.

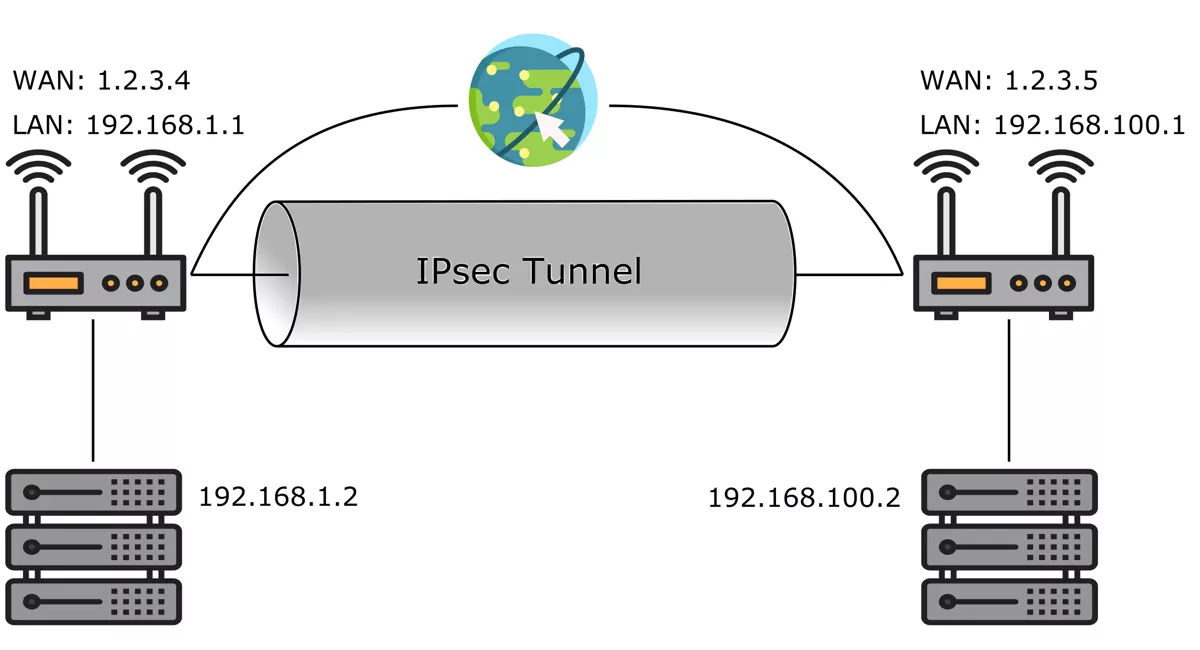

Dieses Bild wurde mit Ikonen von srip und Freepik von Flaticon erstellt.

Die IPSec-Einstellungen finden Sie unter VPN → IPSec.

18.1.2.1. Phase 1¶

Die IPSec Phase 1 verhandelt die Verschlüsselungs- und Einstellparameter. Mit dem VT AIR haben Sie verschiedene Möglichkeiten, eine Phase 1 zu konfigurieren.

Interfaces ist der Interfaces-Absender. Sie setzt auch die Quell-IP des IPSec-Tunnels auf der VT AIR-Seite. Wenn es sich bei der Schnittstelle um eine virtuelle VRRP-IP eines HA-Setups handelt, ist der Tunnel nur für den Master aktiviert, der die IP hält. Der Slave ist für den IPSec-Tunnel im Standby-Modus. Sie können hier mehrere Schnittstellen auswählen. Beachten Sie, dass die Standard-Route des Systems verwendet wird, wenn der VT AIR die Verbindung initialisiert, und daher nur die IP der Schnittstelle der Standard-Route verwendet wird. Wenn Sie Any wählen, wählt das System die IP auf der Grundlage der Standard-Route und der aktiven Schnittstellen aus. Dies ist für Backup-Verbindungen nützlich, wenn Sie über mehrere Gateways verfügen und die aktuellen Schnittstellen schneller auswählen können.

IPSec-Interfaces kann eine vorhandene IPSec-Schnittstelle ausgewählt werden. Dies funktioniert nur, wenn sich die Phase-2-Netze nicht überschneiden.

IP-Typ ist entweder IPv4 oder IPv6.

IKE Typ kann IKEv1 und IKEv2 sein. Es wird dringend empfohlen, IKEv2 zu verwenden, da es sicherer, robuster und einfacher einzurichten ist.

Connection Type kann sein

Tunnel

Transport

Tunnel erzeugt einen Tunnel zwischen den beiden Tunnel-Endpoints. Der Datenverkehr wird automatisch verschlüsselt, wenn Quelle und Ziel mit der IPSec Phase 2 übereinstimmen.

Der Transport-Modus bewirkt, dass das IPsec-Protokoll nur den Payload eines IP-Pakets verschlüsselt. Das Protokoll packt dann den verschlüsselten Payload in ein normales IP-Paket ein. Der im Transportmodus gesendete Datenverkehr ist weniger sicher als der im Tunnelmodus, da der IP-Header in keinem Paket verschlüsselt ist. Der gesamte Datenverkehr wird zwischen den beiden Entitäten verschlüsselt und das System hat nur eine einzige IPSec Phase 2, um die Transportparameter zu konfigurieren.

Verschlüsselungstyp ist entweder ESP oder AH.

ESP (Encapsulating Security Payloads) bietet Vertraulichkeit, Datenherkunftsauthentifizierung, verbindungslose Integrität, einen Anti-Replay-Service (eine Form der Teilsequenzintegrität) und eingeschränkte Traffic Flow Vertraulichkeit.

AH (Authentication Headers) bietet verbindungslose Datenintegrität und Datenherkunftsauthentifizierung für IP-Datagramme und bietet Schutz vor Replay-Angriffen.

Init Type kann entweder Start/On Demand, Start oder Nothing sein. Start/On Demand versucht, sofort eine Verbindung herzustellen und installiert eine Richtlinie, um eine Verbindung zu initiieren, wenn das erste Paket fließt. Die Richtlinie stellt sicher, dass kein Paket unverschlüsselt zum Endpunkt gelangt und startet auch eine erneute Verbindung, wenn der Tunnel unterbrochen ist. Bei nichts wird die Phase 1 in den Responder-Only-Modus versetzen.

Interface erstellt ein XFRM-Interface im System für diesen IPSec-Tunnel. Das Interface kann wie jedes anderes Interface verwendet werden. Sie müssen manuell Routen Routen aus der Phase 2 erstellen. Sie können auch eine IP-Adresse in den Schnittstelleneinstellungen Interfaces konfigurieren festlegen. Die Schnittstelle wird automatisch auf „Up“ oder „Down“ gesetzt, wenn die Phase 1 verbunden oder getrennt wird. Sie ermöglicht benutzerdefinierte Routen und Metriken, die entfernt und hinzugefügt werden, wenn die Schnittstelle aktiviert oder deaktiviert ist. Sie können auch eine bestehendes XFRM-Interface wählen, solange sich die Phase-2-IP-Paare nicht überschneiden. Dies ist nützlich, um mehrere Tunnel über ein einziges Interface zu verwalten.

Remote-Endpunkte eine oder mehrere IP-Adressen des Remote-Endes. Hostnamen werden ebenfalls unterstützt, aber ein funktionierender DNS ist erforderlich, damit diese auflösbar sind. Es gibt keine DNS-Zwischenspeicherung, sodass der Name erneut gesucht wird, wenn eine Verbindung wiederhergestellt wird. Dies ermöglicht DynDNS-Hostnamen. Ein Remoteendpunkt von 0.0.0.0 erstellt einen beliebigen Eintrag für den Fall, dass Ihre Remote-IP dynamisch ist. Die Identifizierung erfolgt in diesem Fall über Identifier und PSK/Certificate.

Bemerkung

Als Initiator wird die erste IP-Adresse verwendet, um die Verbindung zu initiieren. Als Responder muss die Quelladresse des Initiators mindestens mit einer der angegebenen Adressen, Subnetze oder Bereiche übereinstimmen. Wenn FQDNs zugewiesen sind, werden sie bei jeder Konfigurationsabfrage aufgelöst.

18.1.2.2. Phase 1-Authentifizierung¶

Phase 1 Authentifizierung bietet Ihnen verschiedene Optionen zur Authentifizierung der Verbindung.

Authentifizierungsmethode ist entweder Pre Shared Key, Certificate, EAP TLS (Certificate), EAP MD5 oder EAP MSCHAPv2. Sie können entweder einen vorinstallierten Schlüssel eingeben, der an beiden Enden übereinstimmen muss, oder ein Zertifikat und die entsprechende Zertifizierungsstelle. EAP MD5 und EAP MSCHAPv2 werden in der Regel für die Clientauthentifizierung mit einem Benutzernamen und einem Kennwort verwendet.

Local Identifier ist die Kennung des VT AIR und ist eine von

Meine IP-Adresse

IP-Adresse (Benutzerdefinierte IP-Adresse)

Andere

Remote Identifier ist die Kennung der Remote-Seite und ist eine von

Alle

Peer IP-Adresse

IP-Adresse (Benutzerdefinierte IP-Adresse)

Andere

Mit zwei Authentifizierungen können Sie eine sekundäre Authentifizierung definieren, die die gleichen Optionen wie oben hat.

18.1.2.3. Phase 1 Einstellungen¶

Phase 1 Algorithmen können eine Mischung aus allen Algorithmen sein. Sie können beliebig viele Kombinationen hinzufügen.

Lifetime muss auch mit der Lifetime der Remote-Seite übereinstimmen.

Erweiterte Optionen geben Ihnen mehr Kontrolle über die IPSec-Verbindung.

Associate Firewall Rule generiert für Sie eine Firewall-Regel und hält diese mit allen Änderungen, die Sie tätigen, auf dem neuesten Stand.

Rekey lässt den VT AIR mit der Renegotiation beginnen, wenn die Verbindung bald abläuft. Wenn ausgeschaltet, kann nur die Remote-Seite mit der Renegotiation beginnen.

Responder Only wenn VT AIR die Verbindung nicht starten soll, sondern darauf warten, dass die Remote-Seite sie startet.

Schließen Aktion kann entweder verbinden, auf Abfrage oder nichts sein. Verbinden versucht, sofort eine Verbindung herzustellen, während auf Abfrage nur dann eine Verbindung initiiert, wenn das erste Paket fließt. Nichts wird die Verbindung nur schließen. Die Voreinstellung ist Nichts.

NAT-T sollte auf automatisch eingestellt sein, damit IPSec die richtige Remote-IP ermitteln kann.

MOBIKE ist für das IKEv2 Mobike Protokoll. Bitte schauen Sie unter Strongswan Mobike für eine detailliertere Erklärung.

IPComp ist die IP-Payload Kompression.

Split Connection für IKEv2 erstellt eine neue Verbindung für jeden Eintrag IPSec Phase 2. In der Regel werden sie gruppiert und über eine einzige Verbindung gesendet. Je nach Endpunkt wird dies nicht unterstützt, und Split Connection muss aktiviert werden. Dies ist in der Regel für Cisco ASA erforderlich.

Dead Peer Detection lässt IPSec überprüfen, ob der Remote Endpoint noch aktiv ist.

DPD Delay definiert die Zeit zwischen den Prüfungen. 10 ist Standard.

DPD Timeout definiert die Zeit vor dem Neustart einer Verbindung, wenn die DPD-Prüfung fehlgeschlagen ist. 30 ist Standard.

DPD Aktion kann entweder Neustart, Auf Abfrage oder Nichts sein. Neustart versucht, sofort neu zu starten, während auf Abfrage nur dann eine neue Verbindung initiiert, wenn das erste Paket fließt. Nichts wird nur die Verbindung ohne weitere Aktion schließen.

Traffic Selector kann nur im Transportmodus ausgewählt werden. Er kann entweder Any, GRE oder VXLAN sein. In anderen Fällen als Any wird nur das ausgewählte Protokoll/Verkehr zwischen den beiden Endpunkten verschlüsselt.

Fallback IPSec lässt ein anderes IPSec als Fallback für diese Phase 1 fungieren. Jedes IPSec kann nur einmal in einem Fallback-Szenario ausgewählt werden.

Ping Check und die folgenden Ping-Optionen können nur konfiguriert werden, wenn ein Fallback IPSec gewählt wurde. Der Ping-Check bestimmt, wann das Fallback-IPSec verwendet werden soll.

Ping IP Address definiert die Ping IP Adresse für den Fallback Check.

Ping-Intervall legt das Intervall zwischen den Überprüfungen in Minuten fest. Standardmäßig ist es 5.

Ping-Wiederholungen legt die Anzahl der Wiederholungsversuche fest, bevor die Verbindung abgebrochen wird, wenn der Ping-Check fehlgeschlagen ist. Der Standardwert ist 3 und ein Wert von 0 bedeutet deaktiviert.

Ping Fallback legt fest, ob ein Fallback zum primären Tunnel erfolgen soll, wenn der Ping wieder funktioniert. Diese Option hängt davon ab, ob Sie eine äußere oder innere IP anpingen. Wenn Sie eine innere IP anpingen, ist sie auch für den Fallback verfügbar. Wenn Sie den primären IP-Endpunkt anpingen, prüft diese Option den Tunnelendpunkt, und es ist ratsam, sie zu aktivieren.

Ping Cron lässt Sie ein bestehendes Cron-Objekt auswählen.

Neustart Gateway Change Neustart des Tunnels bei Änderung des Gateways in der Haupt-Routing-Tabelle. Dies ist in Multi-WAN-Setups nützlich, da ipsec das Gateway nicht immer automatisch ändert.

18.1.2.4. IPSec-Aktion Best Practive¶

IPSec hat drei verschiedene Parameter, um das Start- und Reconnect-Verhalten zu verwalten: Init Type, Close action und DPD Action. Wenn sie nicht korrekt eingestellt sind, kann eine Kombination von ihnen zu doppelten Tunnelverbindungen führen.

Zwei Sätze von Konfigurationen sind am sinnvollsten:

1. Start connection immediatly and restart on failure: Init Type: Connect DPD Action: Restart Close Action: Nothing

Wenn kein DPD verwendet wird, sollte die Schließaktion Neustart sein.

2. Start connection when traffic is flowing (also makes sure that no unencrypted traffic is flowing): Init Type: On Demand DPD Action: Nothing Close Action: Nothing

Für die Verschlüsselung wird AES-256 SHA 256 DH-16 als Minimum für die Phase 1 empfohlen. AES-GCM wird für die Phase 1 nicht empfohlen, ist aber für die Phase 2 Verschlüsselung sehr empfehlenswert, da es die höchste Geschwindigkeit für IPSec bietet.

18.1.2.4.1. IPSec Multi WAN Setup¶

Das Erstellen eines Multi-WAN-Setups mit automatischem Failover auf ein Backup-WAN erfordert auch die Einstellung Restart Gateway Change. Der IPSec-Tunnel folgt nicht immer dem Gateway-Wechsel auf ein anderes WAN. Der Neustart trennt die Verbindung und verbindet den Tunnel neu, um ihn zur neuen aktiven WAN-Verbindung zu zwingen.

18.1.2.5. IPsec mit Failover¶

Wenn Sie Ihr IPsec mit Failover-Unterstützung konfigurieren möchten, können Sie Ihren Server und Ihre Clients wie in IPSec beschrieben konfigurieren.

Wenn Sie Ihre Hochverfügbarkeitseinrichtung nicht konfiguriert haben, tun Sie dies wie in High Availability beschrieben und aktivieren Sie die Option Konfigurationssynchronisation. Notieren Sie sich die virtuelle IP-Adresse der Schnittstelle, auf der Ihr IPsec-Server läuft.

Gehen Sie auf Ihrem Remote-Gerät auf VPN → IPsec und konfigurieren Sie Ihre VPN-Verbindung. Geben Sie die virtuelle IP, die Sie zuvor als Remote Endpoint notiert haben, anstelle der realen Adresse des Geräts ein. Auf diese Weise ändert sich die IP-Adresse des entfernten Geräts nicht, falls der sekundäre Router die Kontrolle übernimmt.

18.1.2.6. Leistung¶

Bemerkung

Jede SA ist einem einzelnen CPU zugeordnet. Um die beste Leistung zu erhalten, sollten Sie Split Connection aktivieren, wenn Sie mehrere Phase 2-Einträge haben. Dadurch wird eine SA für jede Phase 2 erstellt und somit mehr CPUs verwendet. Sie muss an beiden Enden der Verbindung aktiviert werden.

18.1.2.7. IPSec-Firewall-Regeln¶

Bemerkung

Sie müssen Firewall-Regeln auf dem IPSec Tab oder, wenn Sie sich für eine Schnittstelle entschieden haben, in der neu erstellten Schnittstelle XFRM_XXX erstellen, um den Netzwerkverkehr vom anderen Ende des IPSec-Netzwerks zuzulassen. Eine ausführliche Erklärung, wie Sie Firewall-Regeln für eine Schnittstelle erstellen, finden Sie unter Firewall-Regeln (Weiterleitung und Eingabe).