18.1.6. GRE over IPSec¶

GRE/GRETAP über IPSec kann in VT AIR konfiguriert werden. Dies ist nützlich für verschlüsselte Site-to-Site-Verbindungen. In den meisten Fällen sollte es nicht notwendig sein, einen GRE/GRETAP-Tunnel innerhalb Ihres IPsec-Tunnels zu haben, da Sie die entfernten Subnetze direkt zu Ihrer Phase 2-Konfiguration hinzufügen können.

Erstellen Sie zunächst eine GRE-Schnittstelle in Tunnel. Stellen Sie sicher, dass Sie die Option einer neuen Schnittstelle zuweisen aktivieren. Anschließend konfigurieren Sie die Schnittstelle in Interfaces konfigurieren. Legen Sie die GRE-Endpunkte und die internen IPs (lokale und Remotetunnel-IPs) fest, z. B. 10.10.10.1 (lokal) und 10.10.10.2 (Remote).

Erstellen Sie eine neue IPSec Phase 1 und wählen Sie Verbindungstyp Transport. Die Schnittstellen muss die WAN-Schnittstelle sein, die zum Senden der GRE-Pakete an den Endpunkt verwendet wird. Die Fernen Endpunkte ist die entfernte Tunnel-IP (die externe Tunnel-IP des entfernten Endes, z.B. 1.2.3.4). Aktivieren Sie auch die Option GRE over IPSec, um nur den GRE-Verkehr zu verschlüsseln. Konfigurieren Sie die anderen Parameter entsprechend Ihrem IPSec-Endpunkt.

Eine IPSec Phase 2 muss ebenfalls mit übereinstimmenden Verschlüsselungsparametern erstellt werden.

Wenn der IPSec-Tunnel hochgefahren ist, verschlüsselt er alle GRE-Pakete zum entfernten Endpunkt.

Möglicherweise müssen Sie Routen hinzufügen, damit zusätzlicher Datenverkehr den GRE-Tunnel sowie Firewall-Regeln (Forward und Input) passieren kann, um den Datenverkehr zuzulassen.

18.1.6.1. Verschlüsselung von Site-to-Site-Netzwerken¶

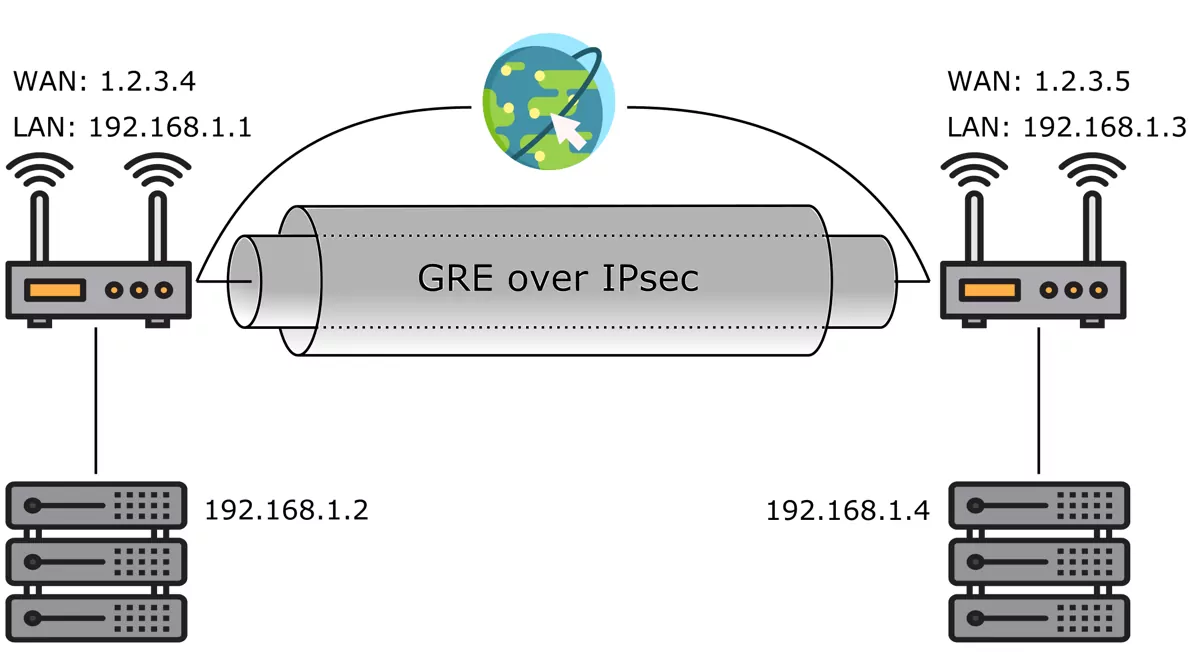

Um mehrere physische Standorte Ihres Netzwerks auf sichere Weise zu einem großen Firmennetzwerk zusammenzufassen, können Sie IPsec (und GRE/GRETAP) verwenden. Folgen Sie den obigen Schritten und/oder navigieren Sie zu Bridging Szenarien. Damit haben Sie einen GRE/GRETAP-Tunnel, der in einem IPsec-Tunnel eingekapselt und verschlüsselt ist. Ihre Netzwerke erscheinen dann so, als ob sie ein einziges physisches Netzwerk wären.

Dieses Bild wurde mit Ikonen von srip und Freepik von Flaticon erstellt.

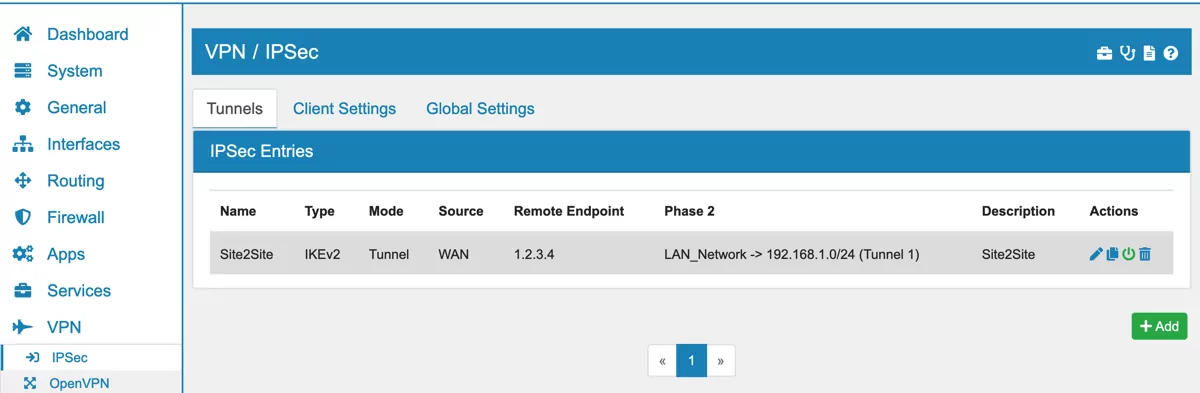

Alternativ zur Verwendung von GRE über IPsec können Sie auch einen eigenständigen IPsec-Tunnel verwenden. Fügen Sie einfach das entfernte Netzwerk und das lokale Netzwerk, das Sie verbinden möchten, als Phase 2-Eintrag in Ihren IPsec-Tunnel ein. Im unten stehenden Beispiel wird Ihr lokales LAN-Netzwerk zum entfernten Netzwerk mit der öffentlichen IP-Adresse 1.2.3.4 und dem privaten IP-Adressbereich 192.168.1.0 getunnelt.

18.1.6.2. Failover-Unterstützung¶

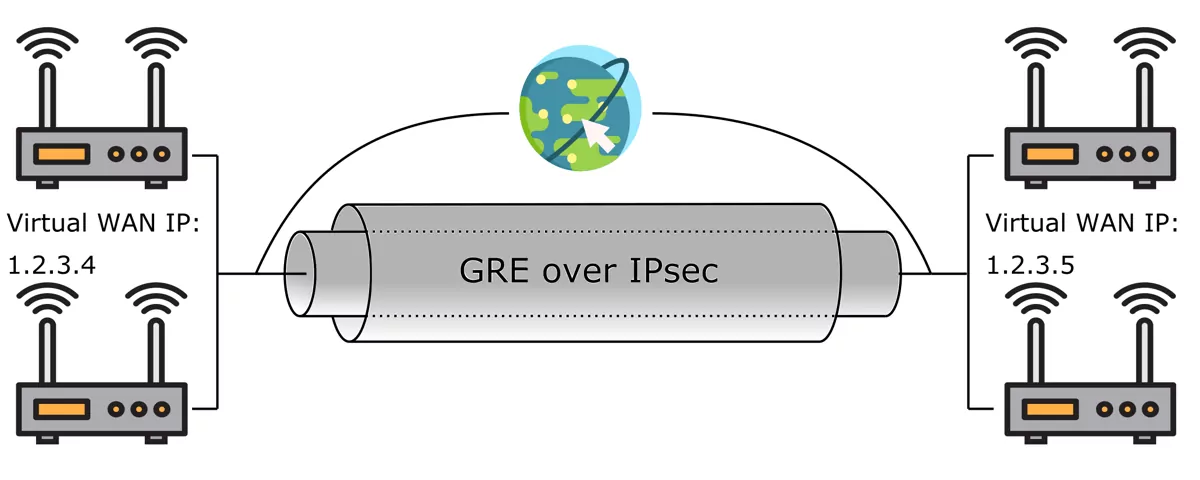

In einer Hochverfügbarkeitseinrichtung können Sie auch Ihren GRE über einen IPsec-Tunnel einbinden. Dadurch bleibt der Tunnel offen, auch wenn der sekundäre Router die Kontrolle übernimmt. Konfigurieren Sie zunächst Ihren Tunnel ohne Failover-Unterstützung und konfigurieren Sie Ihre Hochverfügbarkeitseinrichtung wie unter High Availability beschrieben. Notieren Sie sich dann die virtuelle IP-Adresse, die Sie für die Schnittstelle, auf der Ihr Tunnel läuft, zugewiesen haben.

Add the virtual IP to both your GRE tunnel and your IPsec tunnel as described in IPsec mit Failover and GRE mit Failover. Your tunnel will now work seamlessly on all the VT AIR devices that are included in your High Availability setup.