11.11. App Control¶

Die App Control Einstellungen finden Sie unter Firewall → App Control.

Herkömmliche Firewall-Regeln, die nur Ports, Protokolle und IP-Adressen identifizieren, können Anwendungen nicht identifizieren und kontrollieren. Mit der App Control können Sie Anwendungsdefinitionen und Signaturen definieren und verwenden, um Firewall-Regeln zu definieren, die auf Layer-7-Attributen basieren.

App Control basiert auf dem Intrusion Detection System. Das Intrusion Detection System muss aktiviert sein, damit App Control funktionieren kann. Die Einstellungen von App Control bieten einige der gleichen Optionen wie die Intrusion Detection-Einstellungen. Beide ändern die gleichen Einstellungen.

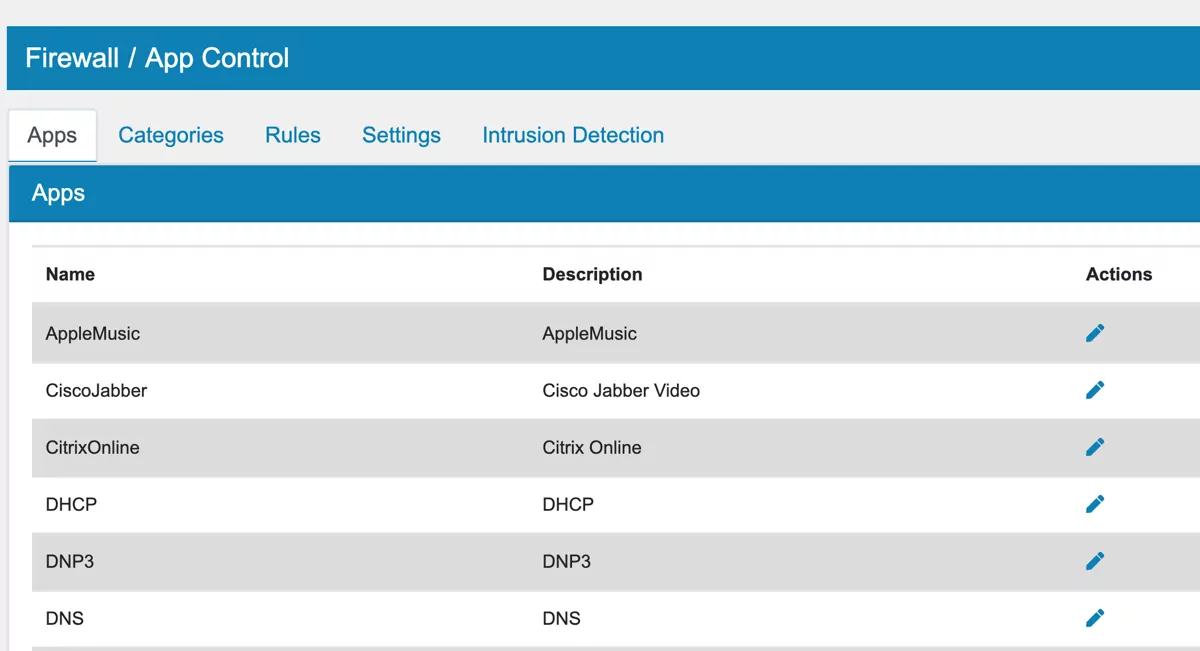

11.11.1. Apps¶

Es gibt mehrere im System vordefinierte Apps. Sie können auf Bearbeiten klicken, um ihre Definition im System anzuzeigen.

Bemerkung

Wenn Sie eine App vermissen oder Vorschläge für Apps haben, schreiben Sie uns bitte eine E-Mail. Wir freuen uns, neue Apps hinzuzufügen.

Die Definition neuer Apps kann durch Hinzufügen neuer Apps erfolgen. Da die meisten Anwendungen auf HTTP oder HTTPS basieren, bietet die GUI drei vordefinierte Optionen. Sie können immer die benutzerdefinierte Option verwenden, um benutzerdefinierte Regeln zu definieren, die durch die GUI-Optionen nicht abgedeckt sind. Wir verweisen für diesen Fall auf das Suricata-Handbuch.

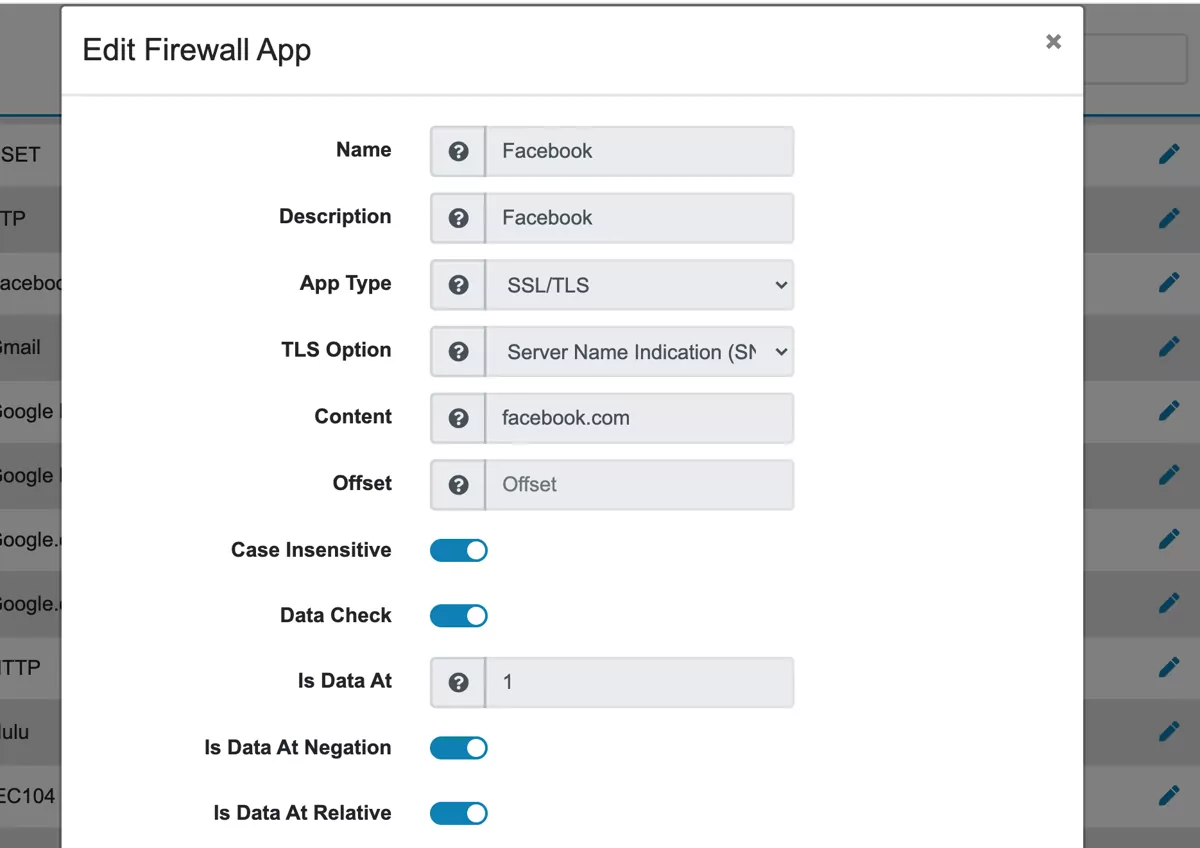

Name muss für die Anwendungen eindeutig sein

Description kann eine benutzerdefinierte Zeichenfolge sein

AppType ist einer von HTTP, SSL/TLS (HTTPS), Web oder JA3. JA3 definiert eine eindeutige Zeichenfolge der Verschlüsselungsparameter einer SSL/TLS-Verbindung. JA3 ist an die spezifischen Verschlüsselungsparameter gebunden, die für einen Server oder Client verwendet werden. Dies ist am nützlichsten für feste Clients, bei denen sich die Optionen nie ändern. Ein JA3-Hash wird auch für einen Flow in den Log-Dateien für jede aufgebaute Verbindung angezeigt. Web erstellt ein kombiniertes HTTP und SSL/TLS-Feld, das mit dem Host und dem SNI-Feld übereinstimmt.

Option für HTTP, SSL/TLS oder JA3 zeigt Ihnen verschiedene Felder an, nach denen innerhalb einer Verbindung gesucht werden kann. Für TLS/SSL können Sie z.B. einen Abgleich mit den SNI- oder Zertifikatsfeldern der Verbindung durchführen. Nach dem anfänglichen Verbindungs-Handshake können über verschlüsselte Verbindungen keine weiteren Informationen erhalten werden.

Inhalt der gesucht werden soll.

Offset um das finden schneller zu machen, kann ein Offset in das gewählte Optionsfeld gesetzt werden. Andernfalls wird der gesamte Feldinhalt durchsucht.

Case Insensitive Standardmäßig wird bei Inhaltsübereinstimmungen zwischen Groß- und Kleinschreibung unterschieden. Die Optionen ändern dies.

Datenprüfung eröffnet mehr Optionen für zusätzliche Optionen zum Abgleich von Innendaten.

Is Data At prüft, ob es mehr Daten an der angegebenen Position gibt.

Is Data At Negation macht das Is Data At-Feld zu einem NOT Is Data At-Feld.

Is Data At Relative macht die Übereinstimmung für Is Data At relativ zum übereinstimmenden Inhalt im Feld Inhalt

Die Flow Direction kann Zum Server oder Zum Client sein. Bei HTTP- oder SSL/TLS-Verbindungen ist der Flow normalerweise Zum Server.

Flow Established prüft auf einen etablierten Flow. Für HTTP- oder SSL/TLS-Verbindungen ist die Einstellung normalerweise Established.

PCRE ermöglicht eine zusätzliche Regex-PCRE-Prüfung. Es ist auch möglich, das Inhalt-Feld leer zu lassen und nur die PCRE-Übereinstimmung zu verwenden.

Der PCRE-Inhalt sollte den PCRE-Match-Inhalt haben, zum Beispiel /voleatech.com$|voleatech.de$/i

11.11.1.1. Flows¶

Für App Control sind Flows ein wichtiges Konzept. Ein Flow ist eine Verbindung zwischen einem Server und einem Client, die durch seine Attribute identifiziert wird. Dies sind normalerweise die IP Adresse, das Protokoll und die Ports.

Daten über die Anwendung können normalerweise nur erhalten werden, wenn eine Verbindung zwischen einem Client und einem Server hergestellt wird. Bei SSL/TLS zum Beispiel muss die TCP-Verbindung den TCP-Handshake durchlaufen, um das Zertifikat und die SNI-Informationen zu erhalten.

Die Verbindung kann nach dem erstmaligen Verbindungsaufbau mit App Control gesperrt oder akzeptiert werden.

Warnung

Das bedeutet, dass eine Firewall-Regel Firewall-Regeln (Forward und Input) erstellt werden muss, damit die Verbindung gestartet werden kann. App Control wird NACH den Firewall-Regeln ausgeführt.

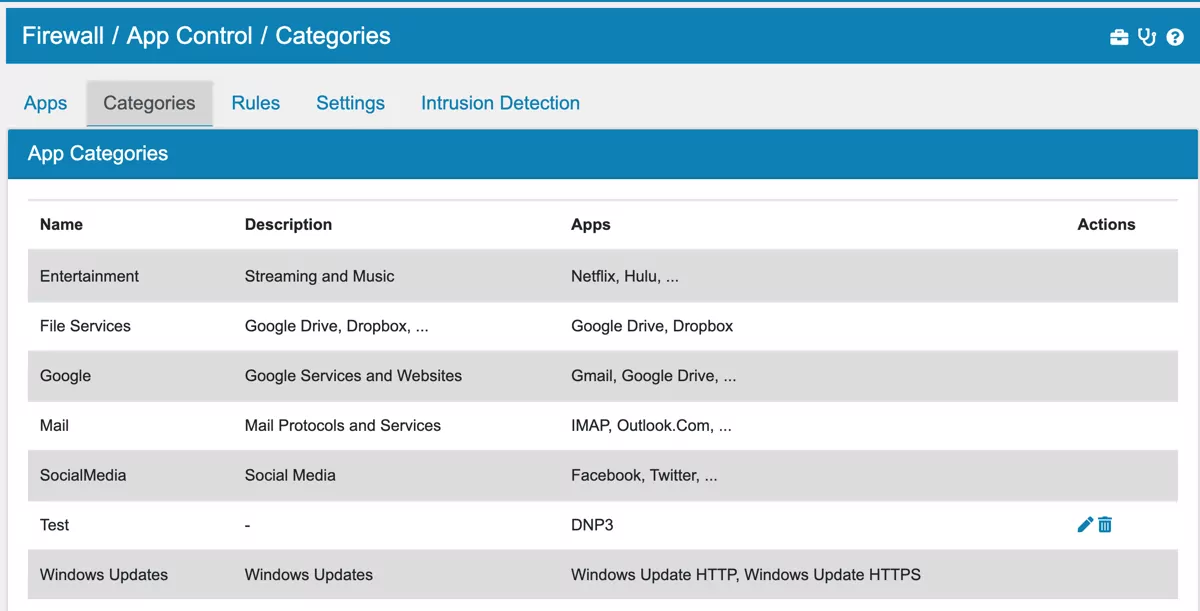

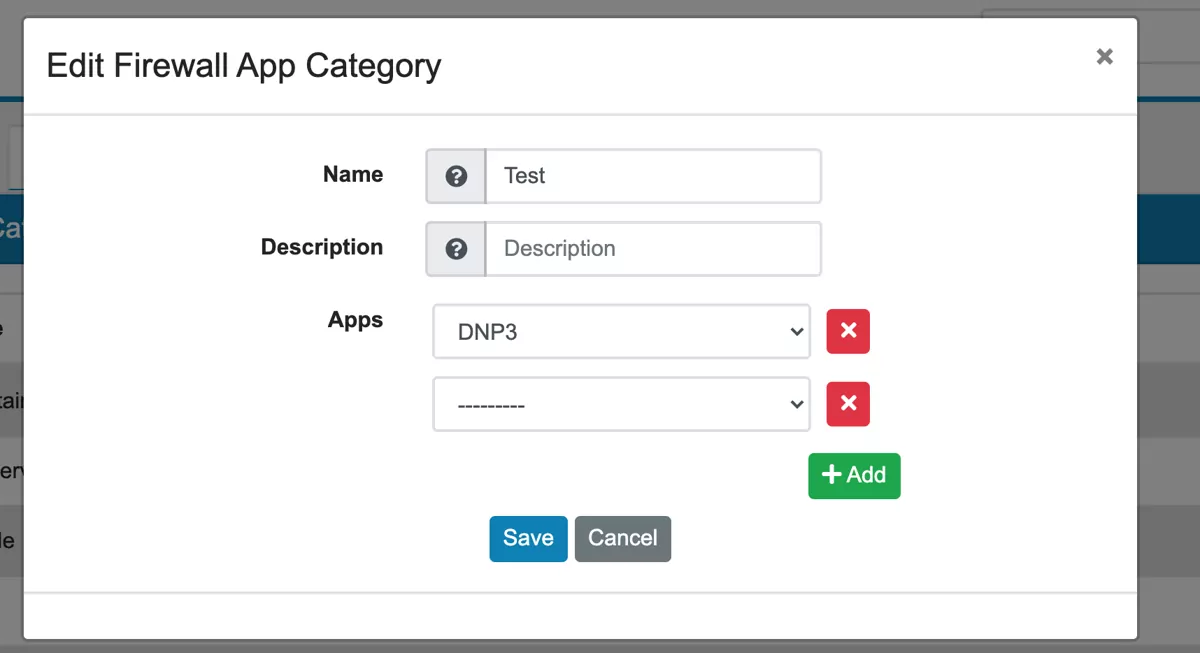

11.11.2. Kategorien¶

Die Anwendungen sind in Kategorien gruppiert. Es gibt Standard Kategorien, die verwendet werden können, und Sie haben die Möglichkeit, Ihre eigenen Kategorien zu erstellen.

Kategorien sind Gruppen von Apps, die in App Control Rules verwendet werden können.

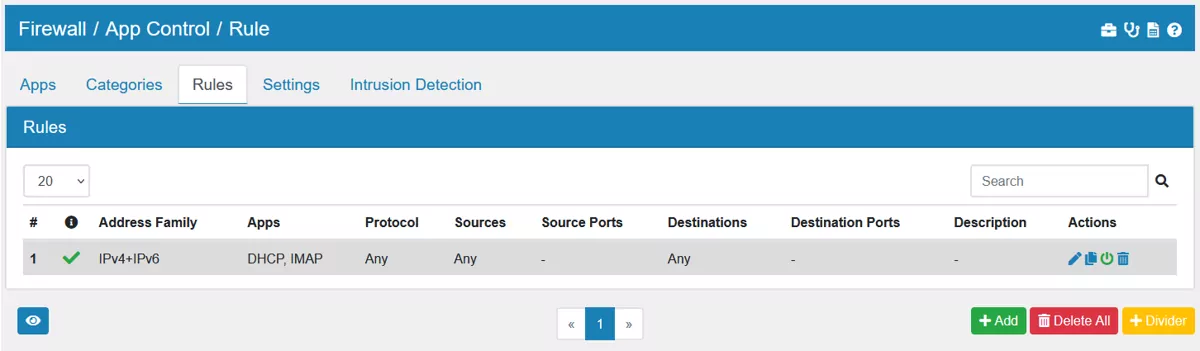

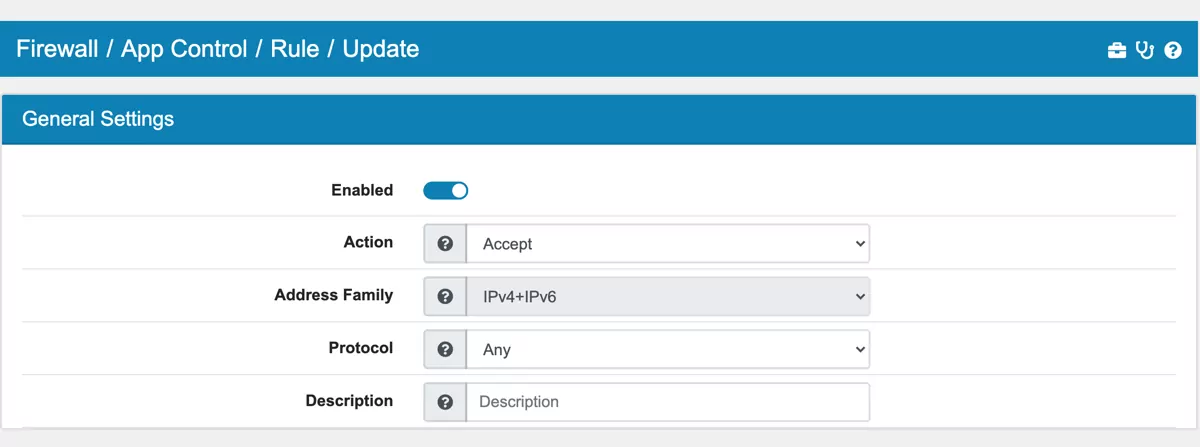

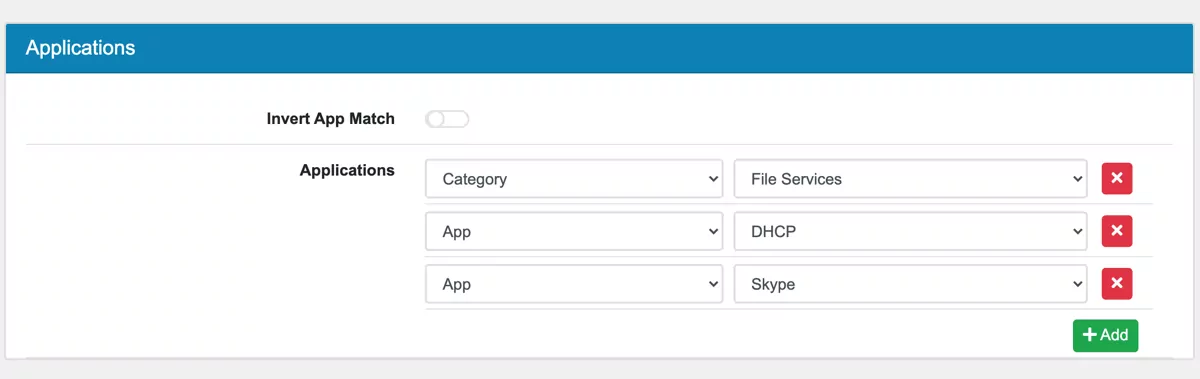

11.11.3. Regeln¶

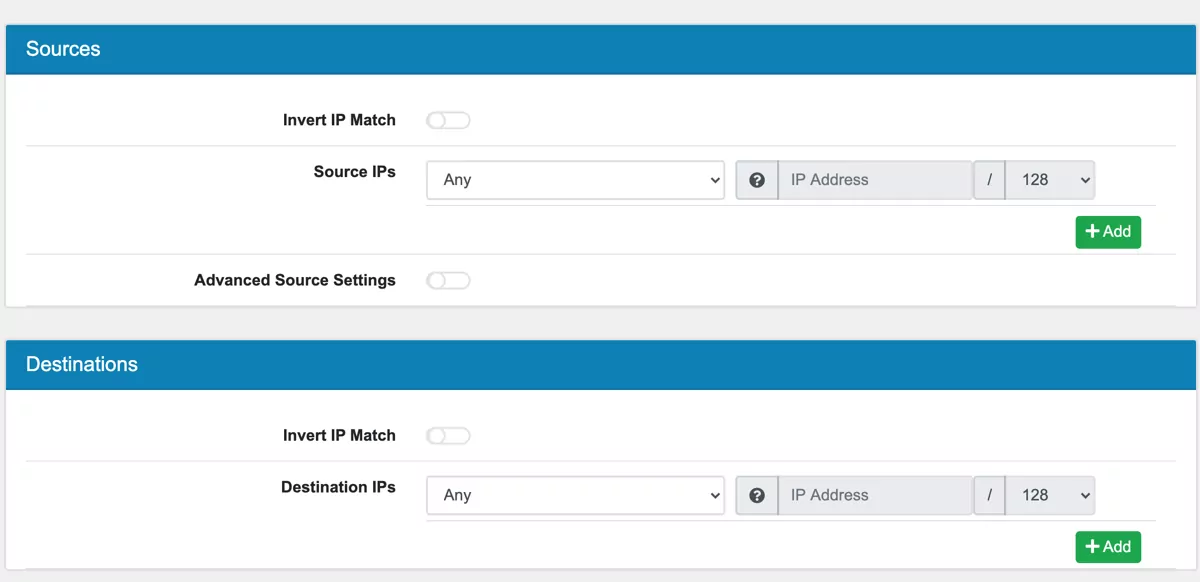

Die Regeln für die Anwendungssteuerung ähneln den Firewall-Regeln. Sie können die Übereinstimmung immer noch auf IP-Version, Protokoll, Quell-IP, Quell-Port, Ziel-IP und Zielport eingrenzen.

Der Unterschied ist, dass Sie auch Apps und App Kategorien zu einer Regel hinzufügen können.

Es ist auch möglich, einer Regel QoS zuzuweisen.

Bemerkung

App-Regeln werden anders verarbeitet als normale Firewall-Regeln. Die Regeln werden in der folgenden Reihenfolge verarbeitet: weiterleiten, abweisen, droppen , matchen. Sie können die Reihenfolge in den Einstellungen so abändern, dass weiterleiten als letztes verarbeitet wird. Aus diesem Grund können die App-Regeln auch nicht verändert werden.

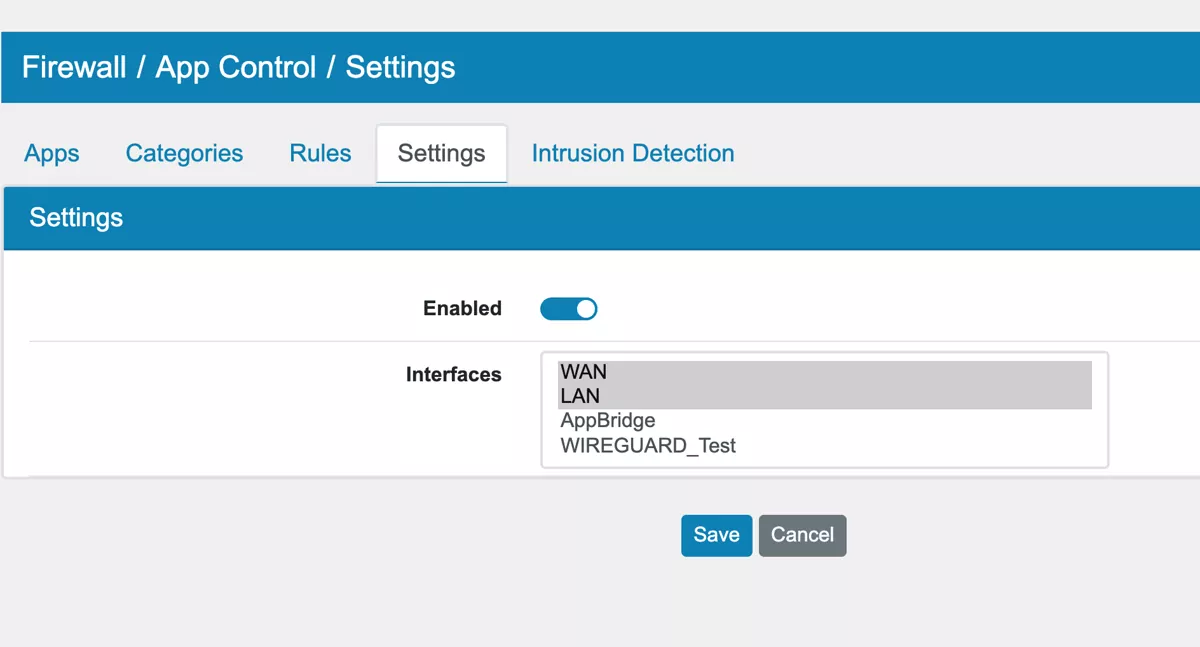

11.11.4. Einstellungen¶

Mit den Einstellungen können Sie das App Control ein- und ausschalten. Sie können auch die Schnittstellen auswählen, deren Datenverkehr analysiert werden soll.

Bemerkung

Die Eingabe- und Ausgabeschnittstelle muss für den Internetverkehr, z.B. LAN und WAN, aktiviert sein