11.3. Firewall-Regeln (Forward und Input)¶

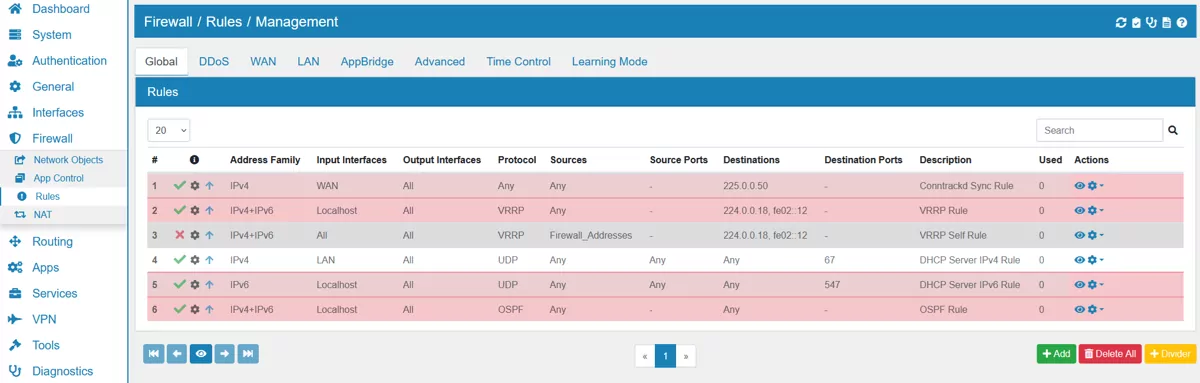

Firewall-Regeln sind der Kern der VT AIR Firewall. Wenn Sie die Seite Regeln öffnen, sehen Sie, dass die Firewall-Regeln nach Interfaces gruppiert sind. Das Interface ist das eingehende Interface, d.h. das Interface, über das der Datenverkehr zuerst in die Firewall gelangt.

Zum Beispiel, wenn sich Ihr Computer hinter dem LAN und das Internet hinter dem WAN befindet und Sie eine Website besuchen, dann kommt der Datenverkehr von Ihrem Computer und betritt zuerst die Firewall auf dem LAN-Interface. Eine Firewall-Regel, die den Datenverkehr erlaubt, muss im LAN definiert werden. Eine Rückwärtsregel ist nicht notwendig, da die Firewall einen Zustand erzeugt, der die offene Verbindung verfolgt. Die Rückwärtsverbindung vom WAN zum LAN ist impliziert und erlaubt.

Es gibt auch Globale Firewall-Regeln (Forward und Input), die flexibler sind und welche die Möglichkeit haben, das ein- und ausgehende Interface einzustellen oder es auf ein beliebiges zu setzen.

Auf jeder Seite der Firewall-Regeln sehen Sie die eingebauten Regeln mit grauem Hintergrund. Sie können sie nicht ändern oder verschieben. Nur benutzerdefinierte Regeln können geändert werden.

Sie können die Einstellungen in der oberen rechten Ecke als Excel-Tabelle exportieren.

11.3.1. Regeln verschieben¶

Die Regeln werden nach Interfaces gruppiert und in Gruppen von 20 Regeln ausgelagert. Sie können benutzerdefinierte Regeln per Drag & Drop an eine andere Position ziehen und diese Position durch das Drücken von Speichern in der unteren Navigation speichern. Sie können eine Regel auch auf die nächste oder vorherige Seite oder die erste oder letzte Seite verschieben, wenn Sie die Regel links markieren (klicken Sie auf die erste Zelle der Firewall-Regel) und die Pfeile unten links verwenden. Wenn Sie mit der Maus über die Schaltflächen fahren, wird Ihnen auch deren Beschreibung angezeigt.

11.3.2. Alle löschen¶

Regeln können pro Schnittstelle oder ausgewählter Registerkarte in der GUI gelöscht werden. Drücken Sie die Schaltfläche Alle löschen in der unteren rechten Ecke, um alle Regeln zu löschen. Bitte seien Sie vorsichtig, die Regeln können nach dem Löschen nicht wiederhergestellt werden. Wenn Sie bereits eine Firewall-Regel markiert haben, kann nur diese Regel gelöscht werden und nicht alle Regeln. Gelöschte Regeln schließen keine bereits aktiven Verbindungen. Bitte gehen Sie zu Status, um bereits aktive Verbindungen zu schließen.

11.3.3. Regeln erstellen und aktualisieren¶

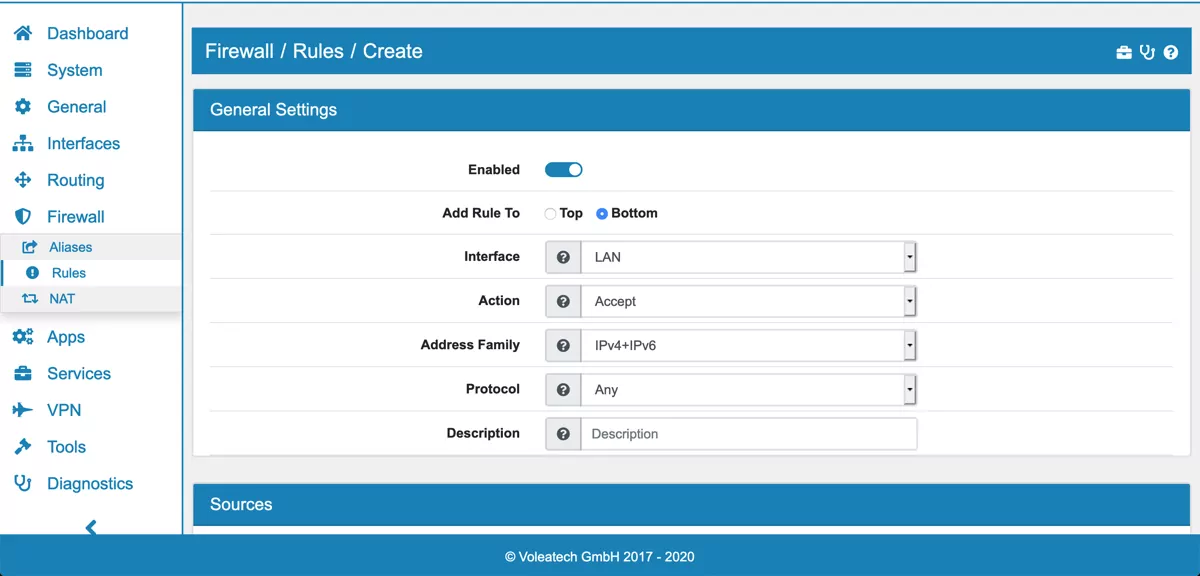

Wenn Sie auf Hinzufügen klicken, erstellen Sie eine neue Regel auf dem aktuellen Interface, auf der Sie sich befinden. Sie haben verschiedene Möglichkeiten, die Regel zu setzen, und die Regeln sind durch die folgenden Abschnitte strukturiert:

Allgemeine Einstellungen

ICMP Einstellungen

Quellen

Ziele

Erweitert

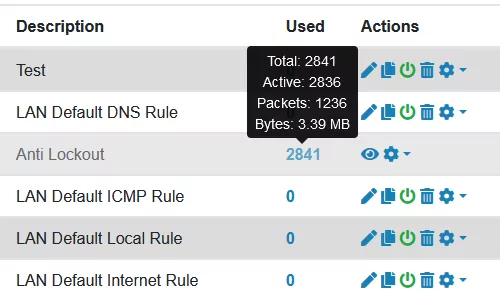

11.3.4. Verwendete Regeln¶

Auf jeder Seite mit Firewall-Regeln können Sie sehen, wie oft eine Firewall-Regel verwendet wurde. Wenn Sie den Mauszeiger über die Zahl bewegen, können Sie auch die Gesamtzahl der States sowie die aktiven States sehen. Außerdem wird angezeigt, wie viele Pakete von der Regel betroffen waren und deren Größe in Bytes.

11.3.4.1. Allgemeine Einstellungen¶

Hier können Sie die folgenden Optionen ändern:

Aktiviert Aktivieren oder Deaktivieren der Regel

Interface Sie können das Interface dieser Regel ändern. Es wird an das Ende der Regelliste dieses Interfaces hinzugefügt, wenn Sie es ändern.

Aktion Hier sind drei Aktionen definiert:

Akzeptieren

Drop (Lässt das Paket still fallen)

Ablehnen (Rücksenden einer abgelehnten ICMP-Nachricht)

Adressfamilie Ist entweder IPv4, IPv6 oder beides. Abhängig von den Quellen und Zielen, die Sie definieren, generiert das System möglicherweise keine Regel für beide, wenn Sie IPv4+IPv6 wählen.

Protokoll Das Layer-2-Protokoll der Regel.

11.3.4.2. ICMP Einstellungen¶

Wenn Sie ICMP als Protokoll wählen, können Sie hier auch nach ICMP-Typ filtern.

11.3.4.3. Quellen¶

Die Einstellung Quelle bietet Optionen für die Quell-IPs, Quell-Mac-Adressen und ggf. Quell-Ports. Sie können auch Hostnamen (DNS-Einträge) anstelle von Quell-IPs verwenden. Sie können mehrere Einträge von jedem hinzufügen und auch IPv4 und IPv6 mischen. Das System findet die Regel für Sie heraus.

Quell-MAC-Adressen und Quell-Ports finden Sie unter Erweiterte Quell-Einstellungen.

Die Option Invert IP Match invertiert IPs und MACs sowie die Ports.

11.3.4.4. Ziele¶

Die Einstellung Ziel hat Optionen für die Ziel-IPs und ggf. Ziel-Ports. Sie können auch Hostnamen (DNS-Einträge) anstelle von Ziel-IPs verwenden. Sie können mehrere Einträge von jedem hinzufügen und auch IPv4 und IPv6 mischen. Das System findet die Regel für Sie heraus.

Bemerkung

Um INPUT-Regeln an die Firewall anzupassen, müssen Sie die Netzwerkobjekte Address oder Network jeder Schnittstelle verwenden. Es reicht nicht aus, die IP-Adresse der Schnittstelle als Ziel einzugeben. Das Ziel wird als Foreward Regel hinzugefügt und nicht als Input Regel.

Die Option Invert IP Match invertiert sowohl die IPs als auch die Ports.

Beachten Sie, dass Sie aufgrund der Struktur in Firewall Flow, explizit das Interface IP Netzwerk-Objekt wählen müssen, wenn Sie möchten, dass das Ziel die Firewall selbst ist. Benutzerdefinierte IPs oder Network Objects werden nicht erkannt.

11.3.4.5. Erweitert¶

In den erweiterten Einstellungen können Sie einige zusätzliche Optionen konfigurieren.

Logging Sie können den Regelverkehr protokollieren, es wird das erste Paket protokolliert, das beim Erstellen des Status oder beim Starten der Verbindung gesehen wird.

Input Regel erzwingen Diese Option macht diese Regel zu einer Input-Regel, sodass die Firewall das Ziel mit der im Zielfeld eingestellten IP ist. Normalerweise wird VT AIR versuchen, herauszufinden, ob es die Regel in Input oder Forward oder beides setzen muss. Dadurch wird die Erkennung überschrieben und nur die Regel in Input gesetzt.

Stateless Wenn kein Zustand für diese Verbindung erstellt wird. Sie müssen eine zweite Regel für den Rückverkehr erstellen. Dies ist meist für asymmetrisches Routing erforderlich.

Trace Um Pakete, die dieser Regel entsprechen, in Echtzeit anzuzeigen, aktivieren Sie die Trace-Option. Der Trace macht die Verarbeitung der Regel langsamer, aber Sie können Probleme debuggen. Deaktivieren Sie die Ablaufverfolgung nach dem Debuggen. Die übereinstimmenden Pakete können in Spur eingesehen werden.

Limit Begrenzen Sie die Regel. Sie können festlegen, für wie viele Übereinstimmungen die Regel für eine bestimmte Zeit aktiv sein soll. Es kann eine Geschwindigkeit (KBit/MBit/Byte/KByte/MByte) oder Zeit in Paketen pro Sekunde/Minute/Stunde sein. Weitere Erläuterungen finden Sie auch unter: QoS.

TCP Flags Wenn das Protokoll TCP ist, können Sie auch nach TCP Flags filtern.

TCP MSS Wenn das Protokoll TCP ist, können Sie auch den MSS einstellen. Dies kann notwendig sein, wenn die MTU kleiner als üblich ist. Diese Einstellung ist auch pro Interface in den Interface Einstellungen verfügbar.

Routing Table Wählen Sie eine andere Routing-Tabelle für Matches. Die Haupt-Routing-Tabelle wird standardmäßig verwendet. Das erlaubt Policy Routing. Der zutreffende Netzwerkverkehr wird die ausgewählte Routing-Tabelle verwenden.

Routing Table Reverse Main Verwenden Sie die Haupt-Routing-Tabelle für die umgekehrte Richtung der Verbindung. Dies ist für das Policy-Routing erforderlich, da sich die lokale LAN-Route in der Haupt-Routing-Tabelle befindet. In diesem Fall ist die umgekehrte Richtung WAN zu LAN.

Umgehung der IDS/App-Kontrolle Der entsprechende Datenverkehr wird nicht von der Intrusion Detection/App Detection Engine untersucht.

QoS-Klassen-Input Die Klasse, die für die Inputformung auf jeder Schnittstelle verwendet wird, die diesen Datenverkehr passiert und auf der QoS aktiviert ist. Beachten Sie, dass die Wegbeschreibungen entsprechend zugewiesen werden müssen. Wenn Sie eine Regel für LAN erstellen, die auf WAN geformt werden soll, stellen Sie sicher, dass QoS auf WAN aktiv ist, und wählen Sie die richtige Klasse aus, die Sie für WAN verwenden möchten. Unline QoS-Ausgabe, QoS-Eingabe kann nur für Nicht-Bridge-Mitglieder konfiguriert werden.

QoS-Klasse Output Die Klasse, die für die Ausgabeformung auf jedem Interface verwendet wird, die dieser Verkehr passiert, und in welcher QoS aktiviert ist. Wenn Sie eine Regel auf LAN erstellen, die auf WAN geformt werden soll, stellen Sie sicher, dass QoS auf WAN aktiv ist und Sie die richtige Klasse auswählen, die Sie für WAN bevorzugen.

DSCP-Typen Differenzierter Service-Codepunkt (DSCP) für QoS im IP- oder IP6-Header. Mit dieser Option können Sie die verschiedenen Typen anpassen. Die Option wird nur dann abgeglichen, wenn ein neuer Firewallstatus für das erste Paket der Verbindung erstellt wird. Danach wird jede Änderung des DSCP-Typs für einen offenen Firewallstatus nicht erkannt.

Zeitsteuerung Die Firewall-Regel wird nur während dieser Zeit aktiv sein. Sie müssen zuerst Zeitobjekte in den Erweiterten Einstellungen erstellen.

Rohdaten Die Rohdaten werden an die generierte Firewall-Regel angehängt. Bitte seien Sie vorsichtig, da eine falsche Eingabe dazu führt, dass die Firewall-Regeln nicht geladen werden können. Das Format entnehmen Sie bitte der nftables-Syntax.

11.3.4.6. Änderungen¶

Am unteren Rand jeder Regel sehen Sie das Erstellungsdatum, Änderungsdatum und den Benutzer Modified user, welcher die Regel zuletzt geändert hat.

11.3.5. Hostnamen in Regeln¶

Wir unterstützen Hostnamen in den Regeln als Ziel oder Quelle. Beachten Sie jedoch, dass sie sie lösbar sein müssen, wenn die Firewall-Regeln geladen, angewendet oder erneut angewendet werden. Die Firewall-Regeln können nicht aktualisiert werden, wenn es keine funktionierende DNS gibt. Das Nachladen wird scheitern und die alten Regeleinstellungen werden erneut angewendet.

11.3.6. Suche¶

In der oberen rechten Ecke der Übersichtsseite können Sie nach Regeln suchen. Als Suchwert können Sie Protokoll, Quelle, Ziel, IP-Adresse, Port oder Beschreibung verwenden.

11.3.7. Firewall-Regeln umwandeln¶

In der Spalte Aktionen auf der rechten Seite der Übersichtsseite können Sie Firewall-Regeln umwandeln. Sie können eine Globale Firewall-Regel in eine Schnittstellen-Firewall-Regel umwandeln und umgekehrt. Beim Konvertieren einer Globalen Firewall-Regel können Sie in einem Popup-Dialog eine Schnittstelle auswählen.

11.3.8. TCPDump¶

In der Spalte Aktionen auf der rechten Seite der Übersichtsseite können Sie einen TCPDump für eine Firewall-Regel starten. Es erscheint ein Popup-Fenster, in dem das Ergebnis in Echtzeit angezeigt wird.

11.3.9. Spur¶

In der Spalte Aktionen auf der rechten Seite der Übersichtsseite können Sie einen Trace für eine Firewall-Regel starten. Es erscheint ein Popup-Fenster, in dem das Ergebnis in Echtzeit angezeigt wird. Das Fenster zeigt nur dann Daten an, wenn ein Paket zum ersten Mal gefunden wird, ansonsten bleibt es leer.