11.6. DNAT (Prerouting)¶

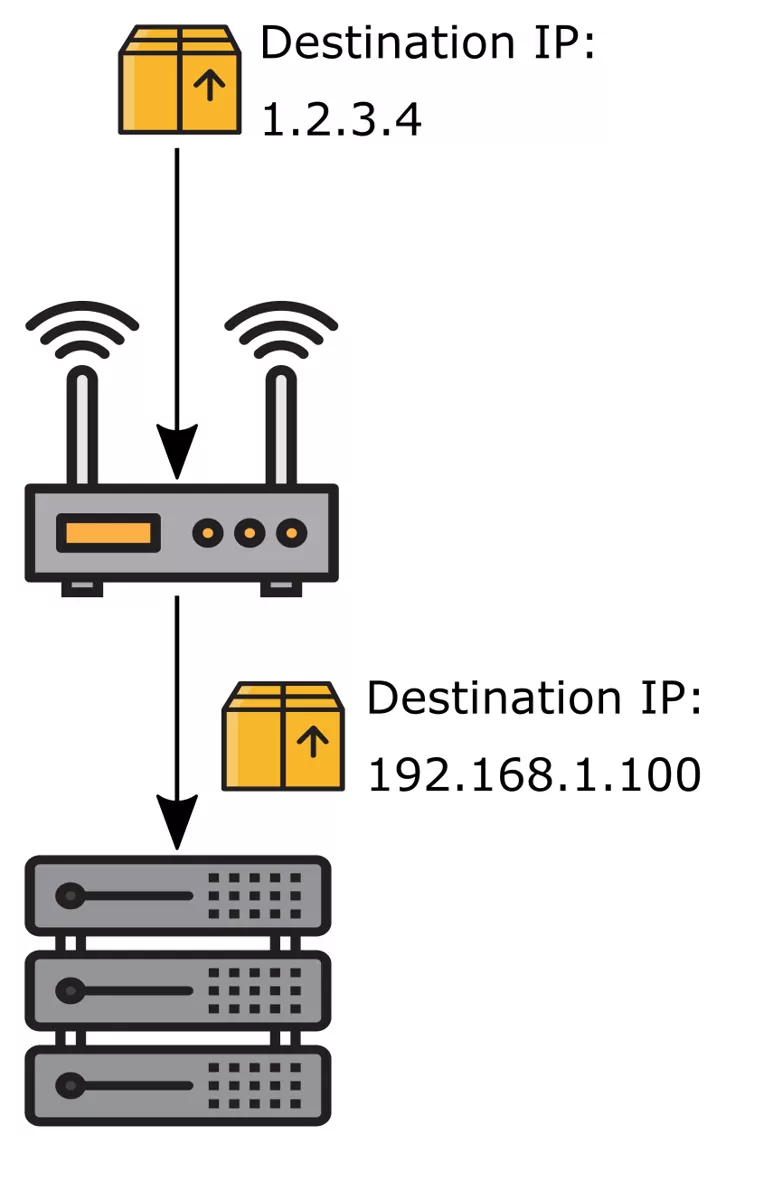

DNAT or Destination NAT is repsonsible for changing the Destination IP Address of a Network Packet. It is the first rule that is processed in VT AIR when a new Network Packet arrives at the firewall.

Mit DNAT können Sie Port Forwarding oder Host Forwarding durchführen. DNAT schreibt das Ziel des Network-Pakets neu auf den Host, an den es weitergeleitet werden soll.

Zu den typischen Anwendungen gehört die Umleitung des Verkehrs von einer einzigen öffentlichen IP-Adresse zu einer einzigen privaten IP-Adresse innerhalb des privaten Netzwerks. Dadurch wird es möglich, eine Verbindung zu einem einzelnen Host von außerhalb Ihres lokalen Netzwerks herzustellen, die sonst verborgen wäre. Andere Anwendungen umfassen die Übersetzung eines IP-Adressbereichs, wenn Sie mehrere Hosts haben, zu denen Sie eine Verbindung herstellen möchten.

Dieses Bild wurde mit Ikonen von srip und Good Ware von Flaticon erstellt.

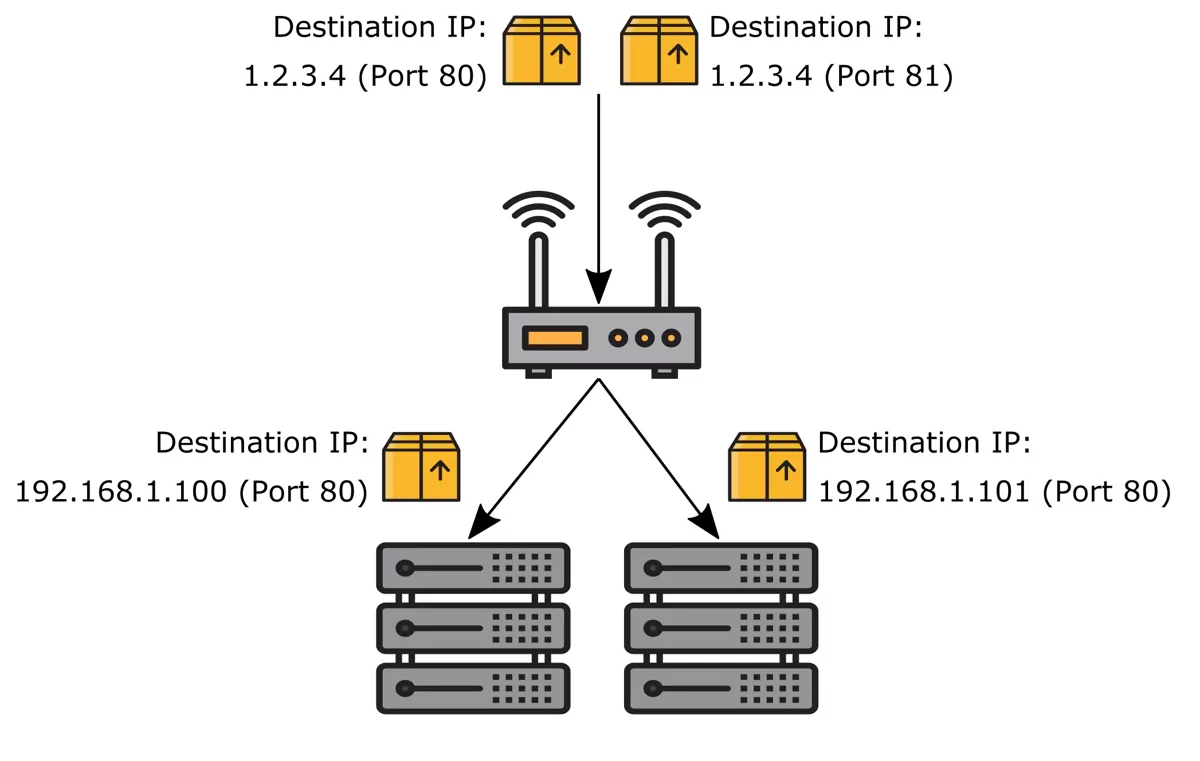

In einem Port forwarding Szenario ist es auch möglich, die genannten Szenarien um bestimmte Quell- und Zielports zu erweitern. Auf diese Weise können Sie z.B. mehrere Server haben, die ähnliche Dienste unter einer einzigen öffentlichen IP-Adresse ausführen (getrennt durch unterschiedliche öffentliche Ports).

Dieses Bild wurde mit Ikonen von srip und Good Ware von Flaticon erstellt.

Die DNAT-Regeleinstellungen finden Sie unter Firewall → NAT.

Sie finden 3 Tabs hier: Inbound (DNAT), Outbound (SNAT) und Beide (BiNAT).

Klicken Sie auf DNAT, um zu den Regeln zu gelangen.

11.6.1. DNAT-Regeln verschieben¶

Die Regeln werden nach Interfaces gruppiert und in Gruppen von 20 Regeln ausgelagert. Sie können benutzerdefinierte Regeln per Drag & Drop an eine andere Position ziehen und diese Position durch Drücken von Speichern in der unteren Navigation speichern. Sie können eine Regel auch auf die nächste oder vorherige Seite oder die erste oder letzte Seite verschieben, wenn Sie die Regel links markieren (klicken Sie auf die erste Zelle der Firewall-Regel) und die Pfeile unten links verwenden. Wenn Sie mit der Maus über die Schaltflächen fahren, wird Ihnen auch deren Beschreibung angezeigt.

11.6.2. DNAT-Regeln erstellen und aktualisieren¶

Wenn Sie auf Hinzufügen klicken, erstellen Sie eine neue dnat-Regel auf dem aktuellen Interface, auf dem Sie sich befinden. Sie haben verschiedene Möglichkeiten, die Regel zu setzen. Die Regeln sind durch die folgenden Abschnitte strukturiert:

Allgemeine Einstellungen

Quellen

Ziele

NAT-Einstellungen

Erweitert

11.6.2.1. Allgemeine Einstellungen¶

Hier können Sie die folgenden Optionen ändern:

Aktiviert Aktivieren oder Deaktivieren der Regel

Interface Sie können das Interface dieser Regel ändern. Es wird an das Ende der Regelliste dieses Interfaces hinzugefügt, wenn Sie es ändern.

Adressfamilie Ist entweder IPv4, IPv6 oder beides. Abhängig von den Quellen und Zielen, die Sie definieren, generiert das System möglicherweise keine Regel für beide, wenn Sie IPv4+IPv6 wählen.

Protokoll Das Layer-2-Protokoll der Regel.

11.6.2.2. Quellen¶

Die Quell-Einstellung hat Optionen für die Quell-IPs und ggf. Quell-Ports. Sie können mehrere Einträge von jedem hinzufügen und IPv4 und IPv6 auch mischen. Das System wird die Regel für Sie herausfinden.

Quell-Ports finden Sie unter Erweiterte Quelleneinstellungen.

Die Option Invert IP Match invertiert IPs und MACs sowie die Ports.

11.6.2.3. Ziele¶

Die Zieleinstellung hat Optionen für die Ziel-IPs und ggf. Ziel-Ports. Sie können mehrere Einträge von beiden hinzufügen und auch IPv4 und IPv6 mischen. Das System wird die Regel für Sie herausfinden.

Die Option Invert IP Match invertiert sowohl die IPs als auch die Ports.

Beachten Sie, dass Sie aufgrund der Struktur in Firewall Flow, explizit das Interface IP Netzwerk-Objekt wählen müssen, wenn Sie möchten, dass das Ziel die Firewall selbst ist. Benutzerdefinierte IPs oder Network Objects werden nicht erkannt.

Das Ziel ist die originale Adresse, bei welcher das Paket ankommt und nicht die Adresse, an die es weitergeleitet werden soll.

11.6.2.4. NAT-Einstellungen¶

Sie können die Redirect IP und den Redirect Port konfigurieren. Dies ist das Ziel, an das der Verkehr weitergeleitet werden soll. Die Firewall ändert das Ziel des Netzwerkpakets auf diese Adresse/ diesen Port.

Beachten Sie, dass Sie auch eine Firewall-Regel auf dem Interface benötigen, von dem der Datenverkehr ausgeht, damit er bei der Redirect IP ankommen kann. Die Option Firewall-Regel zuordnen erstellt eine Firewall-Regel für Sie.

Wenn Sie eine SNAT-Regel benötigen, die mit der DNAT-Regel verknüpft ist, wird mit der Option SNAT-Regel verknüpfen eine Regel für Sie erstellt und aktualisiert.

NAT Reflection ist die Option, die dafür zuständig ist, dass auch Ihr internes Netzwerk in den DNAT aufgenommen wird. Es ist ratsam, stattdessen einen NAT-Override zu verwenden, da dieser langsamer ist. Der Datenverkehr muss die Firewall mit dieser Option verlassen und wieder betreten, anstatt direkt zur Redirect IP zu gelangen.

Wenn NAT Reflection aktiviert ist, können Sie auch die Netzmaske einer Redirect-IP auswählen, um eine NAT-Reflektionsregel zu generieren, die dem Datenverkehr desselben Subnetzes entspricht. Dies ist erforderlich, um eine zugeschnittene SNAT-Regel für diesen Datenverkehr zu erstellen, oder NAT Reflection funktioniert nicht ordnungsgemäß.

11.6.2.5. Erweitert¶

In den erweiterten Einstellungen können Sie einige zusätzliche Optionen konfigurieren.

Logging Sie können den Regelverkehr protokollieren und auch ein Präfix hinzufügen, damit Sie Regeln leichter finden können. Beachten Sie, dass Firewall-Logging ein aufwendiger Vorgang ist und viele Log-Einträge erzeugt.

Routing Table Wählen Sie eine andere Routing-Tabelle für Matches. Die Haupt-Routing-Tabelle wird standardmäßig verwendet.

11.6.2.6. Änderungen¶

Am unteren Rand jeder Regel sehen Sie das Erstellungsdatum, Änderungsdatum und den Benutzer Modified user, welcher die Regel zuletzt geändert hat.

11.6.3. Suche¶

In der oberen rechten Ecke der Übersichtsseite können Sie nach Regeln suchen. Als Suchwert können Sie Protokoll, Quelle, Ziel, IP-Adresse, Port oder Beschreibung verwenden.