11.1. Firewall Allgemein¶

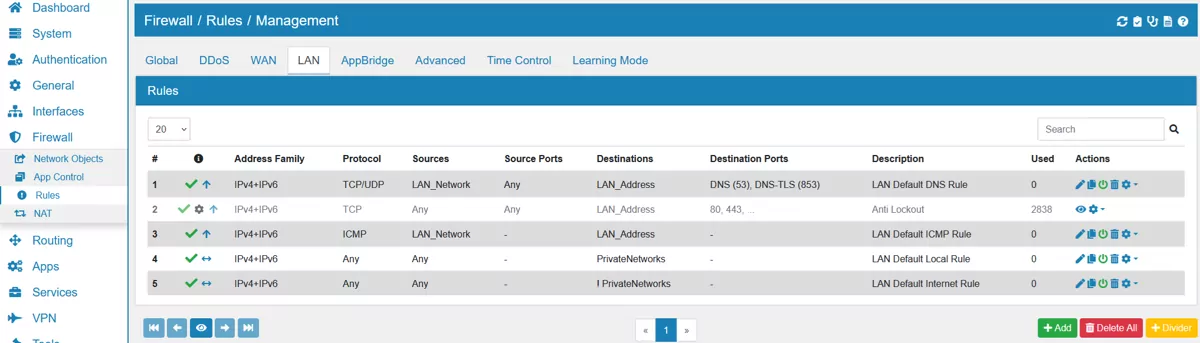

Die Firewall-Regeleinstellungen finden Sie unter Firewall → Regeln.

Wir haben ein Video-Tutorial zu den Firewall-Regeln:

11.1.1. Stateful vs Stateless¶

Zuerst eine kurze Erklärung, was für eine Art von Firewall VT AIR ist. |prodname| ist eine stateful Firewall; sie verfolgt offene Verbindungen und erlaubt sie auch ohne erneute Überprüfung der Firewall-Regeln.

Die Definition einer Stateful Firewall ist:

Bemerkung

Eine Stateful-Firewall ist eine Netzwerk-Firewall, die den Betriebszustand und die Eigenschaften von Netzwerkverbindungen, die sie durchlaufen, verfolgt. Die Firewall ist so konfiguriert, dass sie legitime Pakete für verschiedene Arten von Verbindungen unterscheidet. Nur Pakete, die einer bekannten aktiven Verbindung entsprechen, dürfen die Firewall passieren. (Stateful Firewall)

Die Definition einer stateless Firewall ist:

Bemerkung

Zustandslose Firewalls überwachen den Netzwerkverkehr und beschränken oder blockieren Pakete basierend auf Quell- und Zieladressen oder anderen statischen Werten. Sie sind sich der Verkehrsmuster und Datenströme nicht bewusst. Eine zustandslose Firewall verwendet einfache Regelsätze, die nicht die Möglichkeit berücksichtigen, dass ein Paket von der Firewall empfangen wird. (Stateful vs Stateless Firewalls)

11.1.2. Firewall Flow¶

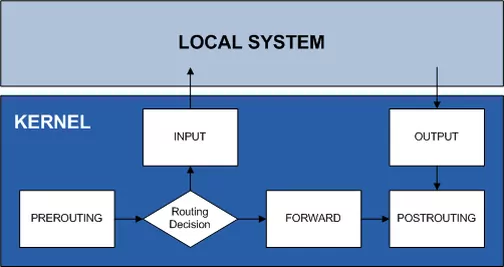

Um Firewall-Regeln besser zu verstehen, ist es notwendig, einen Blick darauf zu werfen, wie das System die Regeln verarbeitet

In verschiedenen Phasen werden folgende Operationen durchgeführt

PREROUTING: DNAT

FORWARD: Firewall-Regeln für die Weiterleitung von Datenverkehr zwischen Interfaces

INPUT: Firewall-Regeln, wenn das Ziel die Firewall selbst ist (z.B. DNS-Server, WebGUI)

OUTPUT: Firewall-Regeln, wenn die Firewall selbst die Quelle ist (Antwort vom DNS-Server, WebGUI)

POSTROUTING: SNAT

In diesem Kapitel wird jede dieser Optionen genauer beschrieben.

Bemerkung

OUTPUT wird in VT AIR nicht gefiltert. Die Firewall selbst kann immer alles aussenden.

Bemerkung

Um INPUT-Regeln an die Firewall anzupassen, müssen Sie die Netzwerkobjekte Address oder Network jeder Schnittstelle verwenden. Es reicht nicht aus, die IP-Adresse der Schnittstelle als Ziel einzugeben. Das Ziel wird als Foreward Regel hinzugefügt und nicht als Input Regel.

11.1.3. Firewall Processing¶

Mit dem VT AIR werden die Globalen Firewall-Regeln vor jeder Interface-Regel verarbeitet. Das erste Match gewinnt und es kommt auf die Reihenfolge an.

11.1.4. Flowtable Bypass¶

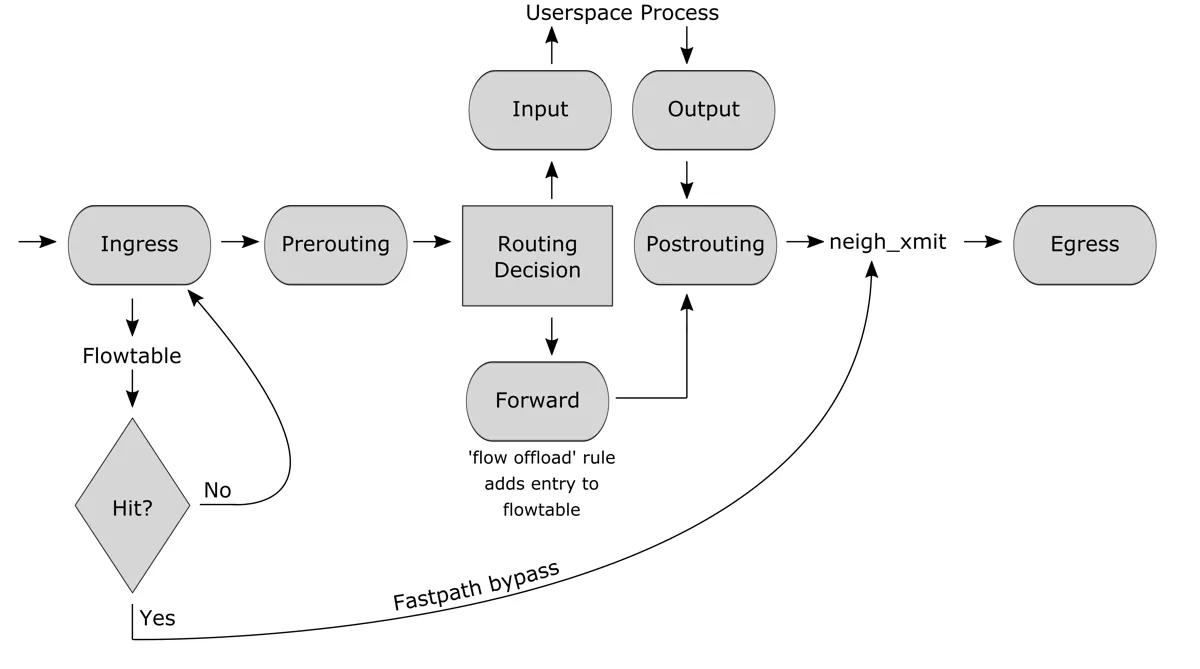

Abb.1: Netfilter hooks und Flowtable-Interaktionen

Wir verwenden eine Funktion namens Flowtable Bypass, die die Firewall-Verarbeitung um den Faktor 2 beschleunigt. Diese umgeht den Netzwerkstapel für etablierte Verbindungen und leitet den Datenverkehr direkt von der Eingangsschnittstelle an die Ausgabeschnittstelle weiter. Sie funktioniert nur mit stateful connections (TCP/UDP) und wird aktiviert, nachdem der erste Paketfluss eingerichtet wurde. Wenn eine langlebige Verbindung verwendet wird, ist flowoffload nur für die Zeit aktiv, in der tatsächlicher Datenverkehr gesehen wird. Die Verbindung wird in einen normalen Zustand zurückgesetzt, wenn für einige Minuten kein Datenverkehr vorhanden war. Auf die gleiche Weise wird die Funktion zurück zu einem Flowoffload gedreht, wenn neuer Datenverkehr erkannt wird.

Sie ist für Firewall-Regeln deaktiviert, bei welchen die Protokollierung oder ein Limiter aktiviert ist, da diese Features nicht mit der Flowtable-Umgehung kompatibel sind.

11.1.5. eXpress Data Path¶

Unsere XDP-Offload-Technologie erhöht die Geschwindigkeit des Flowtable-Bypasses um das 2,5-fache und die normale Firewall-Geschwindigkeit um das 5-fache, indem sie die XDP- und eBPF-Technologie nutzt. Unser Offloader ermöglicht es, dass bestehende TCP/UDP-Verbindungen direkt vom Netzwerktreiber weitergeleitet werden.

Beachten Sie, dass QoS nicht funktioniert, wenn XDP aktiviert ist, da die Geschwindigkeitsverbesserungen nur unter Umgehung der QoS-Logik in der VT AIR Firewall möglich sind.

Wir empfehlen, XDP zu aktivieren, um die Firewall so schnell wie möglich zu nutzen.

Für weitere Informationen empfehlen wir die Lektüre des Handbuchs zur XDP-Technologie XDP Accelerator.