3.8. VT AIR Amazon AWS¶

VT AIR AWS bringt Ihnen alle VT AIR-Funktionen in Amazons Cloud.

VT AIR AWS AMI kann in jeder Region ausgeführt werden, in der EC2 Dienste für verschiedene Instanzgrößen anbietet. VT AIR für AWS ist auf dem AWS Marketplace verfügbar.

Derzeit sind zwei verschiedene Versionen verfügbar:

Intel-basierte VT AIR-Version

Gravitonbasierte VT AIR-Version

Die Graviton-Version wird nur auf den AWS Graviton EC2-Instanzen ausgeführt.

Alle Funktionen sind in der AWS-Version verfügbar und Sie können VT AIR als Firewall zum Schutz Ihrer EC2-Instanzen oder als VPN-Server für Verbindungen über IPSec, OpenVPN oder WireGuard verwenden.

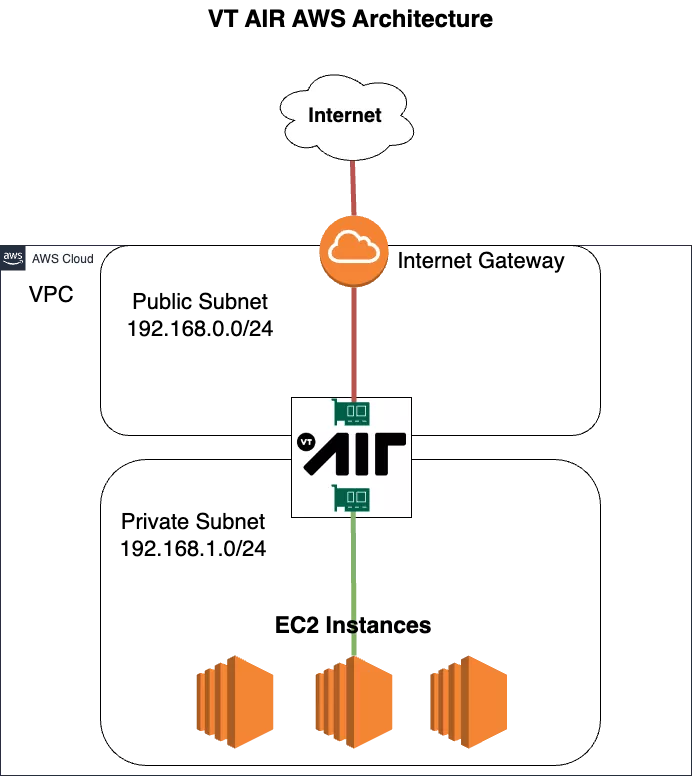

Um Ihre AWS-Umgebung so zu konfigurieren, dass die VT AIR als Firewall vor anderen VMs verwendet wird, müssen Sie einige Konfigurationsschritte durchführen.

VPC-Konfiguration

Neue VPC

Public Subnet

Private Subnet

Public Routing Table

Internet-Gateway für Standardroute

Private Routing-Tabelle

Standardroute, die auf die VT AIR LAN-Schnittstelle zeigt

Public Security Group

Private Security Group

EC2 VT AIR Appliance

Public Network Interface (WAN)

Im Public Subnet

Public Security Group

Private Network Interface (LAN)

Im Private Subnet

Private Security Group

Disable Source and Destination Check

Allocate Elastic IP

Verbindung mit dem Public Network Interface (WAN)

VPC-Konfiguration

Aktivieren und Einstellen des LAN-Interfaces

DNAT-Regeln und VPN-Konfiguration erstellen

EC2-VMs

Hinzufügen zum Private Network Subnet

Private Security Group einstellen

3.8.1. Standard-Anmeldung¶

Die Standard-Anmeldedaten für die WebGUI sind Benutzer admin und das Passwort ist die Instanz-ID der VM. Zum Beispiel i-0198da08d22664a39. Sie können die Instanz-ID in der ec2-Konsole finden.

Für SSH oder die Konsole ist der Standardbenutzer admin, und Ihr SSH-Schlüssel vom Start der Instanz wird automatisch zu diesem Benutzer hinzugefügt. Mit sudo können Sie Root-Zugriff erhalten.

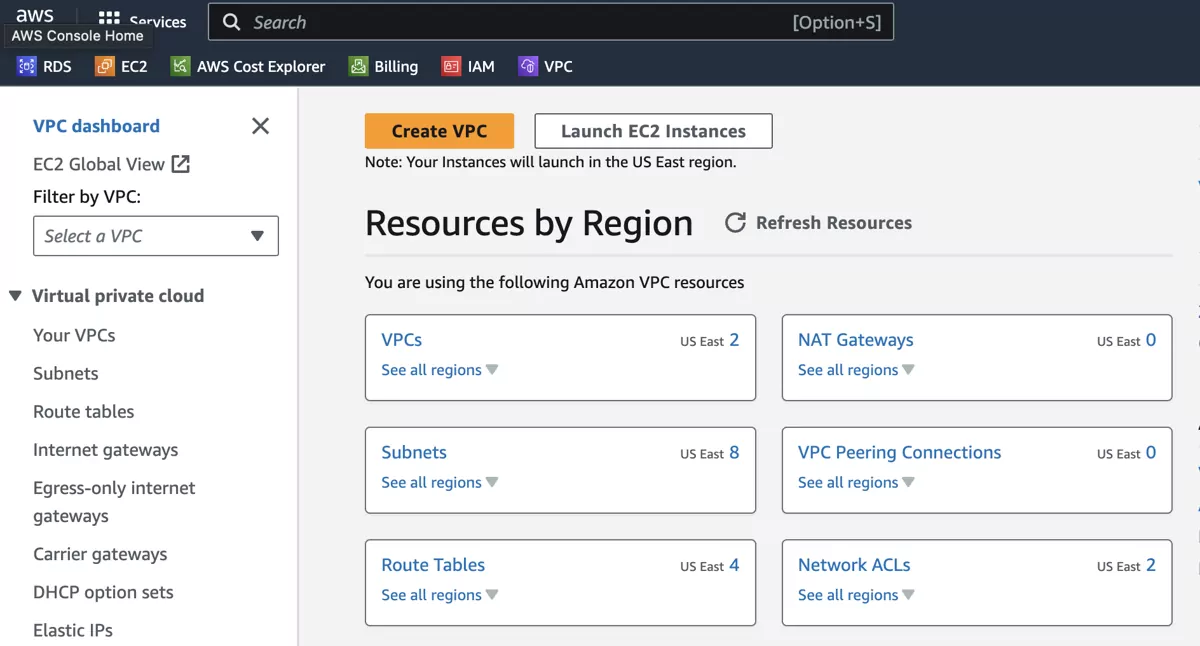

3.8.2. VPC-Konfiguration¶

Melden Sie sich bei Ihrem AWS-Konto an und wechseln Sie zur VPC-Konfigurationsseite.

Wir haben Videos erstellt, um die gesamte Konfiguration zu zeigen.

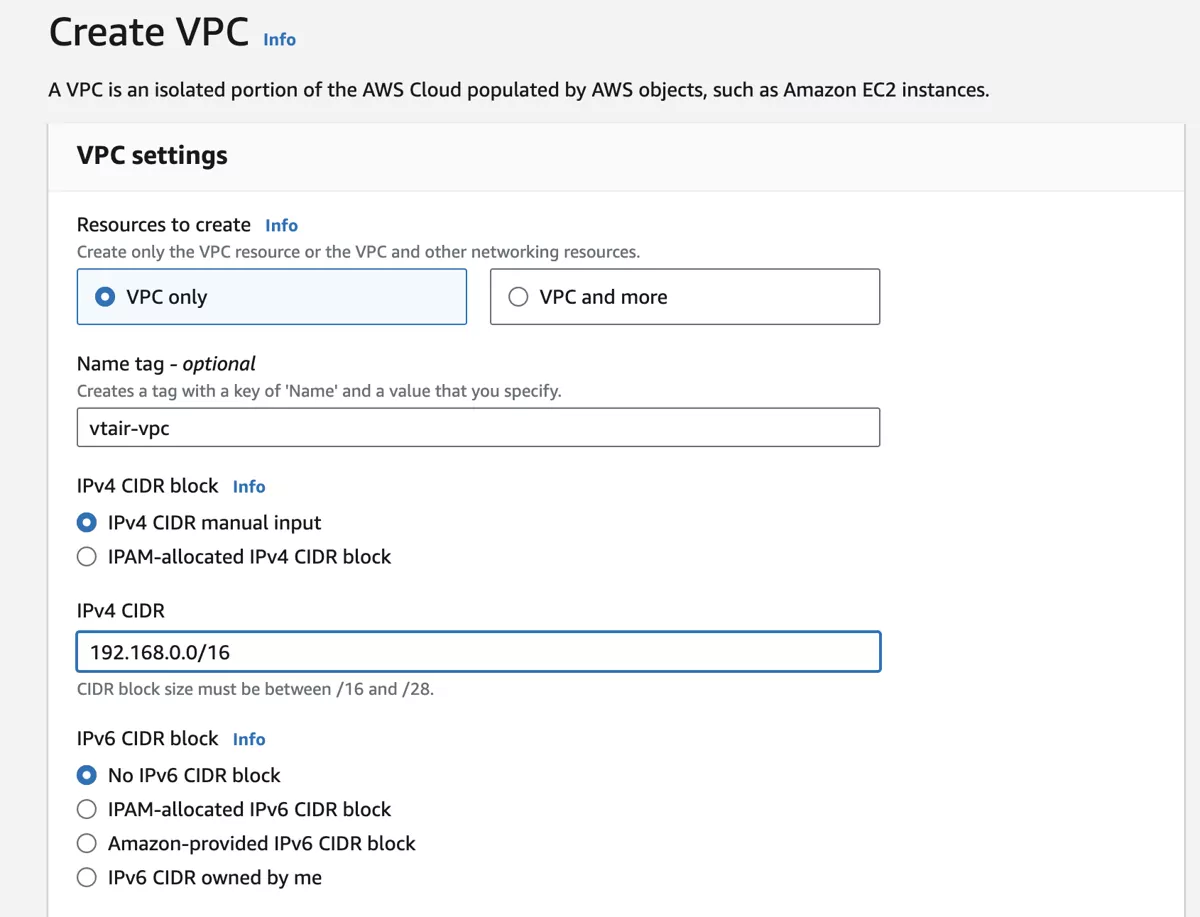

3.8.2.1. Neue VPC¶

Wir erstellen eine neue VPC für die VT AIR-Einrichtung. Wenn Sie bereits eine VPC oder zwei Subnetze konfiguriert haben, können Sie diese Schritte überspringen.

Gehen Sie zu Your VPCs und klicken Sie auf Create VPC.

Wählen Sie VPC only, geben Sie der VPC einen Namen, in unserem Fall VTAIR-VPC, und wählen Sie ein Netzwerk. Das Netzwerk muss groß genug sein, um sowohl das Public als auch das Private Subnetz aufzunehmen. Wir werden 192.168.0.0/16 verwenden.

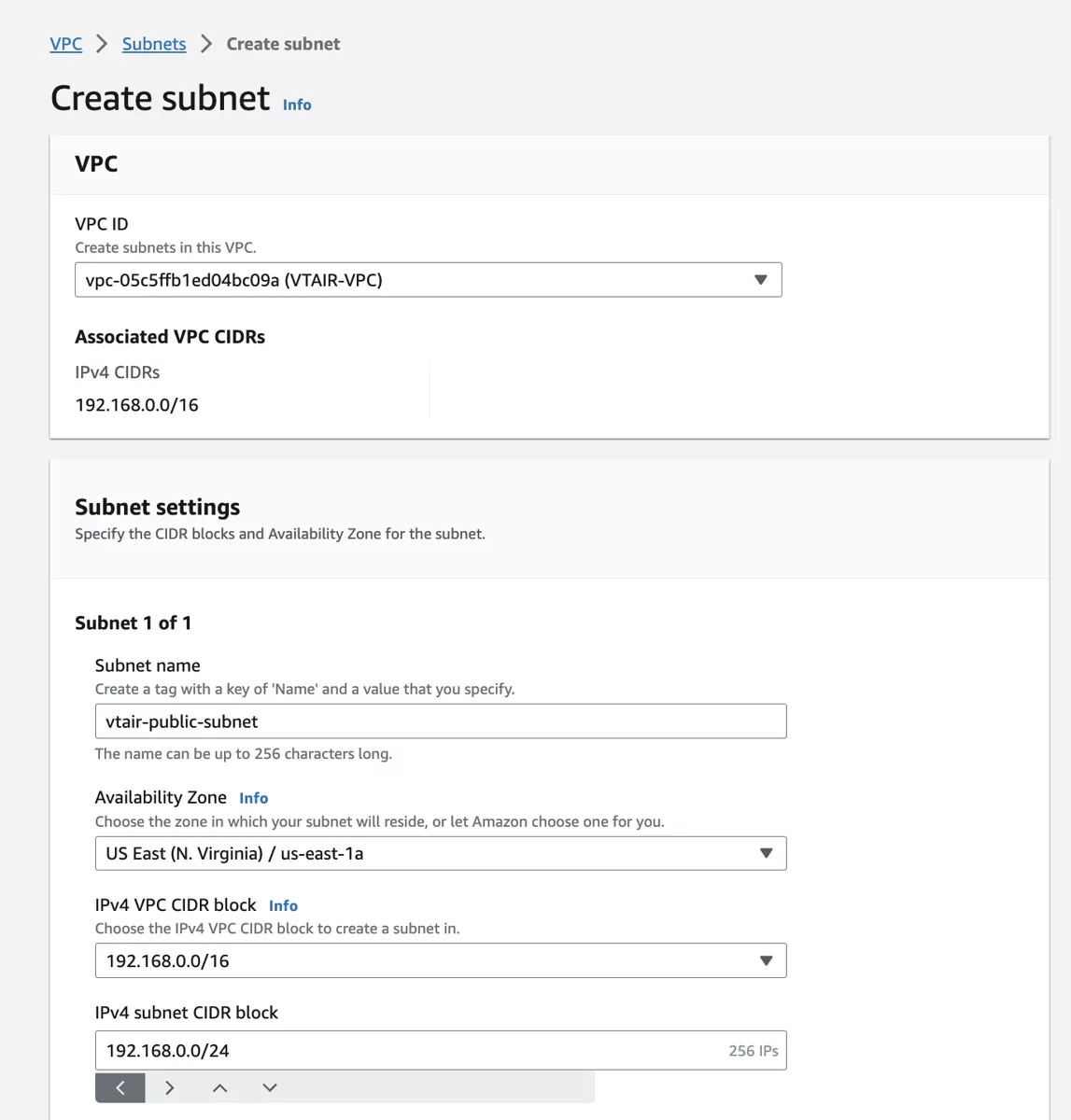

3.8.2.2. Public Subnet¶

Navigieren Sie zu Subnets und klicken Sie auf Create subnet. Wählen Sie die neu erstellte VPC VTAIR VPC und geben Sie dem Subnetz einen Namen. Wir werden vtair-public-subnet verwenden und das erste IP-Netzwerk 192.168.0.0/24 wählen.

Stellen Sie sicher, dass Sie für beide Subnetze dieselbe availability zone auswählen.

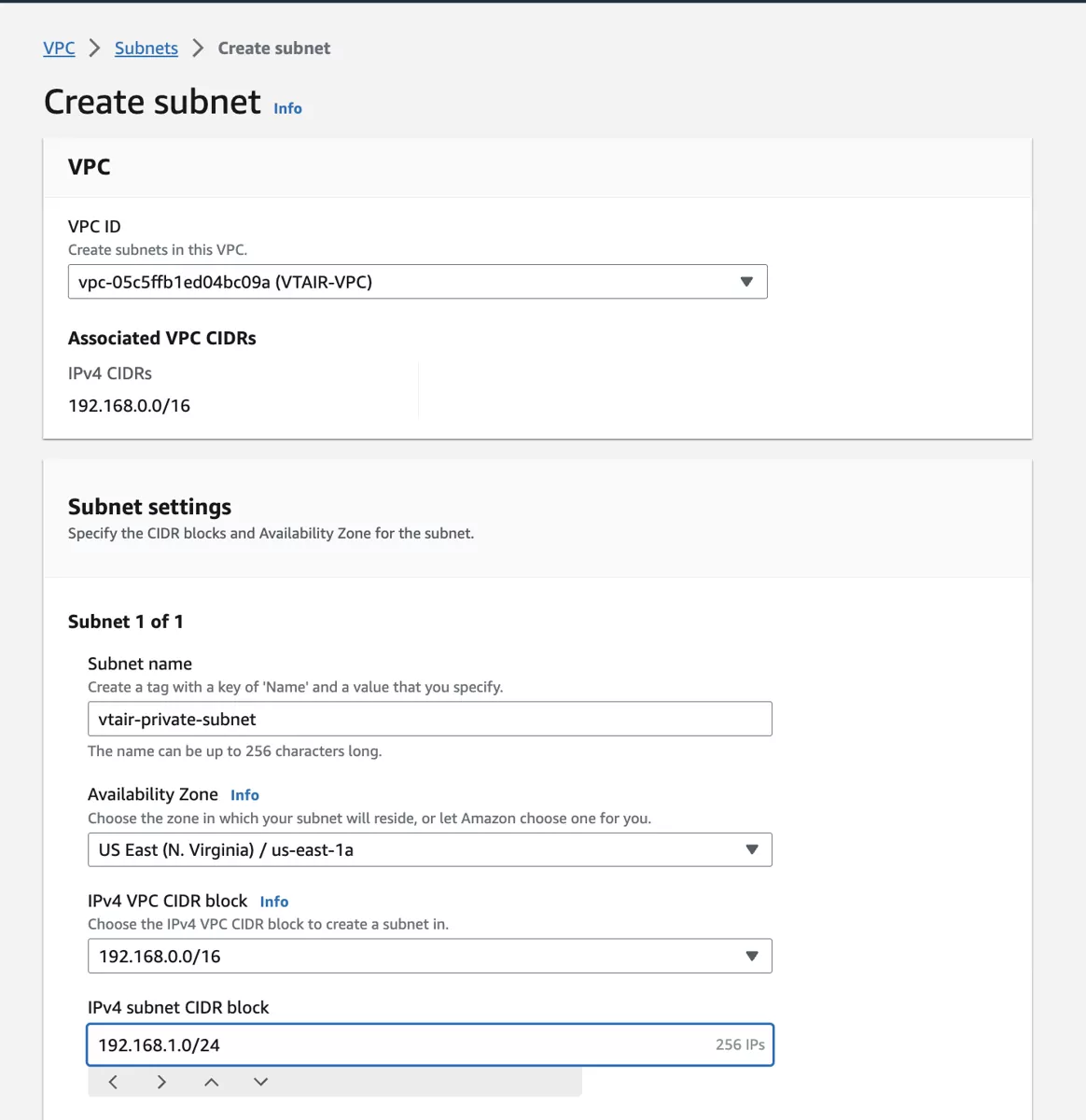

3.8.2.3. Private Subnet¶

Navigieren Sie zu Subnets und klicken Sie auf Create subnet. Wählen Sie den neu erstellten VPC VTAIR VPC und geben Sie dem Subnetz einen Namen. Wir werden vtair-private-subnet verwenden und das erste IP-Netzwerk 192.168.1.0/24 wählen.

Stellen Sie sicher, dass Sie für beide Subnetze dieselbe availability zone auswählen.

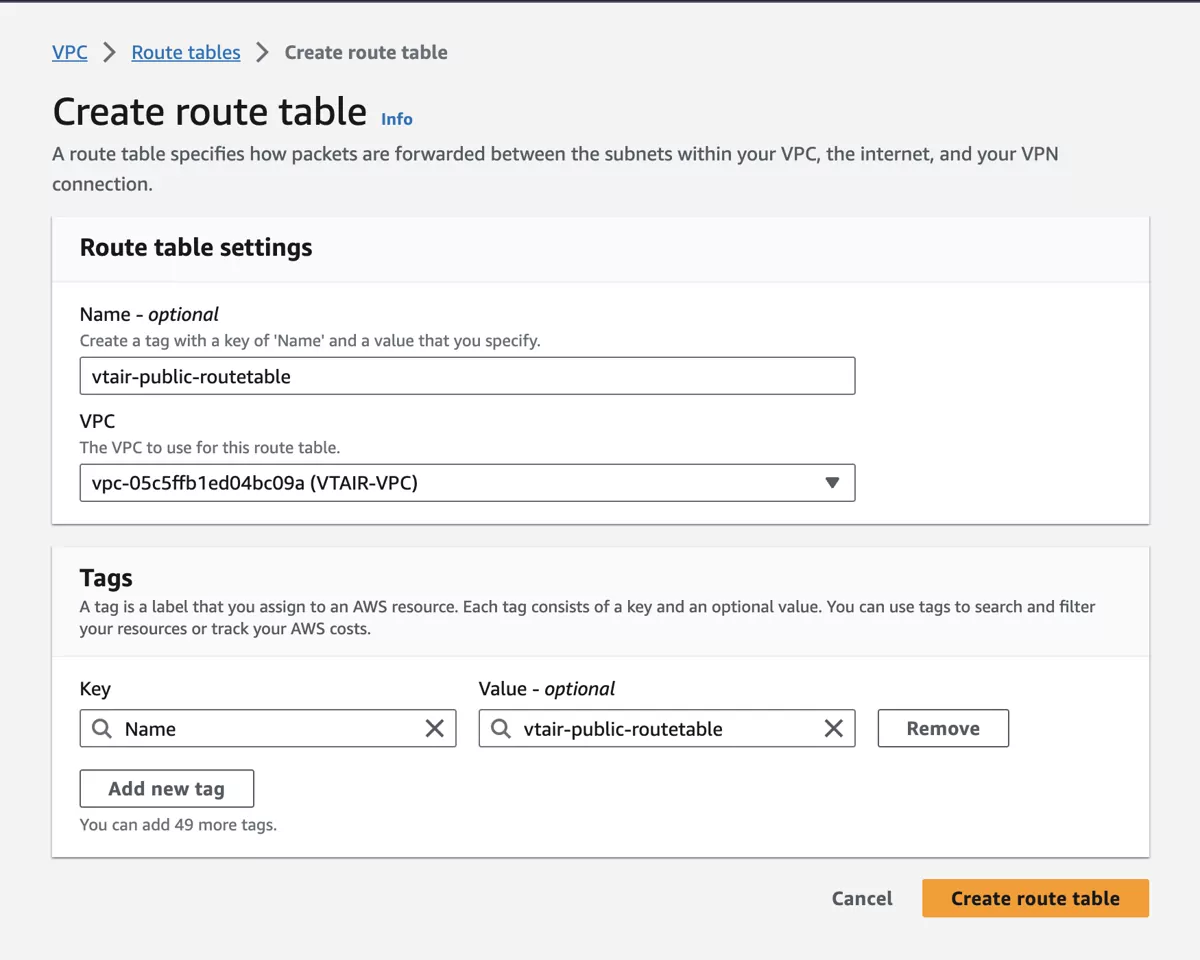

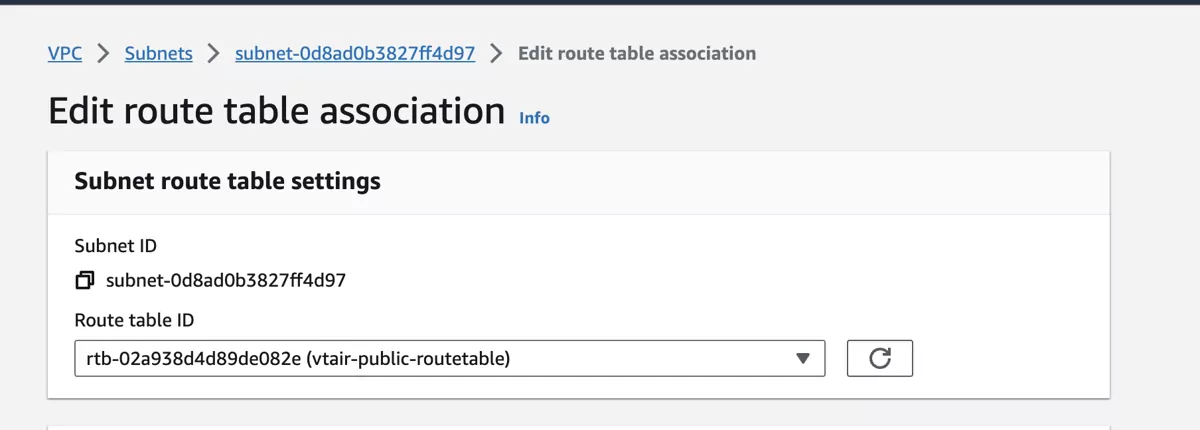

3.8.2.4. Public Routing Table¶

Wir werden eine öffentliche Routing-Tabelle erstellen, die mit dem Public Subnet verwendet wird. Sie wird ein Internet-Gateway enthalten, das wir mit der Standardroute der Routing-Tabelle verbinden.

Navigieren Sie zu Route Tables und klicken Sie auf Create route table. Wählen Sie die neu erstellte VPC VTAIR VPC und geben Sie der Routing-Tabelle einen Namen. Wir werden vtair-public-routetable verwenden.

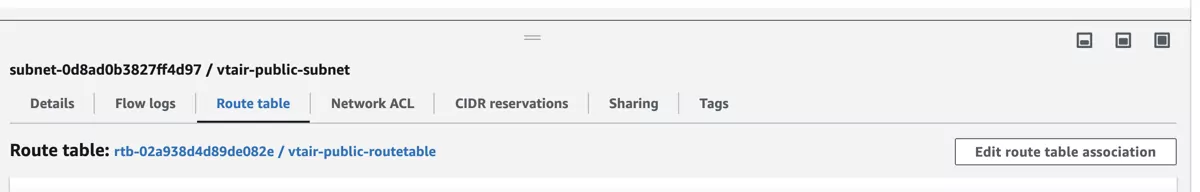

Wir müssen die Routing-Tabelle mit dem Public Subnet verbinden.

Navigieren Sie zu Subnets und wählen Sie das vtair-public-subnet. Wählen Sie im unteren Menü die Registerkarte Route Table und drücken Sie Edit route table association.

Wählen Sie im Dropdown-Menü den vtair-public-routetable und speichern Sie.

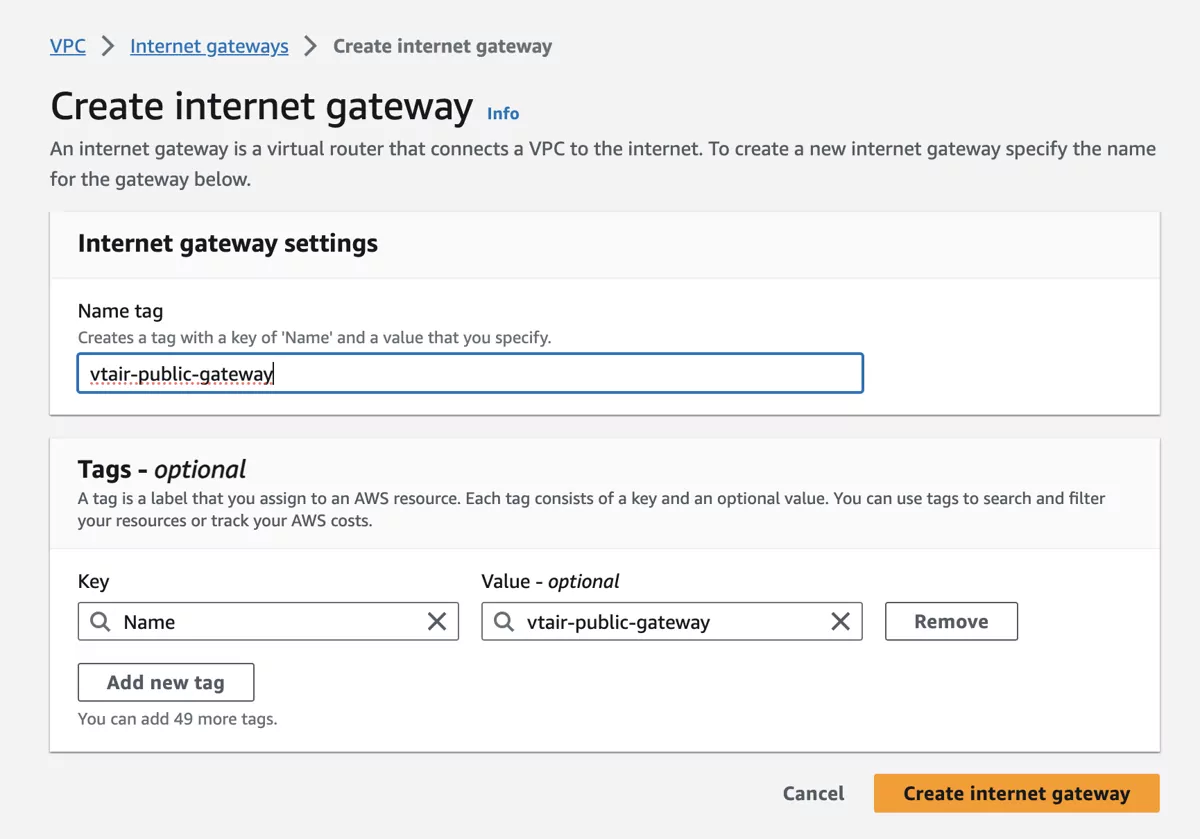

3.8.2.4.1. Internet-Gateway¶

Wir müssen ein Internet-Gateway für die Public Routing Table als Standardroute erstellen. Navigieren Sie zu Internet-Gateways und klicken Sie auf Create internet gateway.

Wir werden den Namen vtair-public-gateway verwenden.

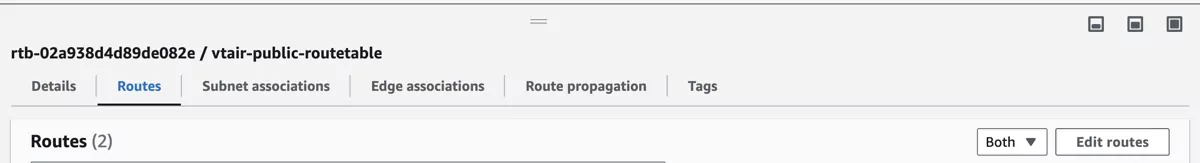

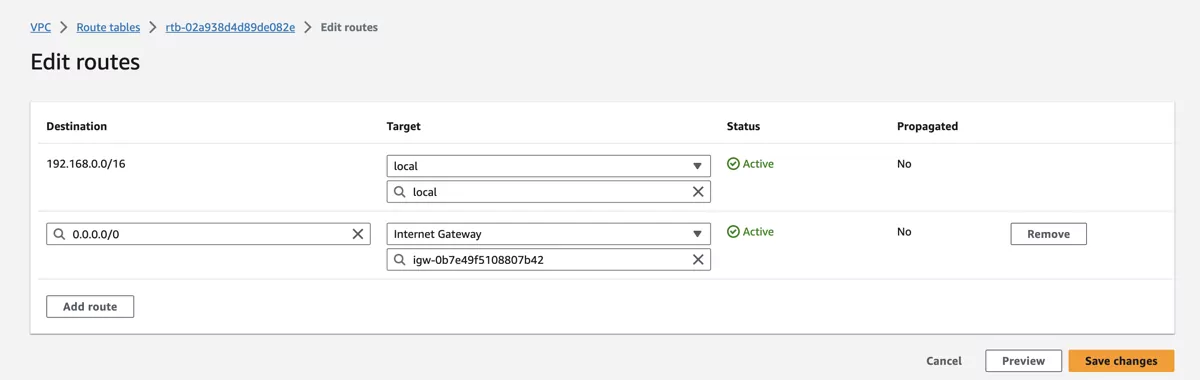

Nun müssen wir das Internet Gateway mit der Routing-Tabelle verbinden. Navigieren Sie zu Route Tables und klicken Sie auf den vtair-public-routetable. Wählen Sie im Menü unten die Registerkarte Routes und drücken Sie Edit routes.

Erstellen Sie eine neue Route mit dem Ziel 0.0.0.0/0 und wählen Sie als Ziel Internet Gateway und wählen Sie das neu erstellte Gateway in der Dropdown-Liste.

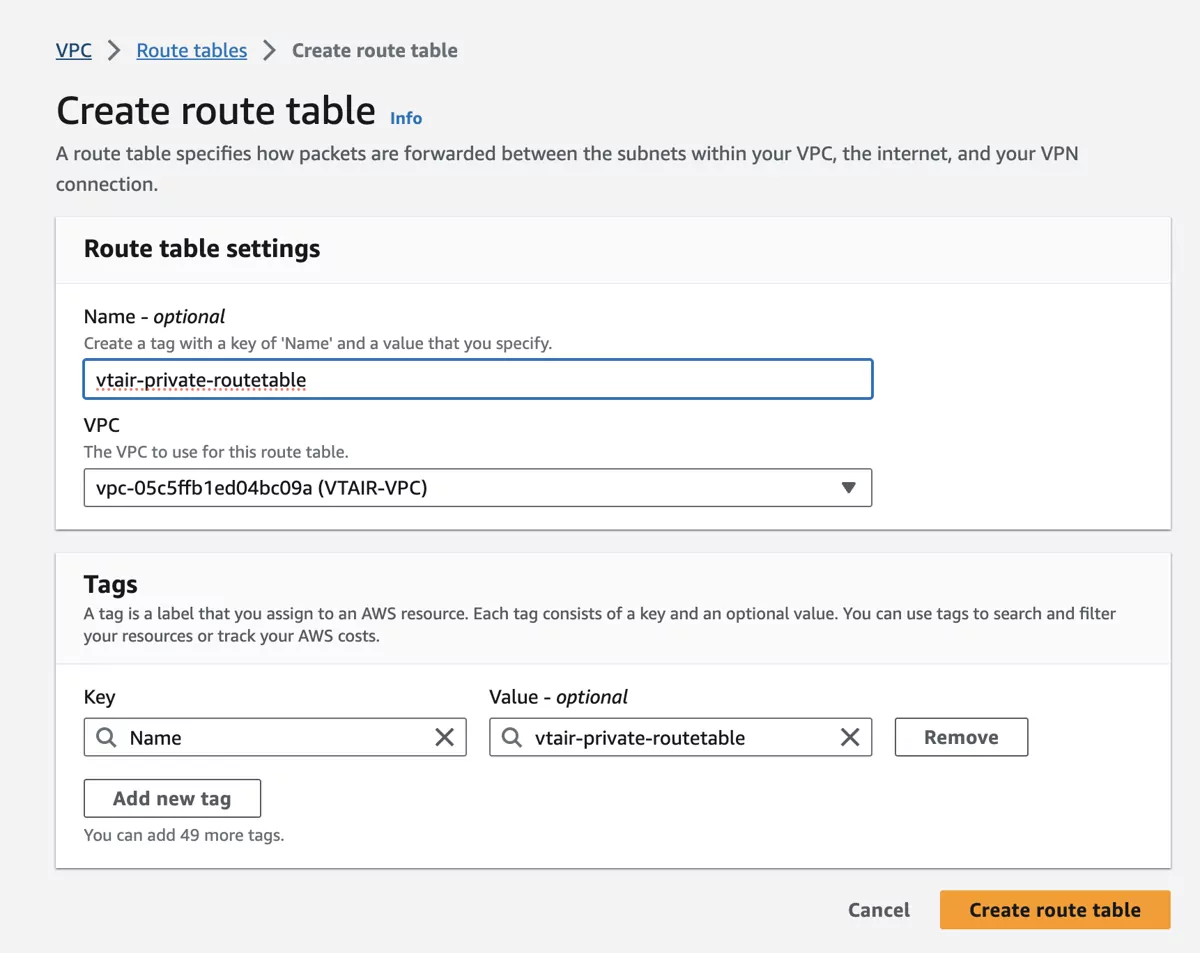

3.8.2.5. Private Routing-Tabelle¶

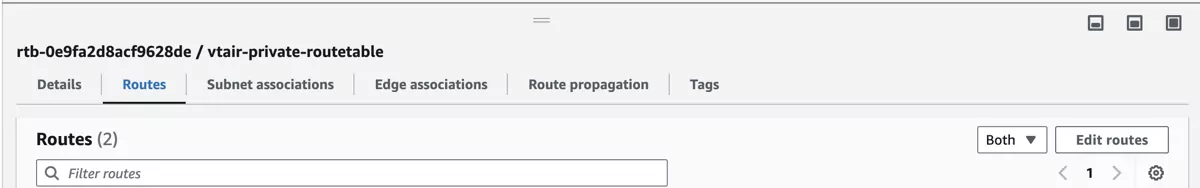

Wir erstellen eine Private Routing Table, die mit dem Private Subnet verwendet wird. Sie enthält das VT AIR LAN-Interface, das wir mit der Standardroute der Routing-Tabelle verbinden. Dieser Schritt muss durchgeführt werden, nachdem die VT AIR EC2-VM eingerichtet und in Betrieb ist.

Navigieren Sie zu Route Tables und klicken Sie auf Create route table. Wählen Sie die neu erstellte VPC VTAIR VPC und geben Sie der Routing-Tabelle einen Namen. Wir werden vtair-private-routetable verwenden.

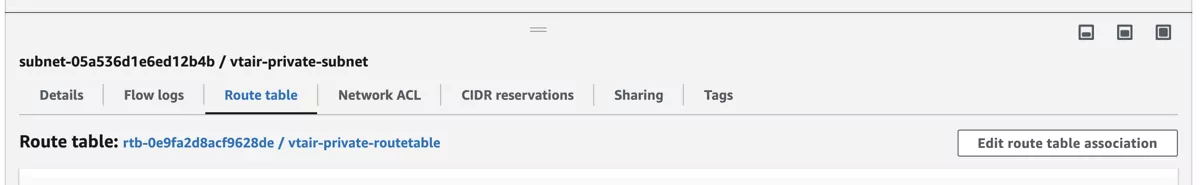

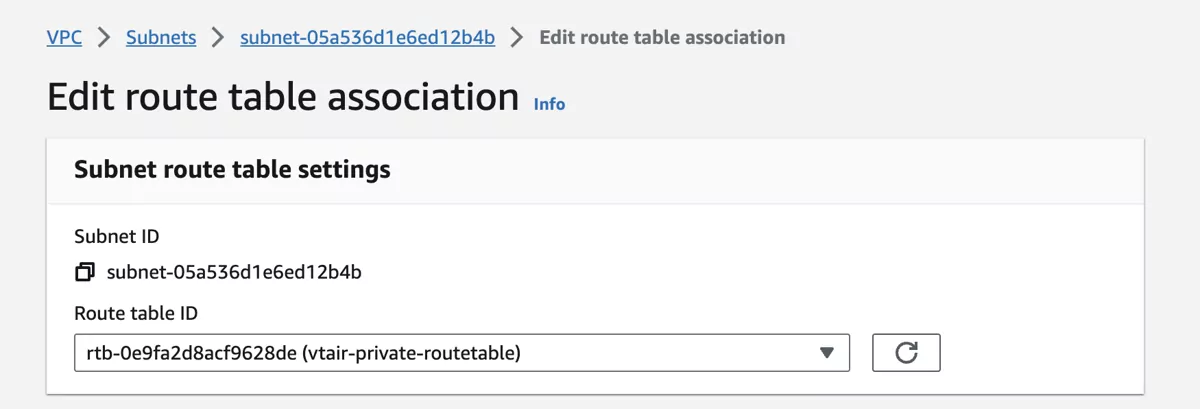

Wir müssen die Routing-Tabelle mit dem Private Subnet verbinden.

Navigieren Sie zu Subnets und wählen Sie das vtair-private-subnet aus. Wählen Sie im unteren Menü die Registerkarte Route Table und drücken Sie Edit route table association.

Wählen Sie die vtair-private-routetable im Dropdown-Menü aus und speichern Sie.

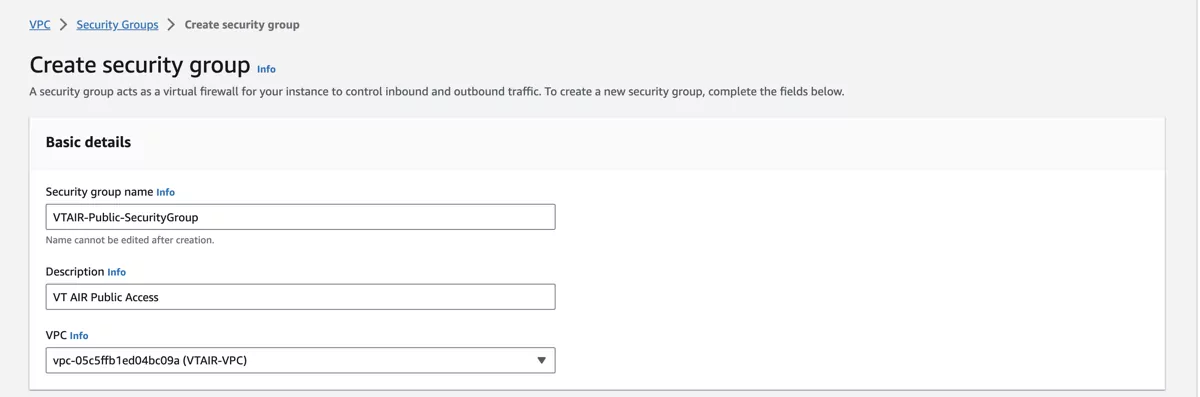

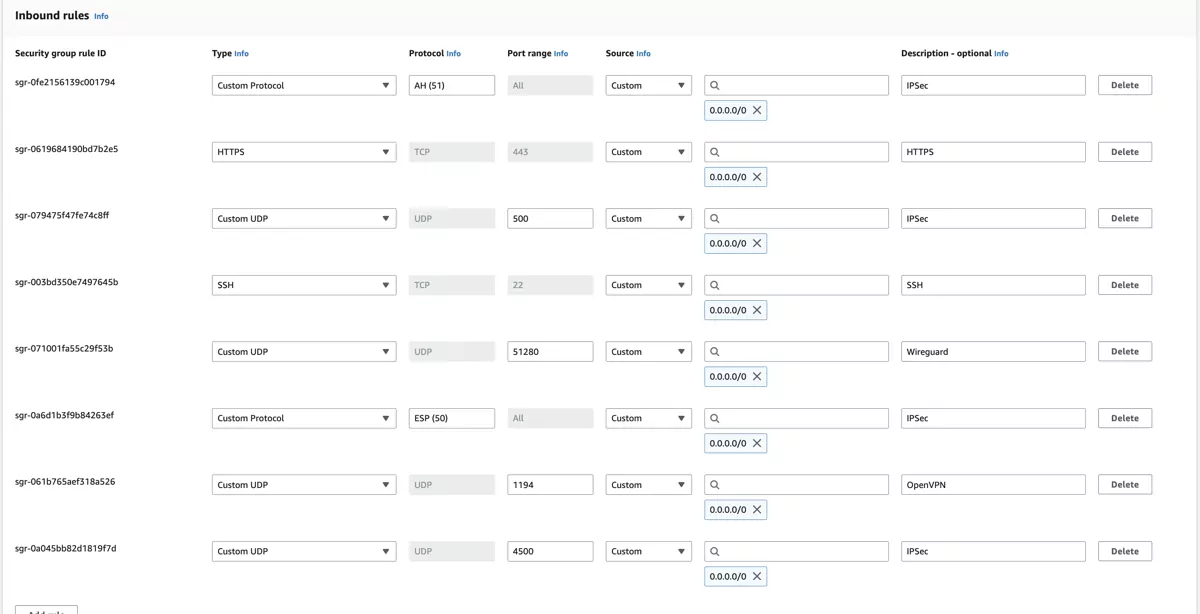

3.8.2.6. Public Security Group¶

Wir müssen eine Public Security Group erstellen, die mit dem VT AIR Public Network Interface verknüpft wird. Sie können die Gruppe an Ihre Bedürfnisse anpassen, wir empfehlen jedoch, mindestens die folgenden Einträge hinzuzufügen:

Port 22 (TCP)

Port 443 (TCP)

und je nachdem, welches VPN verwendet wird:

1194 (UDP) für OpenVPN

51280 (UDP) für Wireguard

500 und 4500 (UDP) für IPSec

ESP/AH für IPSec

Navigieren Sie zu Security Groups und klicken Sie auf Create security group. Wählen Sie die neu erstellte VPC VTAIR VPC und geben Sie der Security Group einen Namen und eine Beschreibung. Wir werden VTAIR-Public-SecurityGroup und |prodname| Public Access verwenden.

Für den eingehenden Verkehr haben wir alle oben genannten Regeln erstellt.

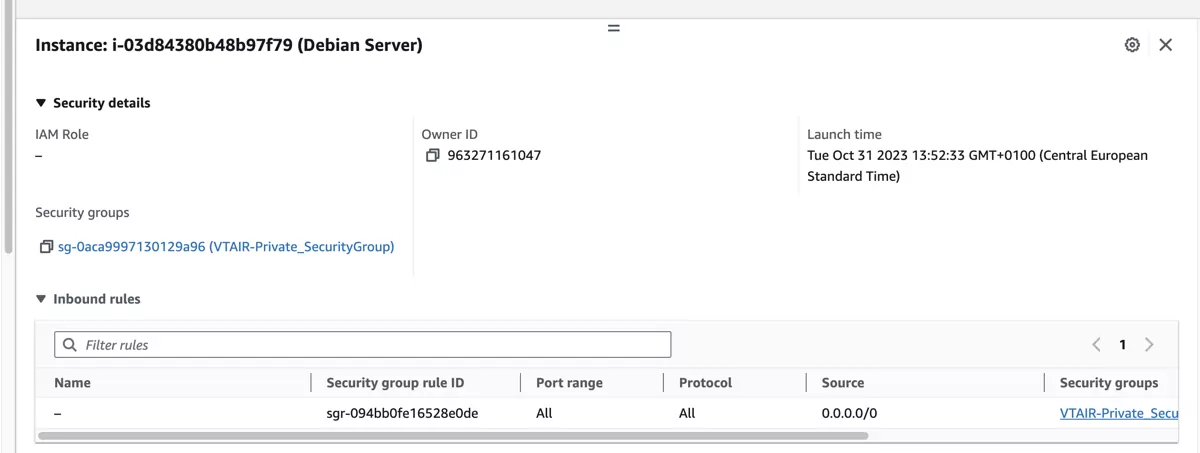

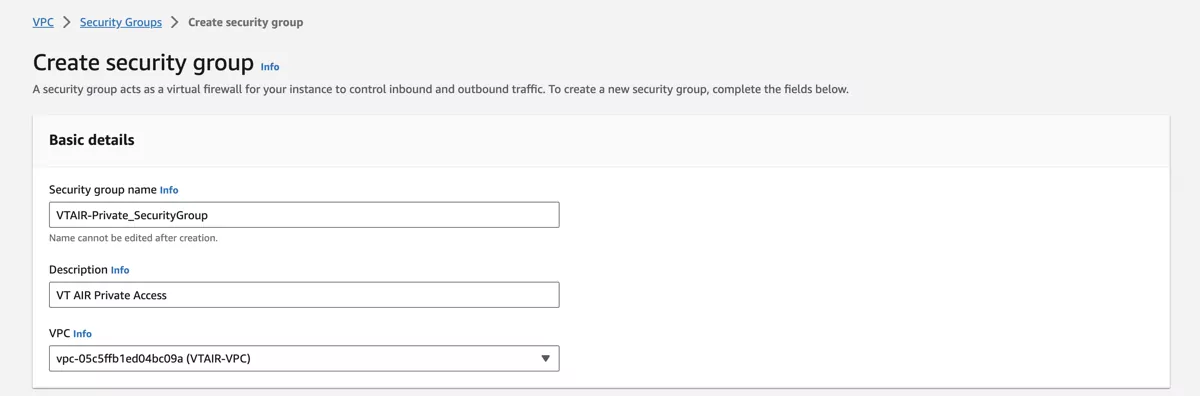

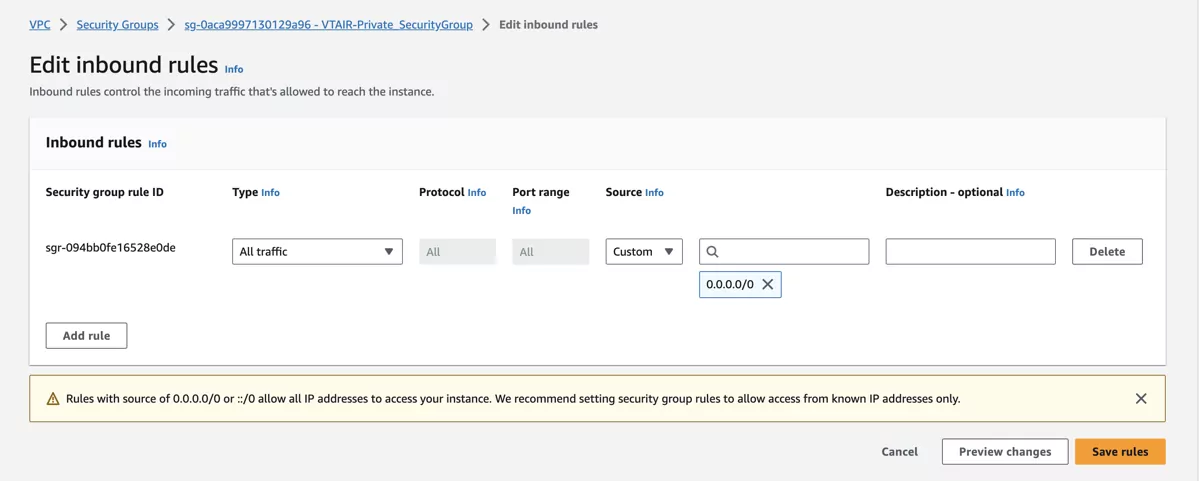

3.8.2.7. Private Security Group¶

Wir müssen eine Private Security Group erstellen, die mit dem VT AIR Private Network Interface der VT AIR verknüpft wird. Wir lassen den gesamten Datenverkehr auf der privaten Seite zu, da dieser durch die VT AIR-Firewall geschützt ist.

Navigieren Sie zu Security Groups und klicken Sie auf Create security group. Wählen Sie die neu erstellte VPC VTAIR VPC und geben Sie der Sicherheitsgruppe einen Namen und eine Beschreibung. Wir werden VTAIR-Private-SecurityGroup und |prodname| Private Access verwenden.

Für den eingehenden Verkehr haben wir die Regel allow all erstellt.

3.8.3. EC2 VT AIR Appliance¶

Es ist an der Zeit, die VT AIR-Appliance zu erstellen und zu starten.

Wir haben Videos erstellt, um die gesamte Konfiguration zu zeigen.

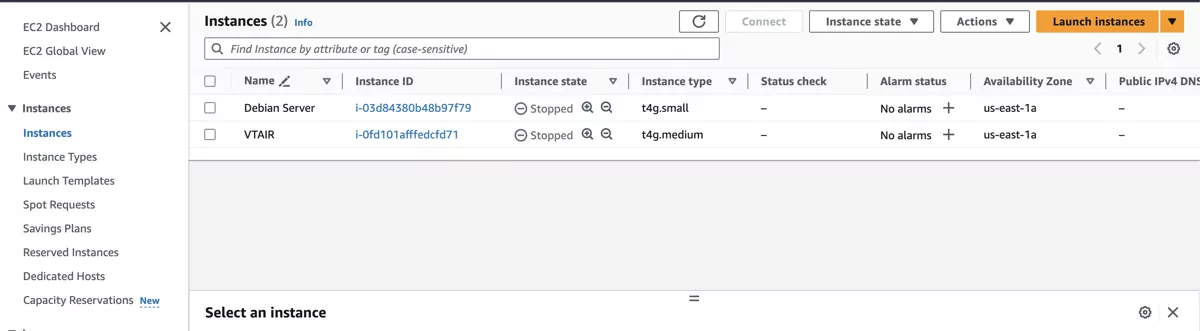

Navigieren Sie zu EC2, wählen Sie Instances und drücken Sie Launch instances.

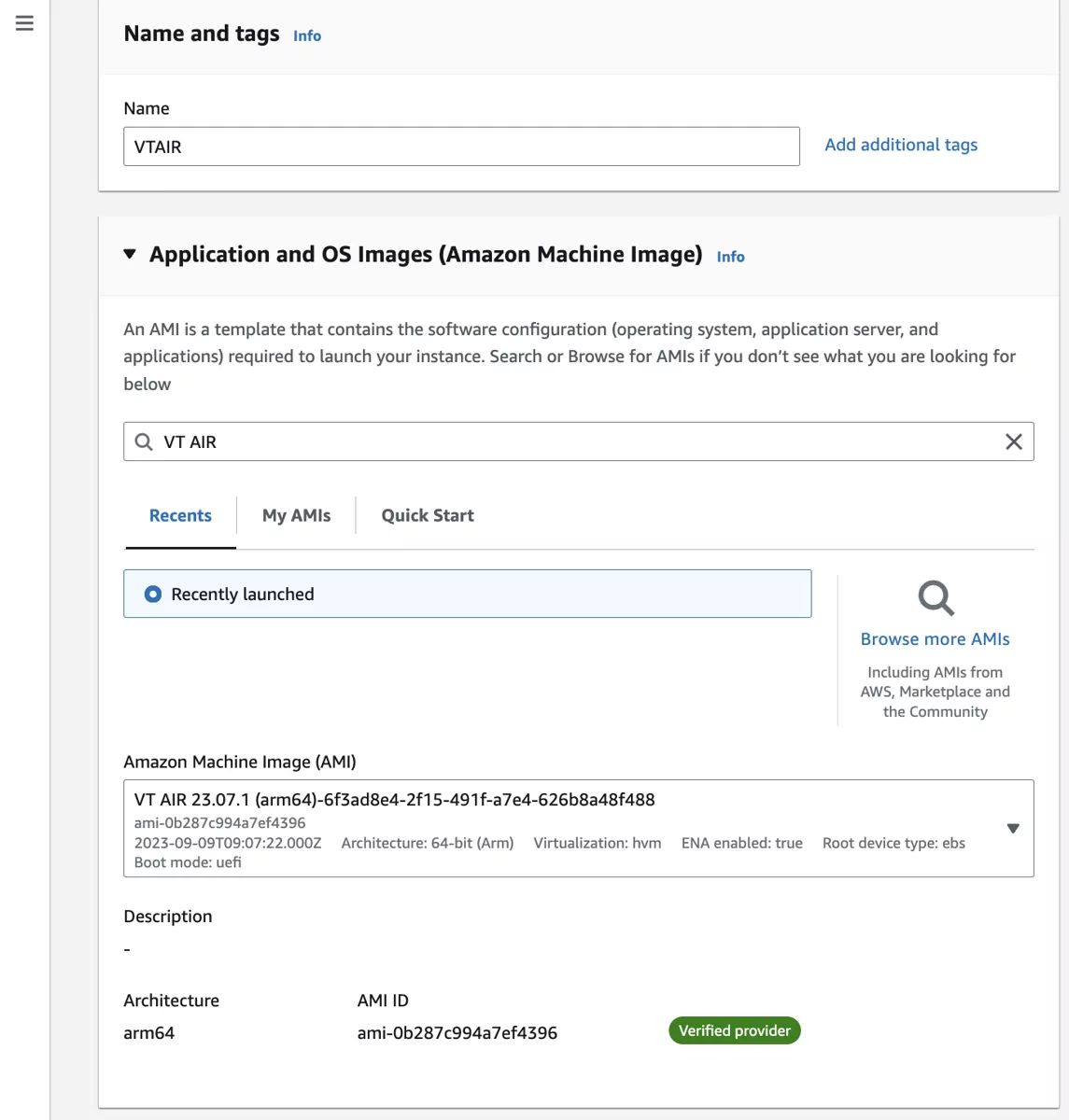

Wir werden die Instanz VTAIR nennen. Suchen Sie im Amazon Machine Image nach |prodname|.

Wählen Sie den gewünschten Instance type.

Wählen Sie Ihren Instance type und ein Schlüsselpaar für die Default-SSH-Verbindung.

Die Instanz wird auch über das Webgui verfügbar sein.

3.8.3.1. Public Network Interface (WAN)¶

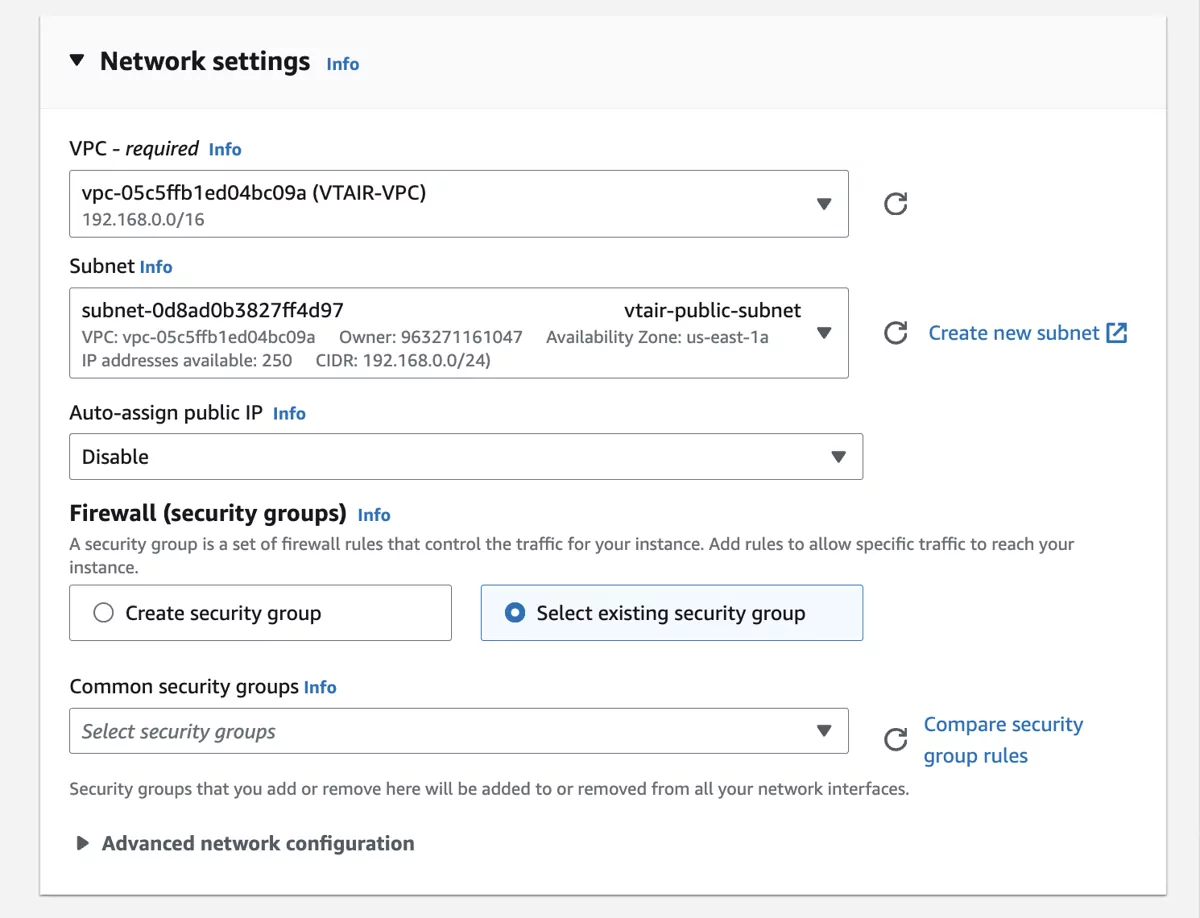

Wählen Sie in den Netzwerkeinstellungen die VPC VT AIR VPC. Wählen Sie auch das öffentliche Netzwerk vtair-public-subnet. Sie müssen die Option Auto-assign public IP deaktivieren, da sie bei mehreren Netzwerkschnittstellen nicht funktioniert.

Wählen Sie für die Security Group Select existing security group

Klicken Sie auf Advanced network configuration

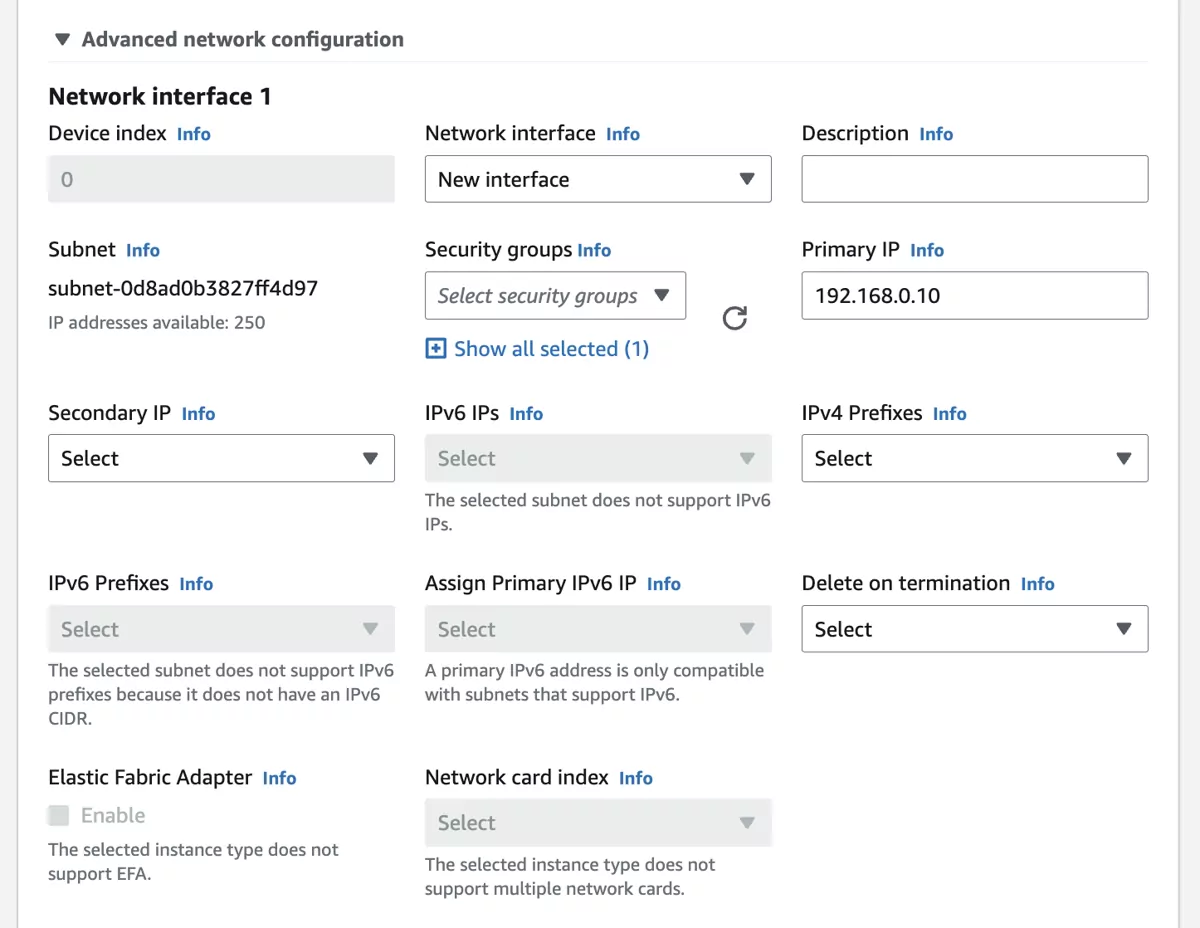

Das Network Interface 1 wird unser Public Network Interface (WAN) sein. Wählen Sie die Security Group VTAIR-Public-SecurityGroup für diese Schnittstelle. Wir wollen der Schnittstelle auch eine statische IP zuweisen. Die ersten 4 oder 5 IPs werden vom Subnetz verwendet, also beginnen wir mit 10. Die IP wird über DHCP zugewiesen. Wir setzen die IP auf 192.168.0.10.

3.8.3.2. Private Network Interface (LAN)¶

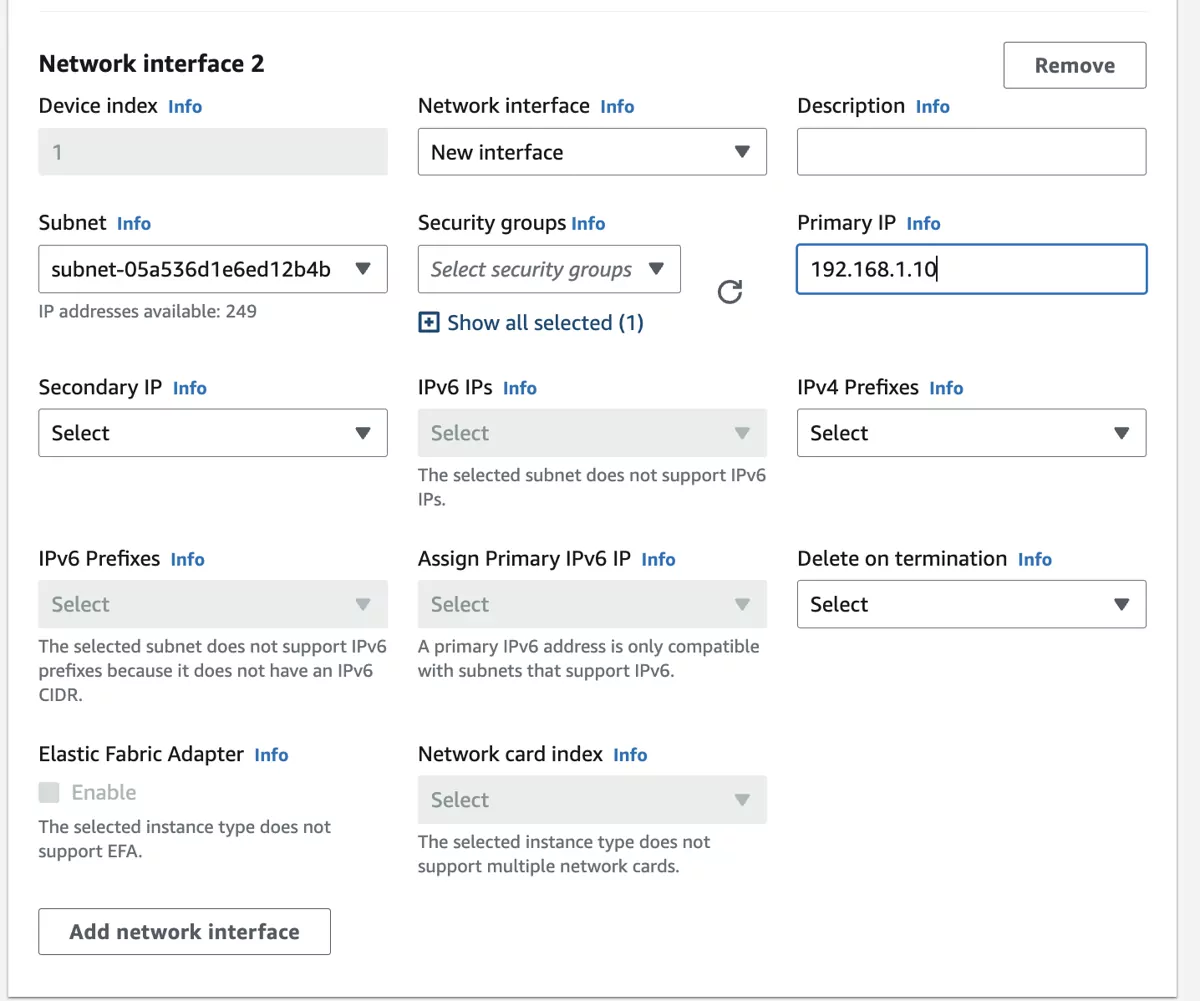

Klicken Sie auf die Schaltfläche Add network interface, um eine zweite Schnittstelle für die LAN-Seite zu erstellen. Wählen Sie als Subnetz vtair-private-subnet und wählen Sie außerdem die Security Group VTAIR-Private-SecurityGroup

Wir wollen der Schnittstelle auch eine statische IP zuweisen. Die ersten 4 oder 5 IPs werden vom Subnetz verwendet, also beginnen wir mit 10. Die IP wird über DHCP zugewiesen. Wir setzen die IP auf 192.168.1.10.

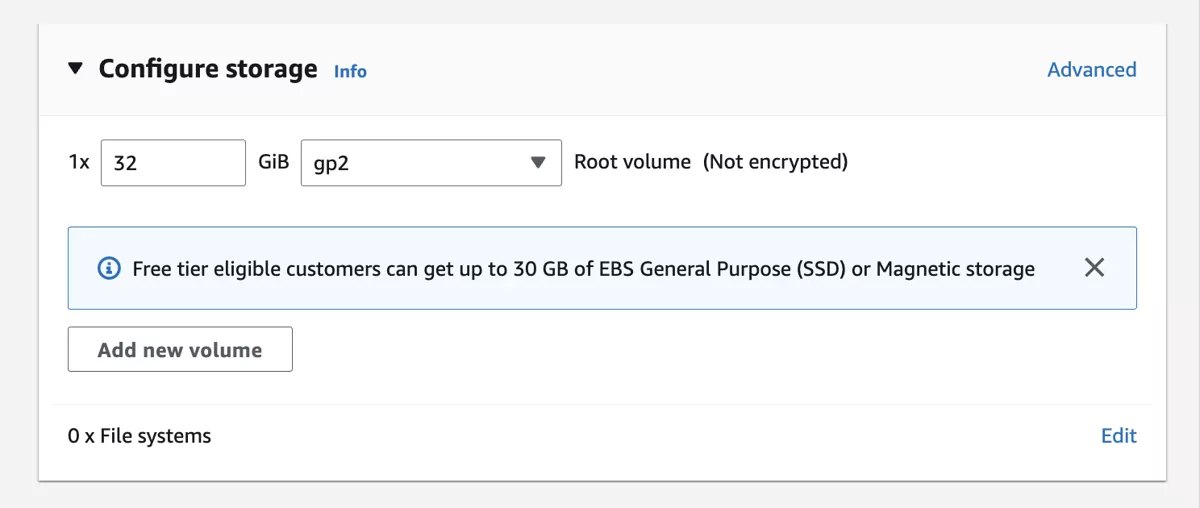

3.8.3.3. Speicherung¶

Achten Sie darauf, einen ausreichend großen Speicherplatz zu wählen. Wir empfehlen 30 GB oder mehr.

Alle Einstellungen sind abgeschlossen, Sie können die Instanz erstellen und ausführen.

3.8.3.4. Disable Source and Destination Check¶

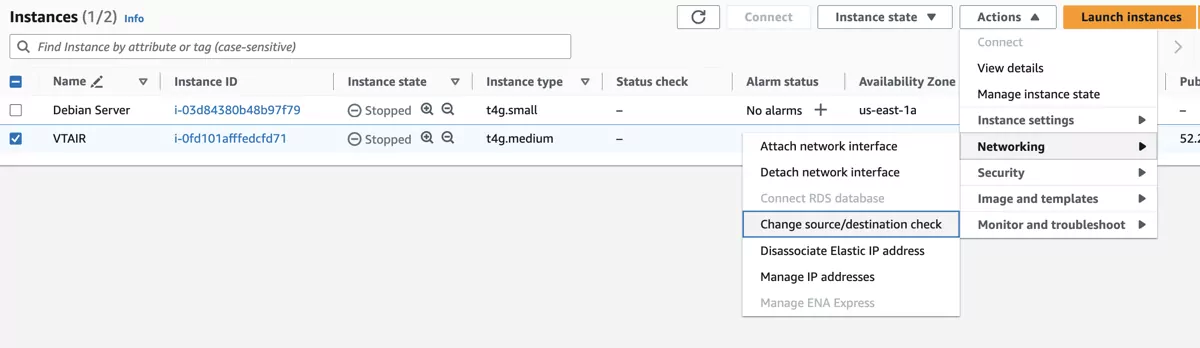

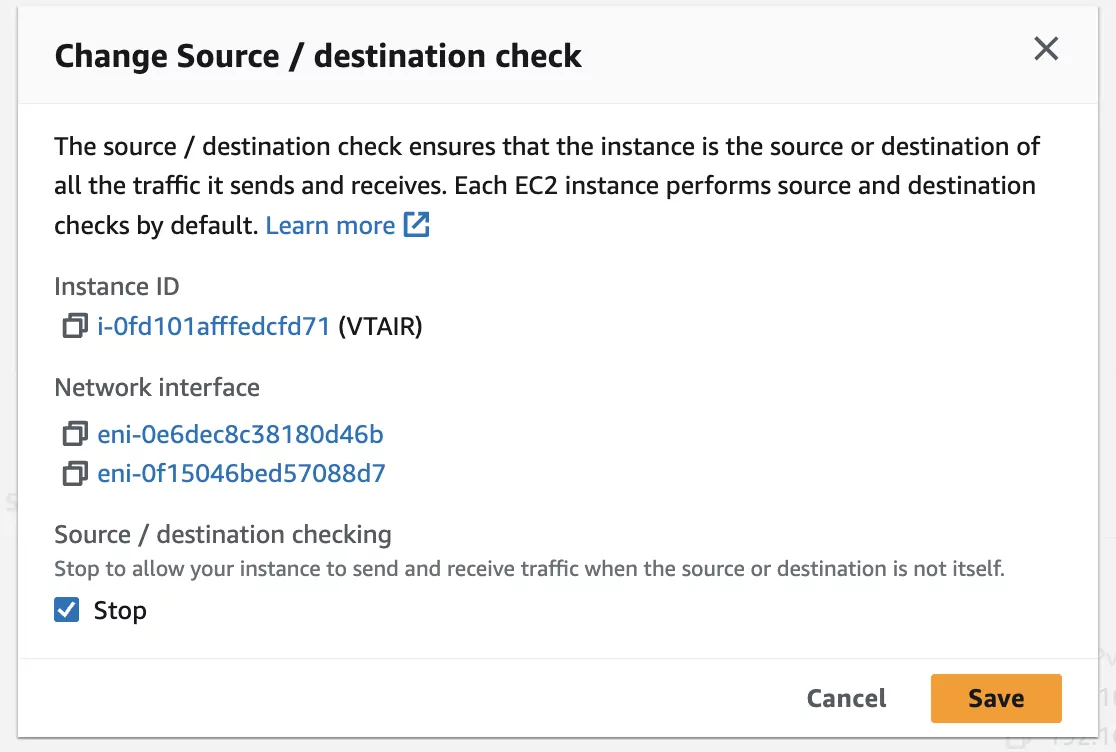

Um den Datenverkehr weiterleiten zu können, muss die Option Disable Source and Destination Check deaktiviert werden. Wählen Sie unter EC2 -> Instances die neu erstellte VT AIR-Instanz aus.

Wählen Sie im Menü Actions -> Networking -> Change source/destination check. Ein neues Popup-Fenster wird angezeigt. Wählen Sie unten die Option Stop und drücken Sie Save

3.8.3.5. Allocate Elastic IP¶

Damit die VT AIR-Instanz über das Internet erreichbar ist, muss eine neue Elastic IP erstellt und an dem Public Network Interface zugewiesen werden.

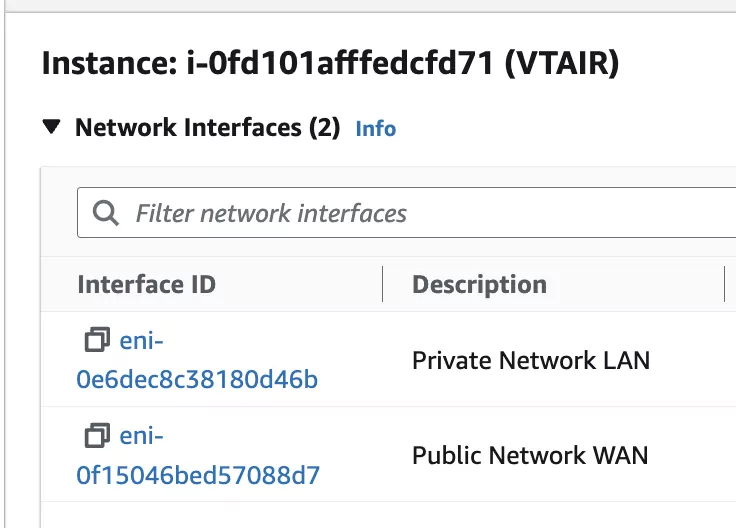

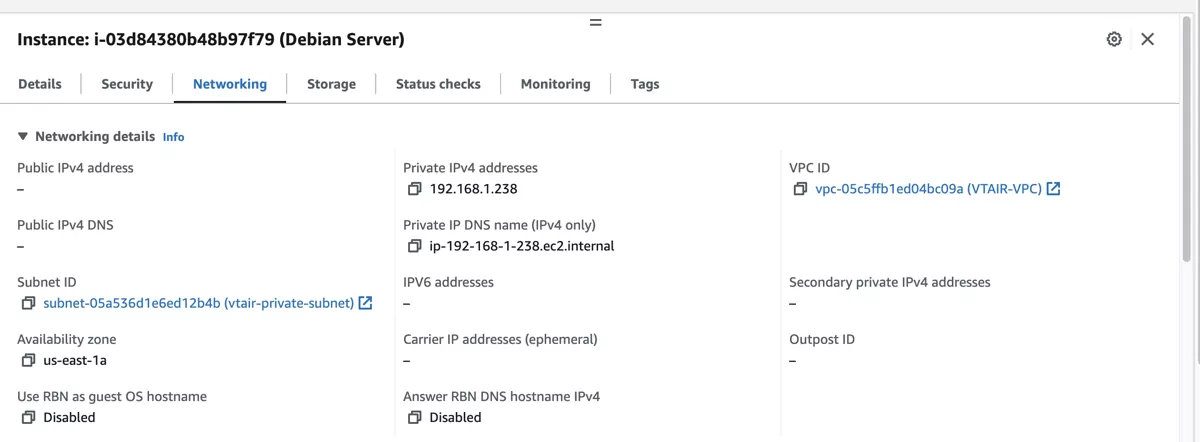

Gehen Sie zunächst zu EC2 -> Instances und notieren Sie die Namen der Netzwerkschnittstellen. Stellen Sie sicher, dass Sie die öffentliche Netzwerkschnittstelle für die Elastic IP und die private Netzwerkschnittstelle für den nächsten Schritt auswählen, um sie mit der privaten Routing-Tabelle zu verbinden.

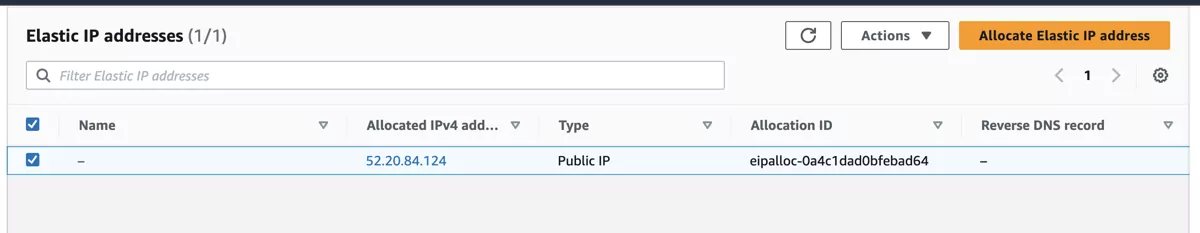

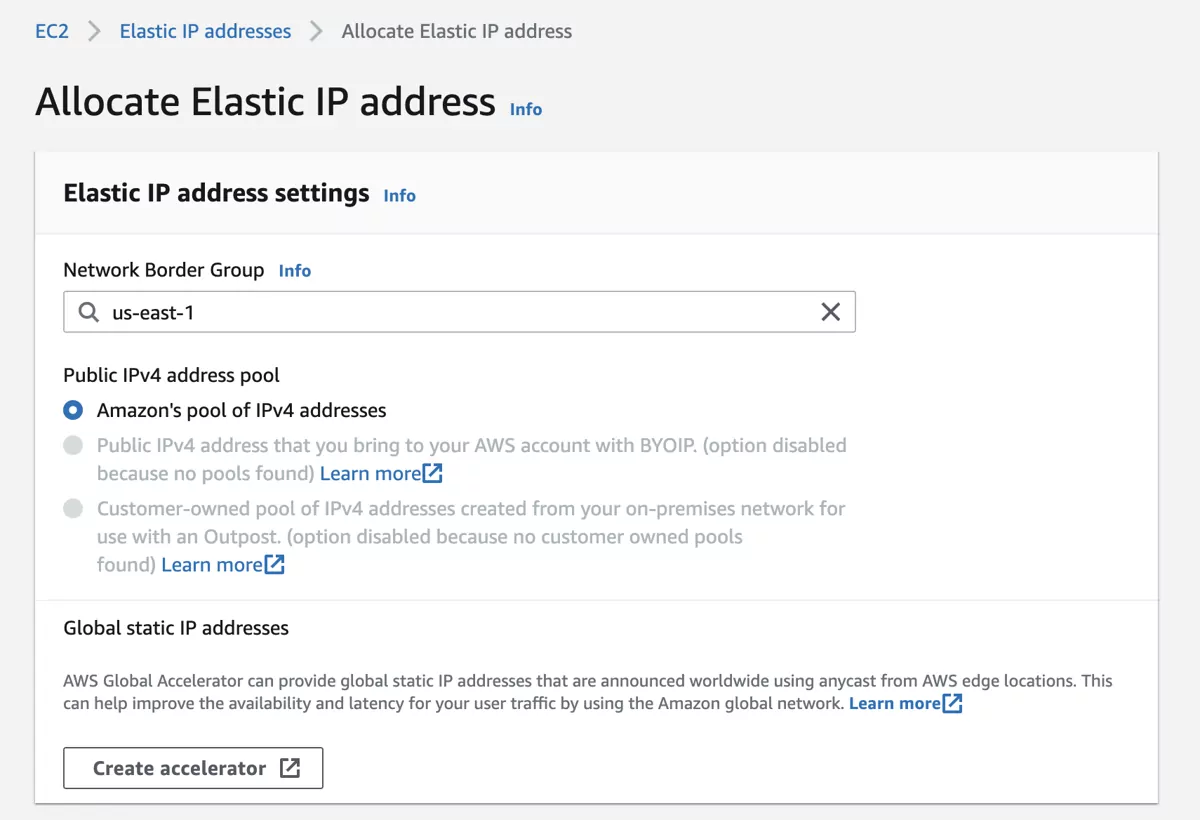

Navigieren Sie zu EC2 -> Network Security -> Elastic IP und klicken Sie auf Allocate Elastic IP address.

Erstellen Sie die IP mit den entsprechenden Einstellungen zu.

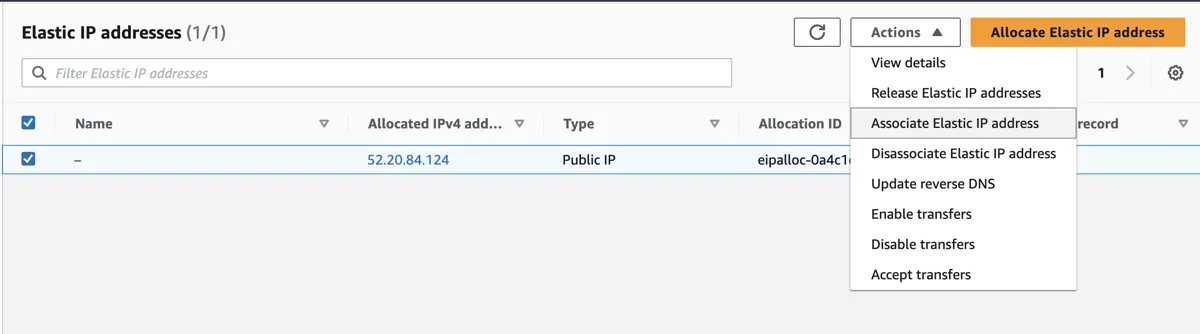

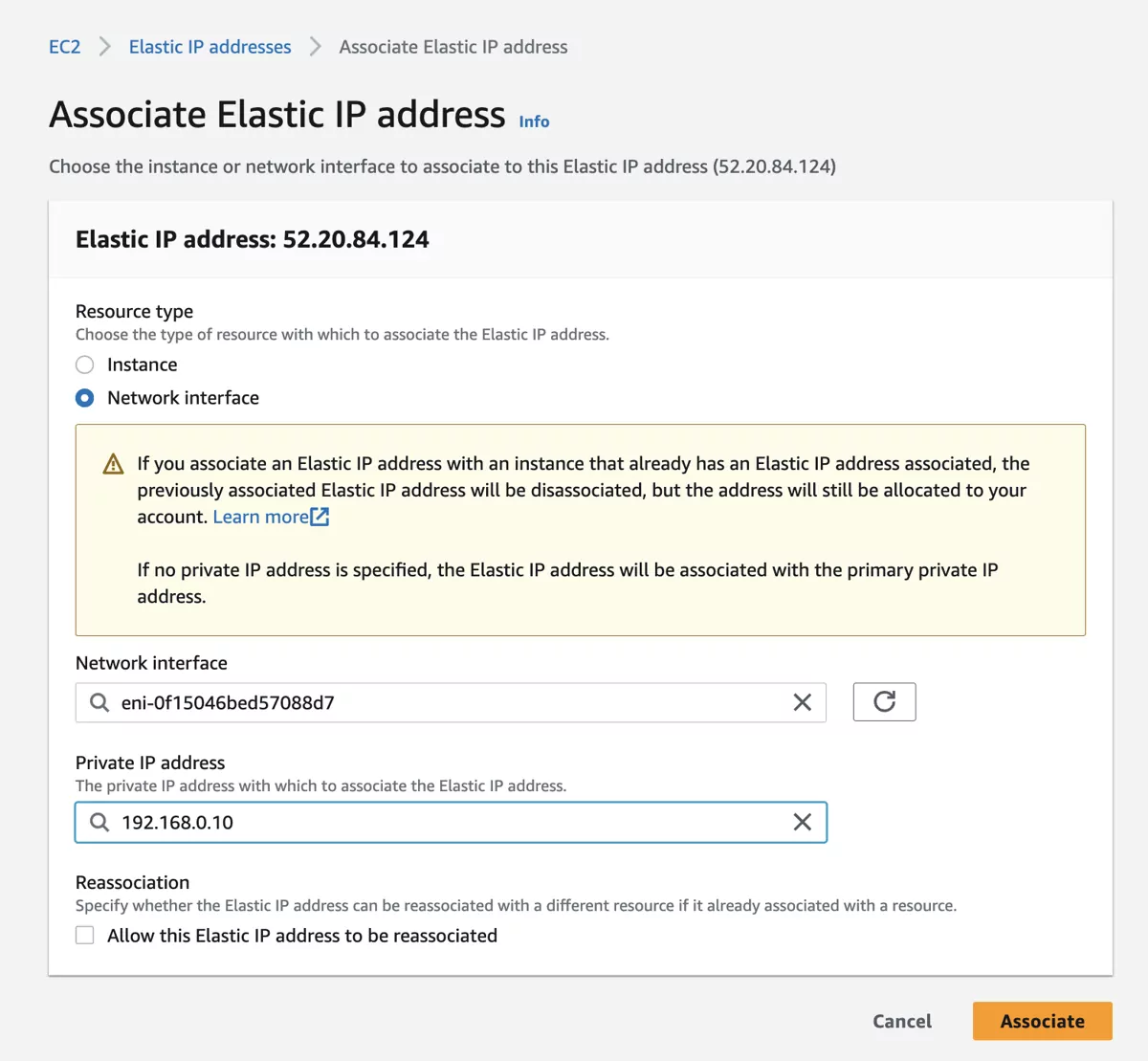

Wählen Sie die neu erstellte Elastic IP und klicken Sie auf die Schaltfläche Action. Wählen Sie die Option Associate Elastic IP address und wählen Sie die Option Network interface.

Suchen Sie das public network interface der VT AIR-Instanz und wählen Sie auch die IP-Adresse, in unserem Fall 192.168.0.10.

Speichern Sie die Einstellungen.

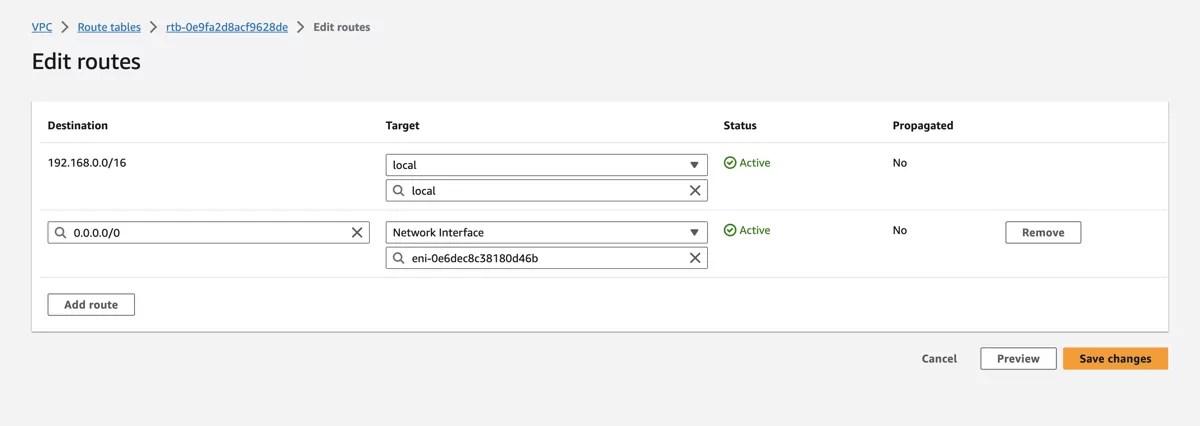

3.8.3.5.1. Standardroute, die auf die VT AIR LAN-Schnittstelle zeigt¶

Der nächste Schritt muss in den VPC-Einstellungen ausgeführt werden. Das Private Network Interface (LAN) muss das Standardgateway für den vtair-private-routetable sein

Navigieren Sie zu Route Tables und klicken Sie auf den vtair-private-routetable. Wählen Sie im unteren Menü die Registerkarte Routes und drücken Sie Edit routes.

Erstellen Sie eine neue Route mit dem Ziel 0.0.0.0/0 und wählen Sie als Ziel Network Interface und das Private Network Interface aus der VT AIR-Instanz aus.

3.8.4. VPC-Konfiguration¶

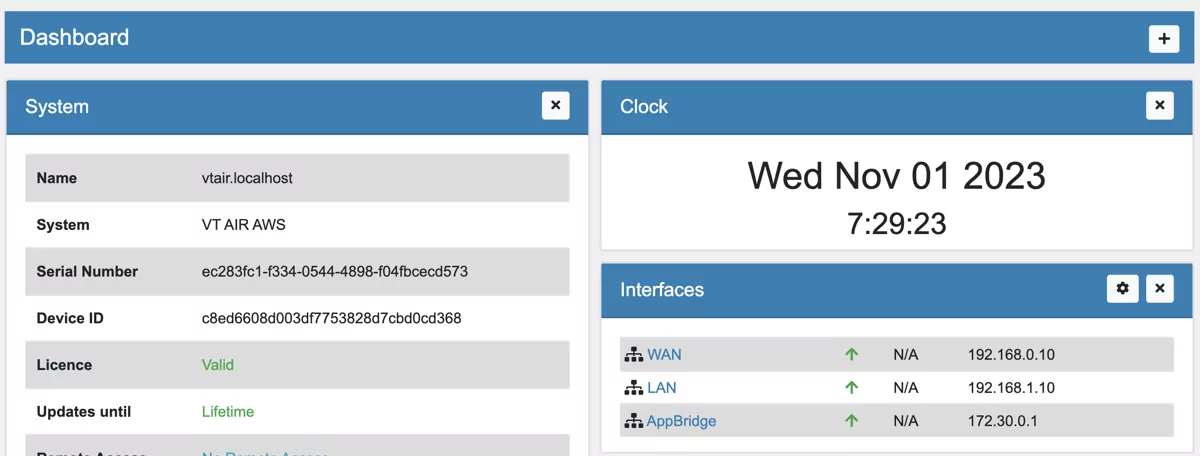

Nun müssen wir uns auf der Webgui der VT AIR-Instanz anmelden, um die LAN-Schnittstelle und weitere Einstellungen zu konfigurieren.

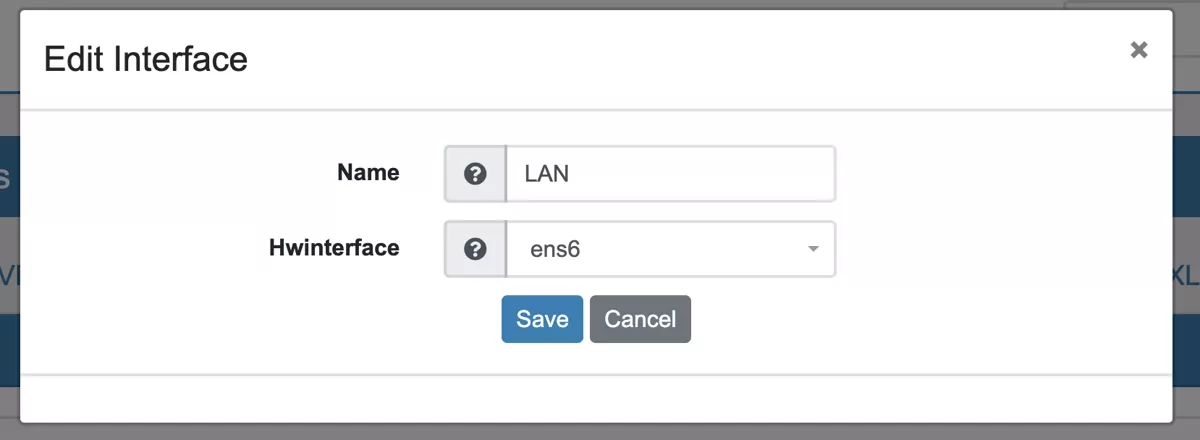

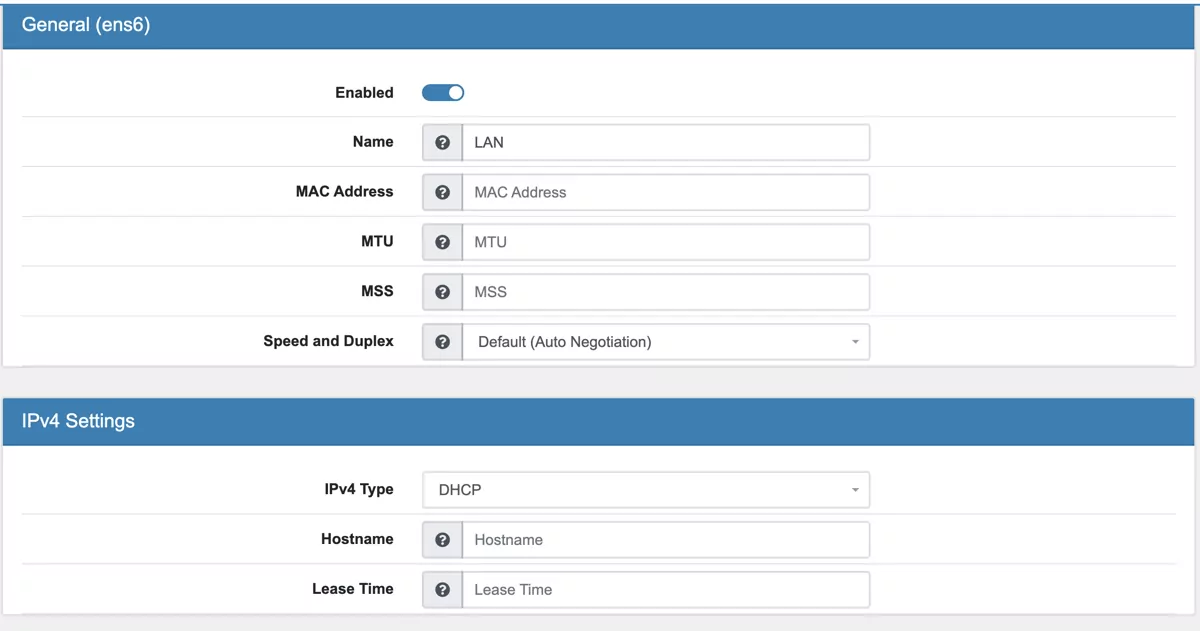

3.8.4.1. Aktivieren und Einstellen des LAN-Interfaces¶

Navigieren Sie in der Webgui zu Interfaces -> Assign. Wählen Sie die Schaltfläche Bearbeiten neben der Schnittstelle LAN und weisen Sie ihr die neue Schnittstelle zu.

Wechseln Sie zu den LAN-Interface Einstellungen, indem Sie zu Interfaces -> LAN gehen. Aktivieren Sie die Schnittstelle und setzen Sie den IPv4-Type auf DHCP. Speichern Sie die Einstellungen.

Dadurch wird die LAN-Schnittstelle aktiviert und die IP 192.168.1.10 wird zugewiesen.

3.8.4.2. DNAT-Regeln und VPN-Konfiguration erstellen¶

Sie können nun alle verschiedenen Einstellungen vornehmen, die Sie für Ihre Einrichtung benötigen. Um Instanzen hinter VT AIR für die elastische IP verfügbar zu machen, konfigurieren Sie eine DNAT-Regel.

Sie können auch die verschiedenen VPN-Optionen konfigurieren.

3.8.5. EC2-VMs¶

Verbinden Sie EC2-VMs mit dem privaten Subnetz, sodass sie sich im LAN-Netzwerk der VT AIR befinden.

Wir haben Videos erstellt, um die gesamte Konfiguration zu zeigen.

3.8.5.1. Hinzufügen zum Private Network Subnet¶

Wenn Sie bereits laufende Instances haben, müssen Sie ein AMI-Image der VM erstellen, sie stoppen und sie in der neuen VPC und dem privaten Subnetz neu starten. AWS bietet leider keine Option zum Verschieben einer laufenden VM in die neue VPC/das neue Subnetz.

Wenn Sie eine neue VM erstellen, können Sie bei der Erstellung in den Netzwerkeinstellungen die VPC und das private Subnetz auswählen.

3.8.5.2. Private Security Group einstellen¶

Stellen Sie sicher, dass Sie eine geeignete Security Group auswählen, damit die VM für die VT AIR zugänglich ist.