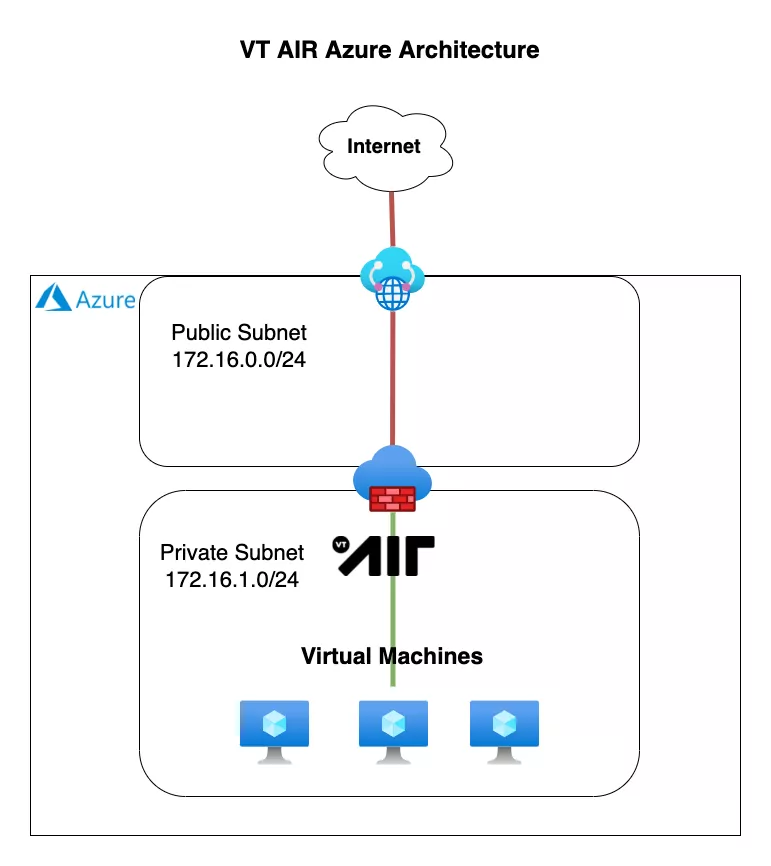

3.9. VT AIR Azure¶

VT AIR Azure bringt Ihnen alle VT AIR-Funktionen in die Microsoft Azure Cloud.

VT AIR Azure kann in jeder Region ausgeführt werden, in der Azure Dienste in verschiedenen Instanzgrößen anbietet. VT AIR für Azure ist auf dem` Azure-Marktplatz <https://azure.microsoft.com/en-us/search/?q=VT%20AIR>`_ verfügbar.

Alle Funktionen sind in der Azure-Version verfügbar und Sie können VT AIR als Firewall zum Schutz Ihrer virtuellen Maschinen oder als VPN-Server für Verbindungen über IPSec, OpenVPN oder WireGuard verwenden.

Um Ihre Azure-Umgebung so zu konfigurieren, dass VT AIR als Firewall vor anderen VMs verwendet wird, müssen einige Konfigurationsschritte durchgeführt werden.

Konfiguration des Virtual Networks

Neues Virtual Network

Public Subnet

Private Subnet

Private Routing-Tabelle

Public Network Security Group

Private Network Security Group

Private Network Interface

Traffic Forwarding Aktivieren

Assoziieren der Private Network Security Group

Azure VT AIR Appliance

Public Network Interface (WAN)

Im Public Subnet

Public Network Security Group

Private Network Interface (LAN)

Standardroute, die auf die VT AIR LAN-Schnittstelle zeigt

VPC-Konfiguration

Aktivieren und Einstellen des LAN-Interfaces

DNAT-Regeln und VPN-Konfiguration erstellen

Azure-VMs

Hinzufügen zum Private Network Subnet

Private Network Security Group zuweisen

3.9.1. Standard-Anmeldung¶

Die Standard-Anmeldedaten für die WebGUI sind Benutzer admin und das Passwort lautet vtair.

3.9.2. Wichtige Informationen¶

Beachten Sie, dass nicht alle üblichen Netzwerkoperationen möglich sind. Es gibt keine Unterstützung für

ARP

Multicast

Broadcast

in Azure.

3.9.3. Konfiguration des Virtual Networks¶

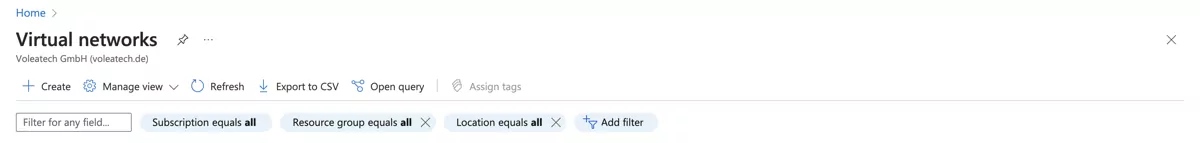

Melden Sie sich bei Ihrem Azure-Konto an und wechseln Sie zur Konfigurationsseite für Virtual Networks.

Wir haben Videos erstellt, um die gesamte Konfiguration zu zeigen.

3.9.3.1. Neues Virtual Network¶

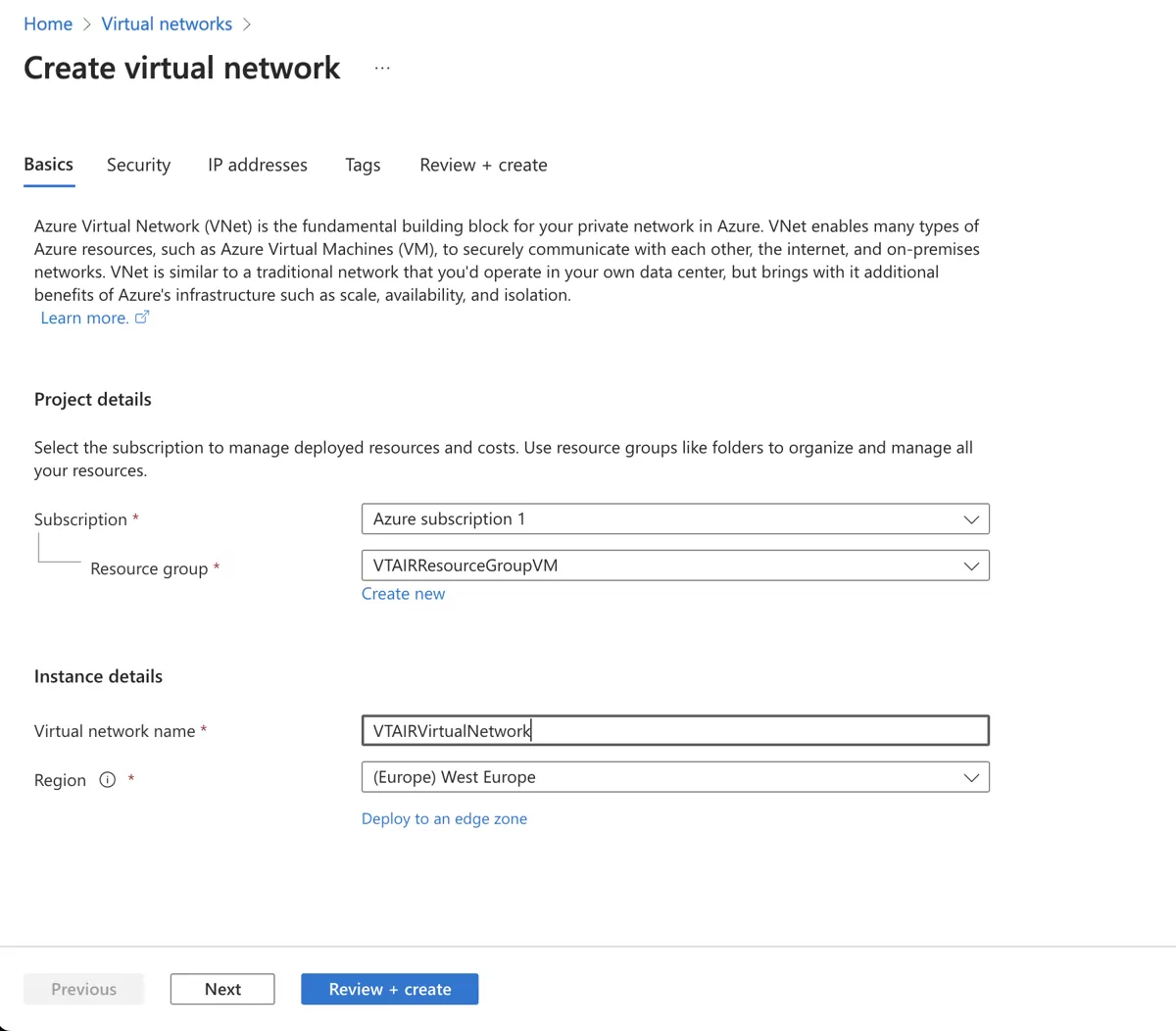

Wir erstellen ein neues virtuelles Netzwerk für die VT AIR-Einrichtung. Wenn Sie bereits ein virtuelles Netzwerk mit zwei Subnetzen konfiguriert haben, können Sie diese Schritte überspringen.

Klicken Sie auf Create.

Wählen Sie Ihre Subscription, Ihre Resource group und Region und geben Sie dem virtuellen Netzwerk einen Namen, in unserem Fall VTAIRVirtualNetwork.

3.9.3.2. Public Subnet¶

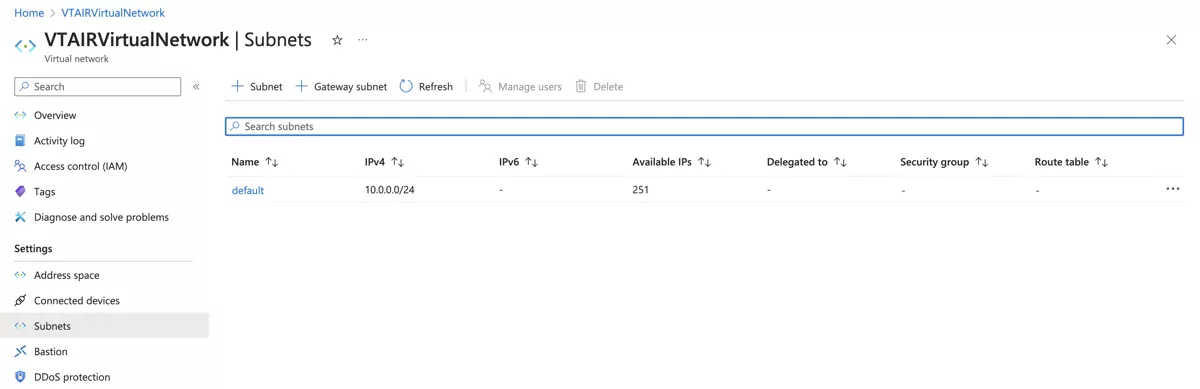

Ein Standard-Subnetz wird neben Ihrem virtuellen Netzwerk erstellt. Wir werden es als öffentliches Subnetz verwenden, es hat den IP-Bereich 10.0.0.0/24.

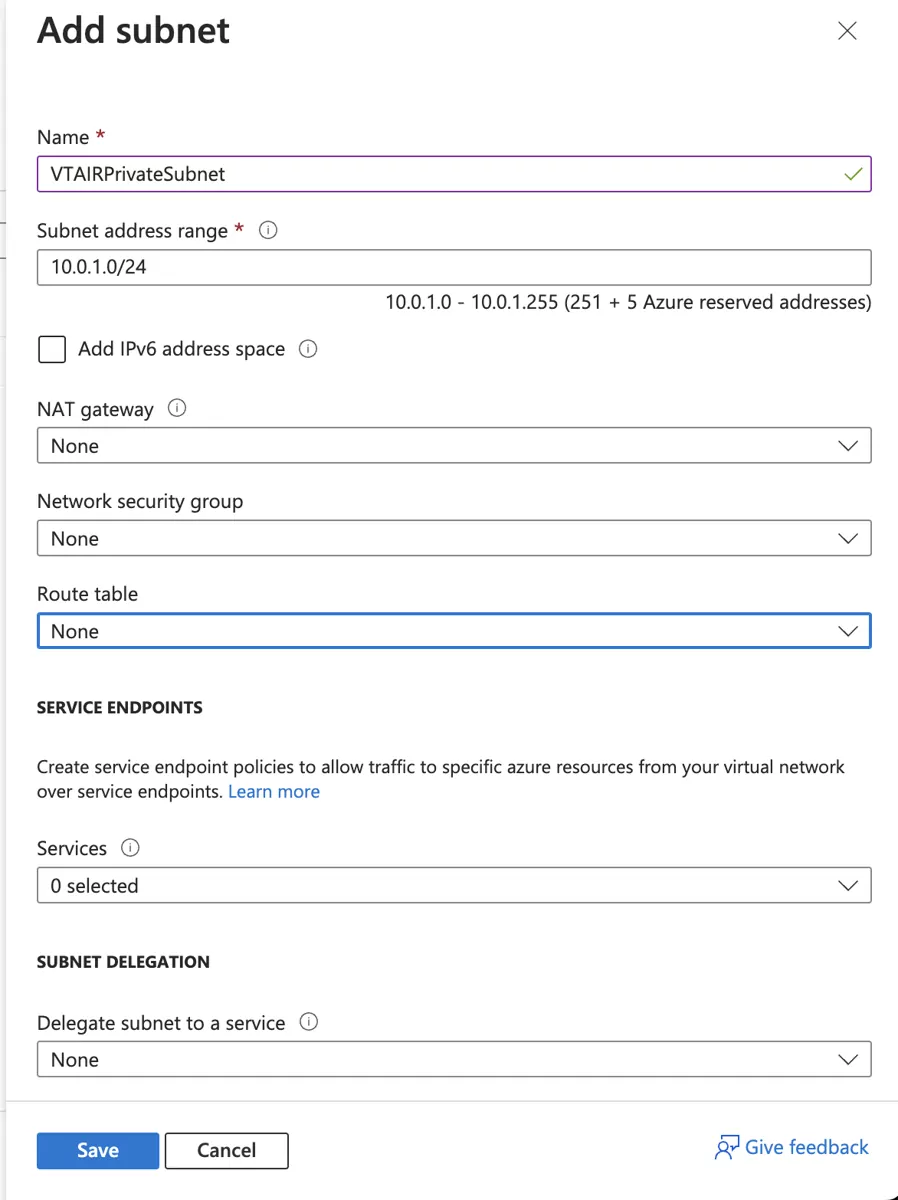

3.9.3.3. Private Subnet¶

Navigieren Sie zu dem Virtual network und öffnen Sie Subnets in den Einstellungen und klicken Sie auf Subnet.

Geben Sie dem Subnetz einen Namen. Wir werden VTAIRPrivateSubnet verwenden und das IP-Netzwerk 10.0.1.0/24 erstellen.

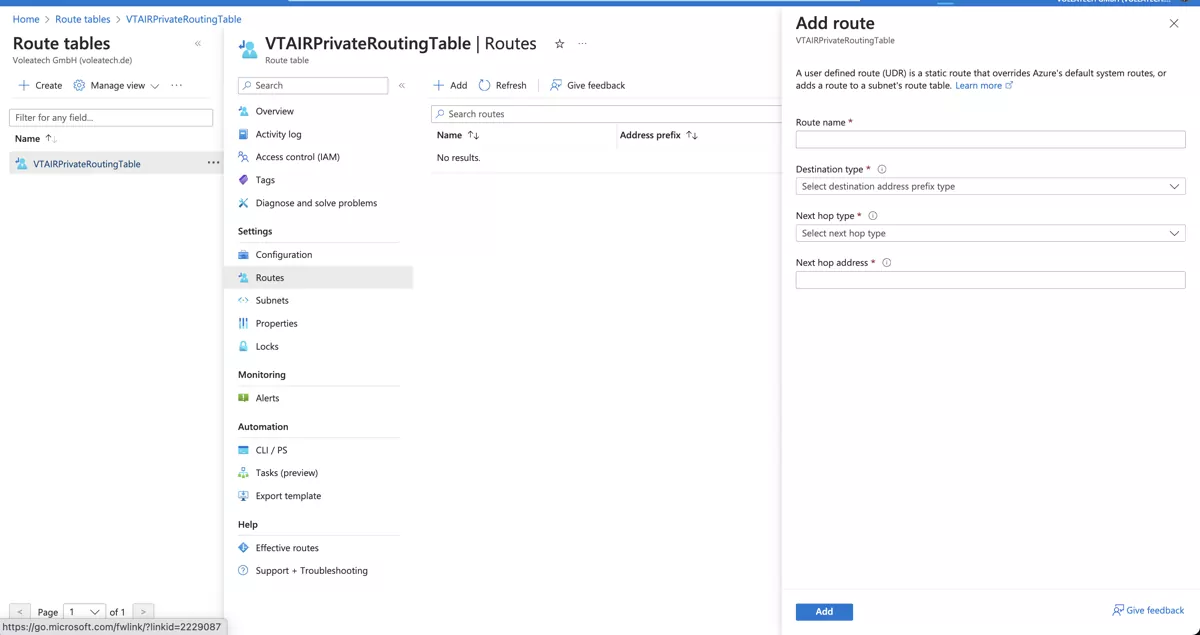

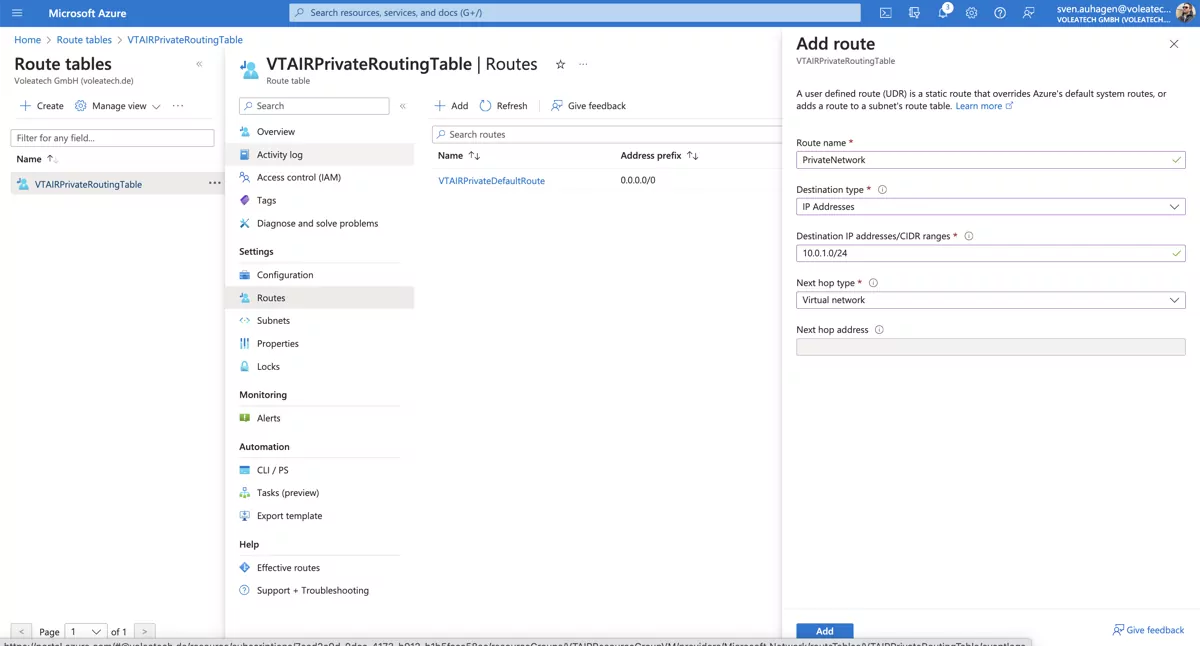

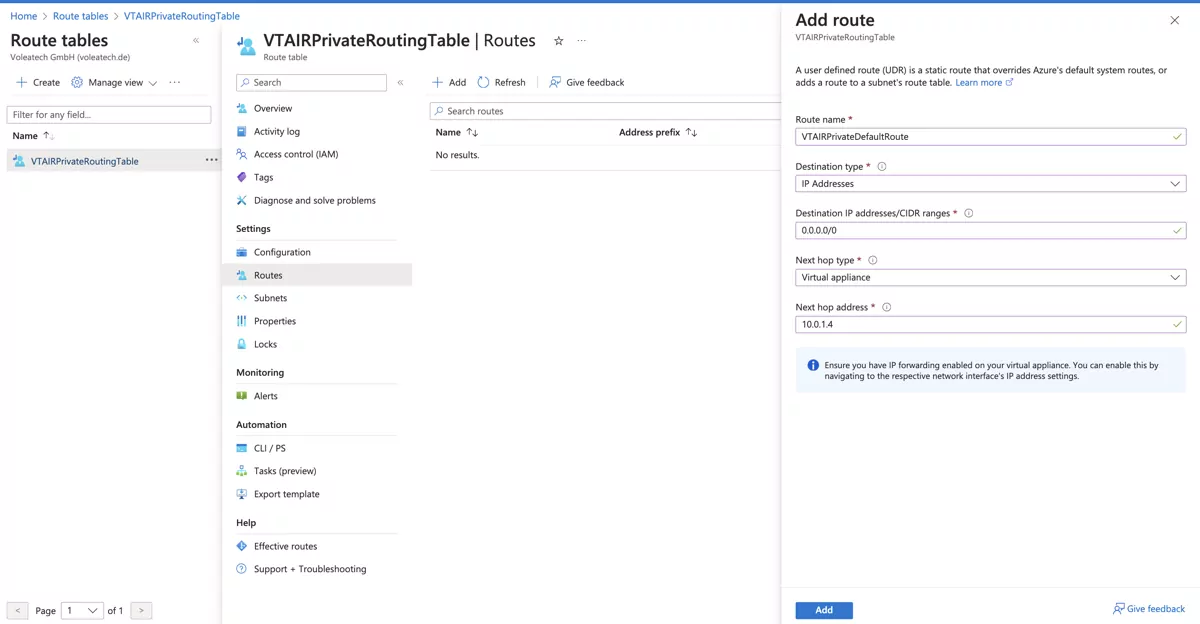

3.9.3.4. Private Routing-Tabelle¶

Wir erstellen eine Private Routing-Tabelle, die mit dem privaten Subnetz verwendet wird. Sie enthält die VT AIR LAN-Schnittstelle, die wir mit der Standardroute der Routing-Tabelle verbinden. Dieser Schritt muss durchgeführt werden, nachdem die VT AIR Azure-VM eingerichtet und in Betrieb ist.

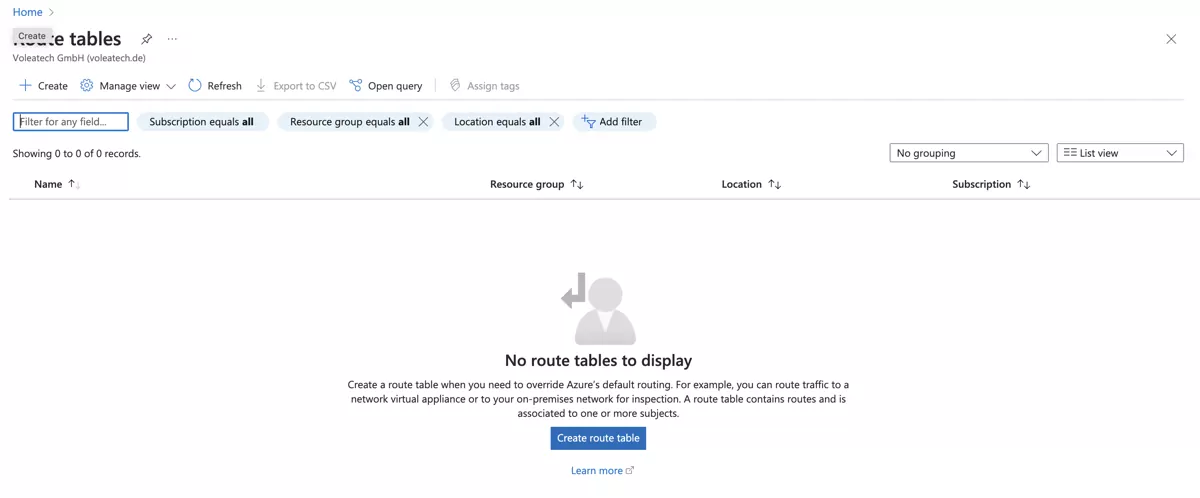

Navigieren Sie zu Route Tables und klicken Sie auf Create. Wählen Sie Ihre Subscription, Ihre Resource group und Region und geben Sie der Routing-Tabelle einen Namen. Wir werden VTAIRPrivateRoutingTable verwenden.

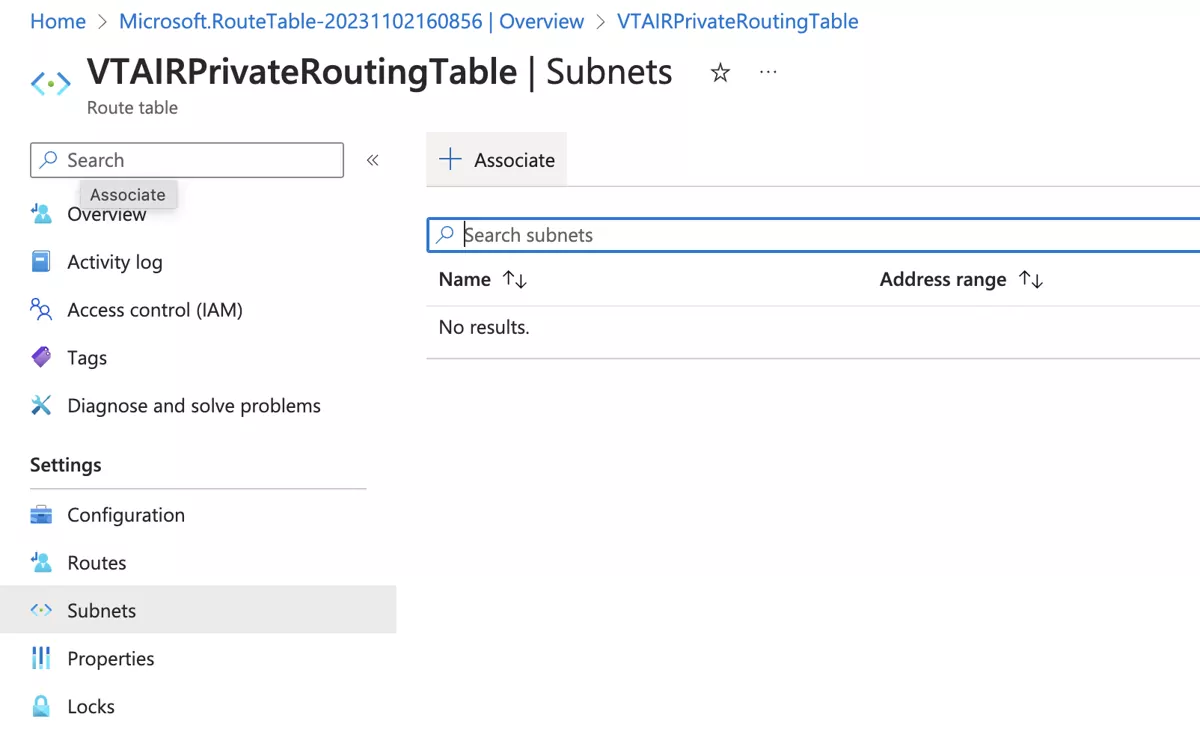

Wir müssen die Routing-Tabelle mit dem Private Subnet verbinden.

Öffnen Sie die neu erstellte Routing-Tabelle, navigieren Sie zu Subnets und klicken Sie auf Associate.

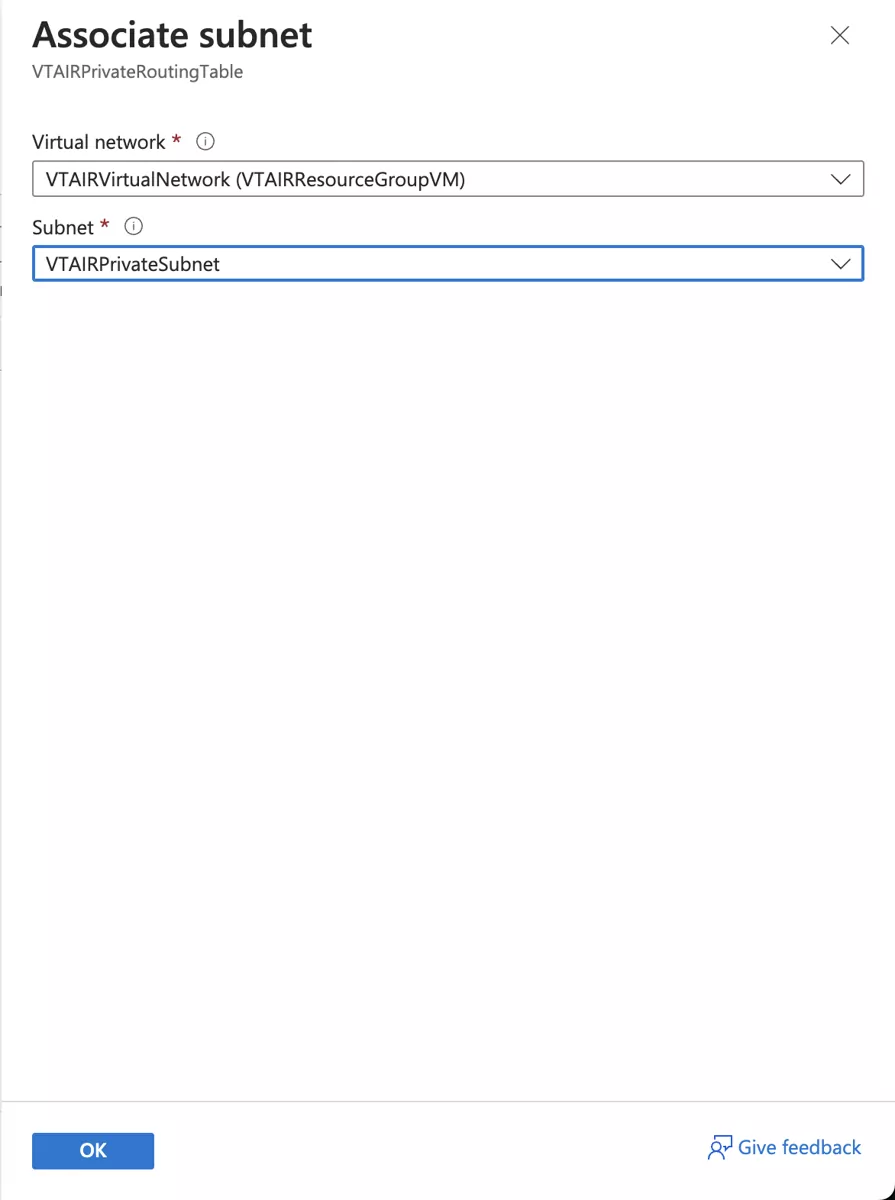

Wählen Sie das virtuelle Netzwerk VTAIRVirtualNetwork und wählen Sie das VTAIRPrivateSubnet.

Wir müssen die Netzwerkroute zur Routing-Tabelle hinzufügen. Navigieren Sie zu Routes und klicken Sie auf Add.

Geben Sie der Route einen Namen PrivateNetwork, als Destination type IP Addresses, als Destination den Netzwerk-IP-Bereich 10.0.1.0/24 und als next hop type Virtual network.

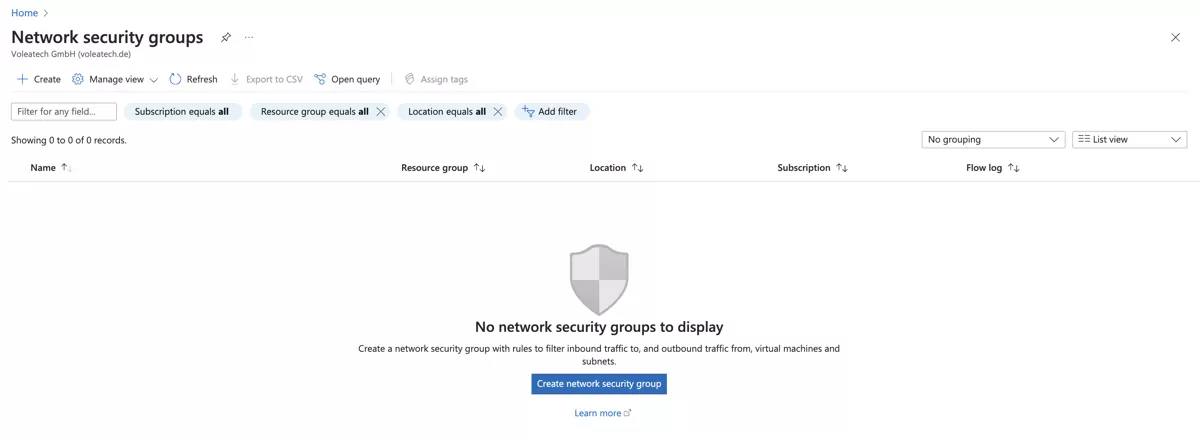

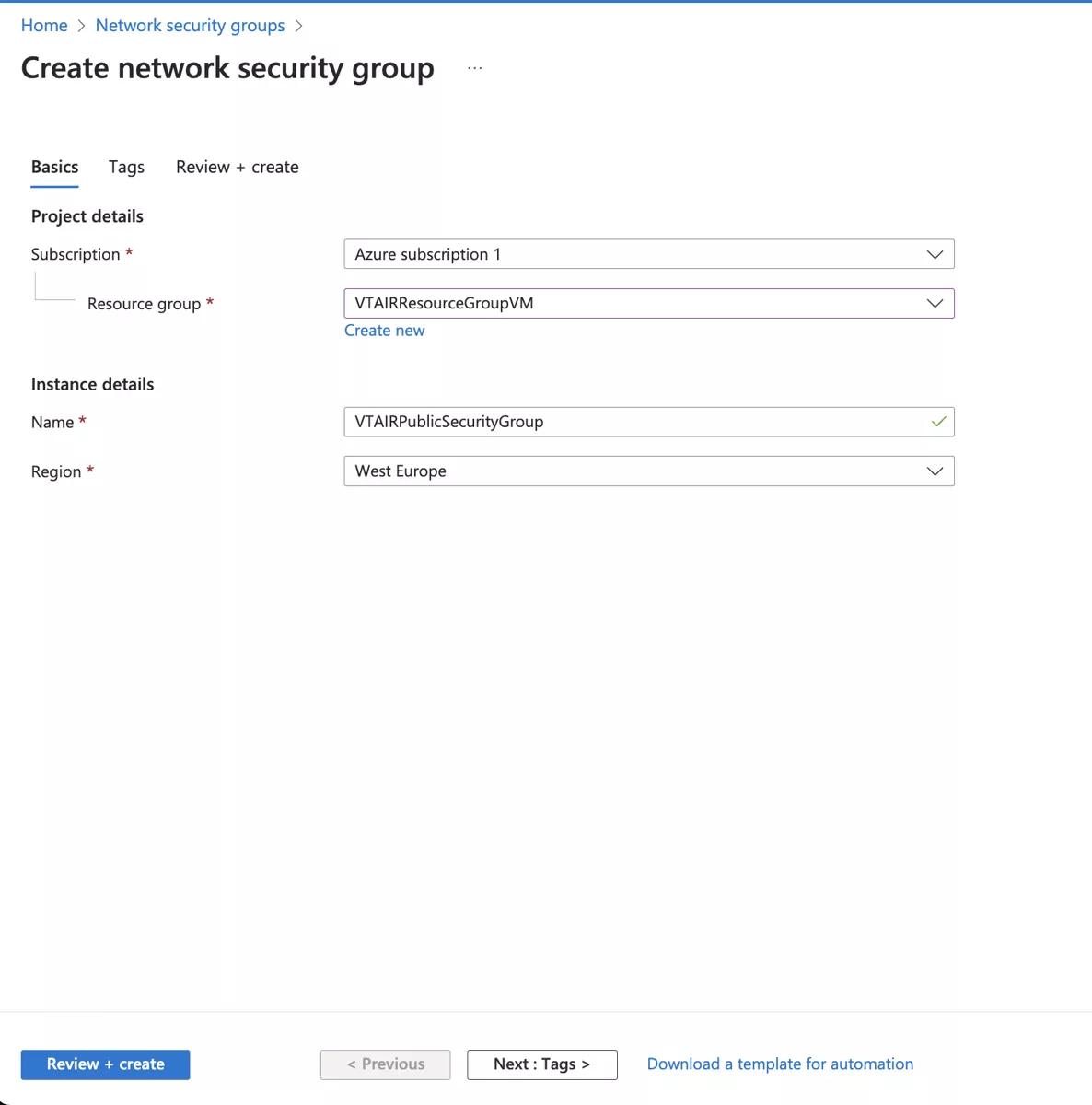

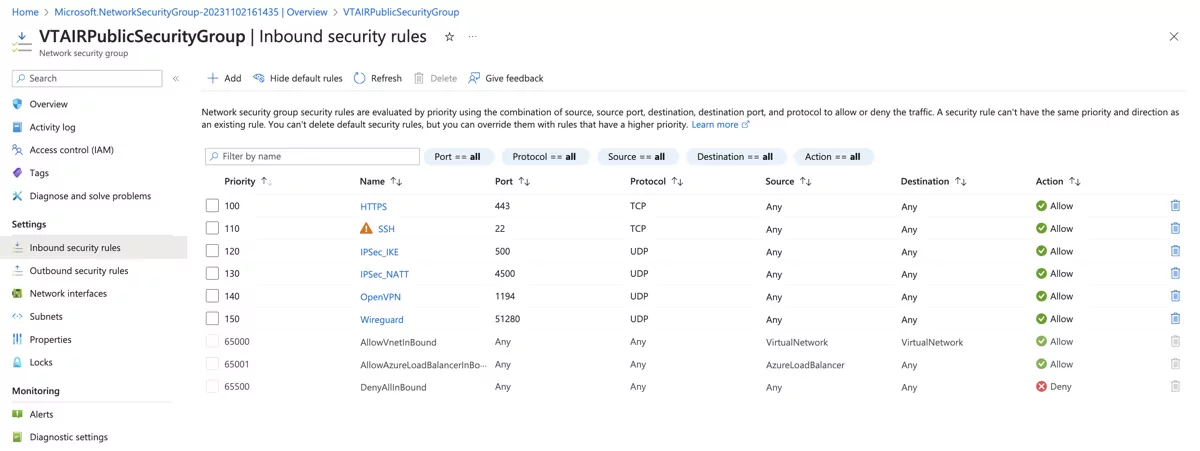

3.9.3.5. Public Network Security Group¶

Wir müssen eine Public Network Security Group für das öffentliche Netzwerk erstellen, die mit der öffentlichen VT AIR-Netzwerkschnittstelle verknüpft wird. Sie können die Gruppe an Ihre Bedürfnisse anpassen, wir empfehlen jedoch, mindestens die folgenden Einträge hinzuzufügen:

Port 22 (TCP)

Port 443 (TCP)

und je nachdem, welches VPN verwendet wird:

1194 (UDP) für OpenVPN

51280 (UDP) für Wireguard

500 und 4500 (UDP) für IPSec

ESP/AH für IPSec

Navigieren Sie zu Network security groups und klicken Sie auf Create.

Wählen Sie Ihre Subscription, Resource group und Region und geben Sie der Netzwerksicherheitsgruppe einen Namen.

Wir werden VTAIRPublicSecurityGroup verwenden.

Für den eingehenden Verkehr haben wir alle oben genannten Regeln erstellt.

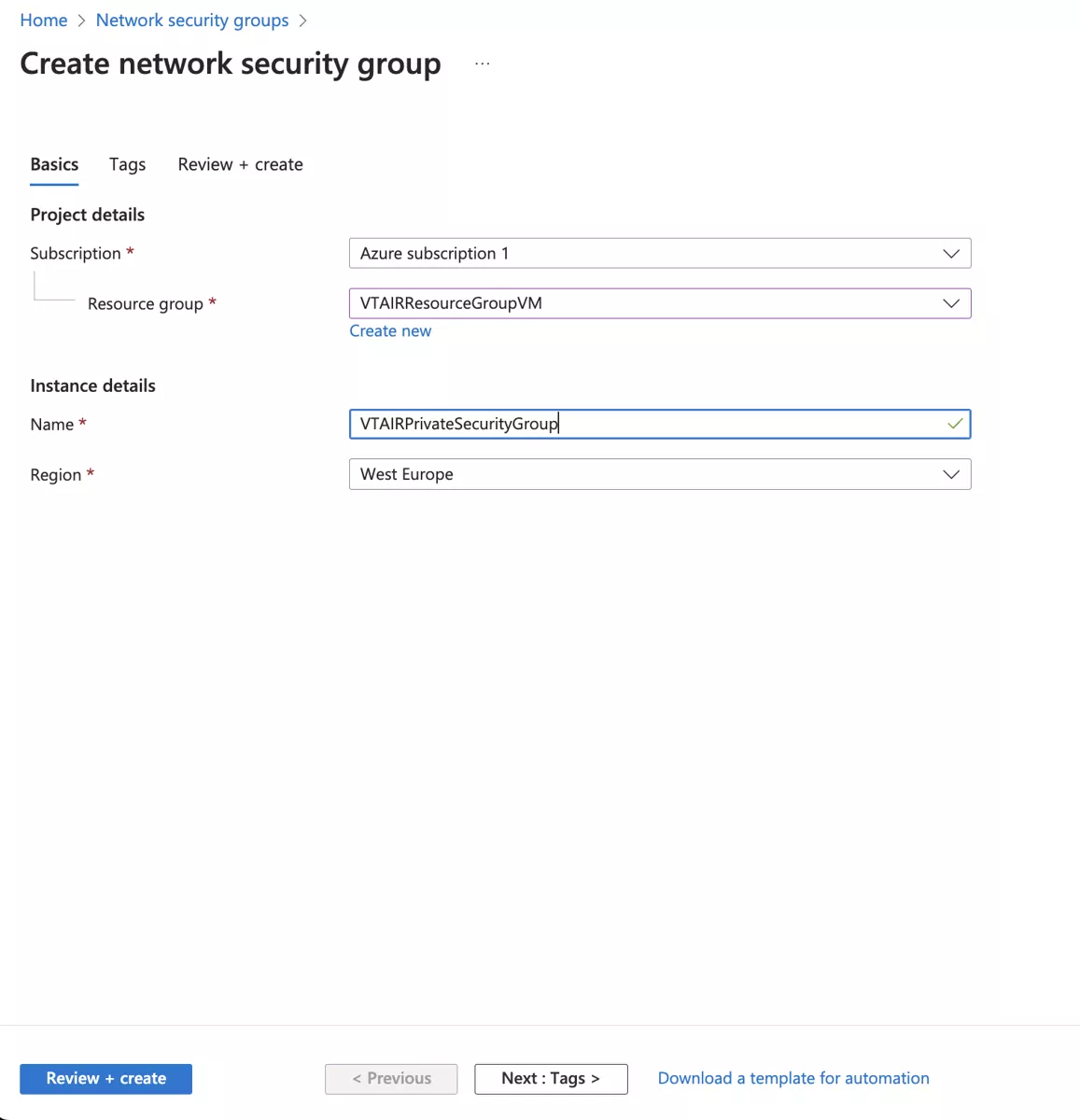

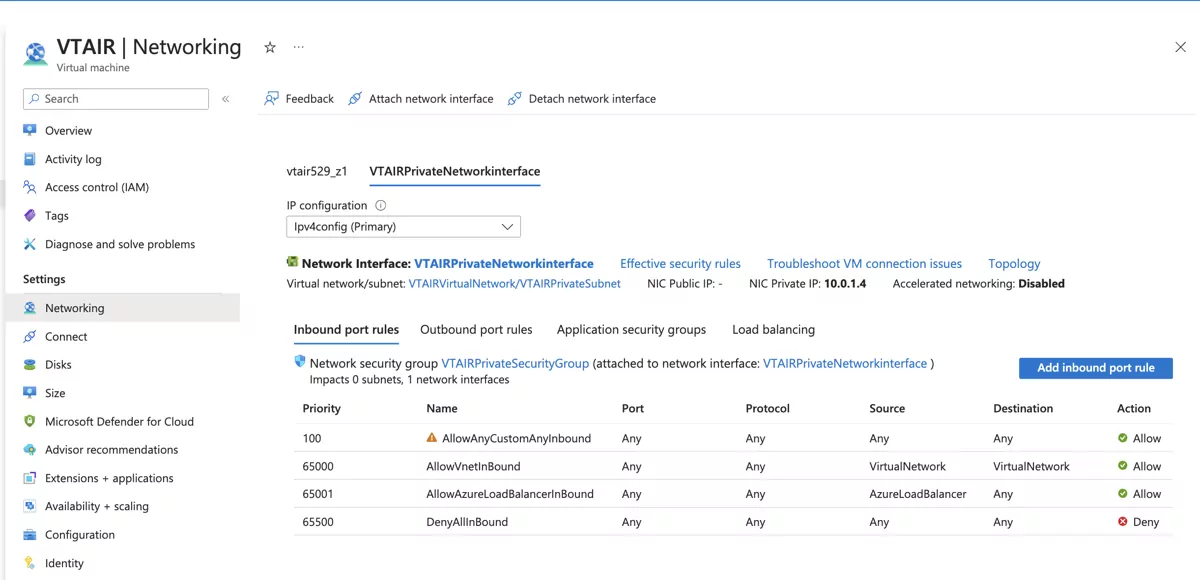

3.9.3.6. Private Network Security Group¶

Wir müssen eine Private Network Security Group für das private Netzwerk erstellen, die mit der privaten Netzwerkschnittstelle von VT AIR verknüpft wird. Wir lassen den gesamten Datenverkehr auf der privaten Seite zu, da sie durch die VT AIR-Firewall geschützt ist.

Navigieren Sie zu Network security groups und klicken Sie auf Create. Wählen Sie Ihe Subscription, Resource group und Region und geben Sie der Netzwerksicherheitsgruppe einen Namen.

Wir werden VTAIRPrivateSecurityGroup verwenden.

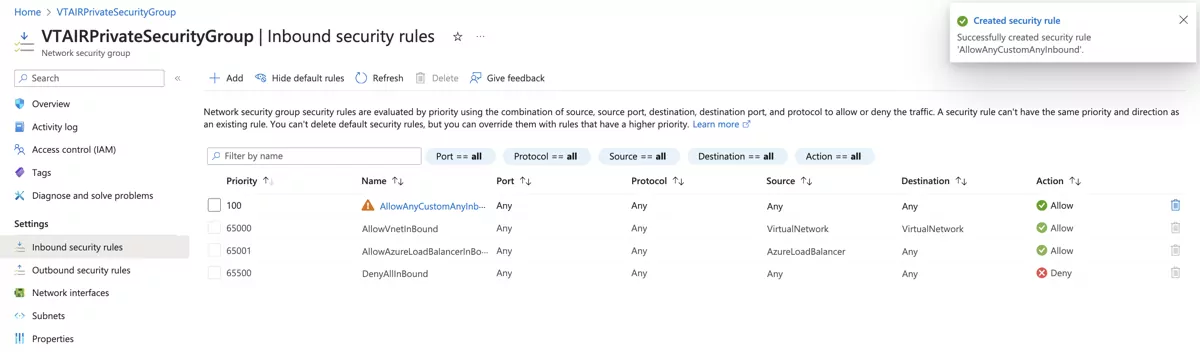

Für den eingehenden Verkehr haben wir die Regel allow all erstellt.

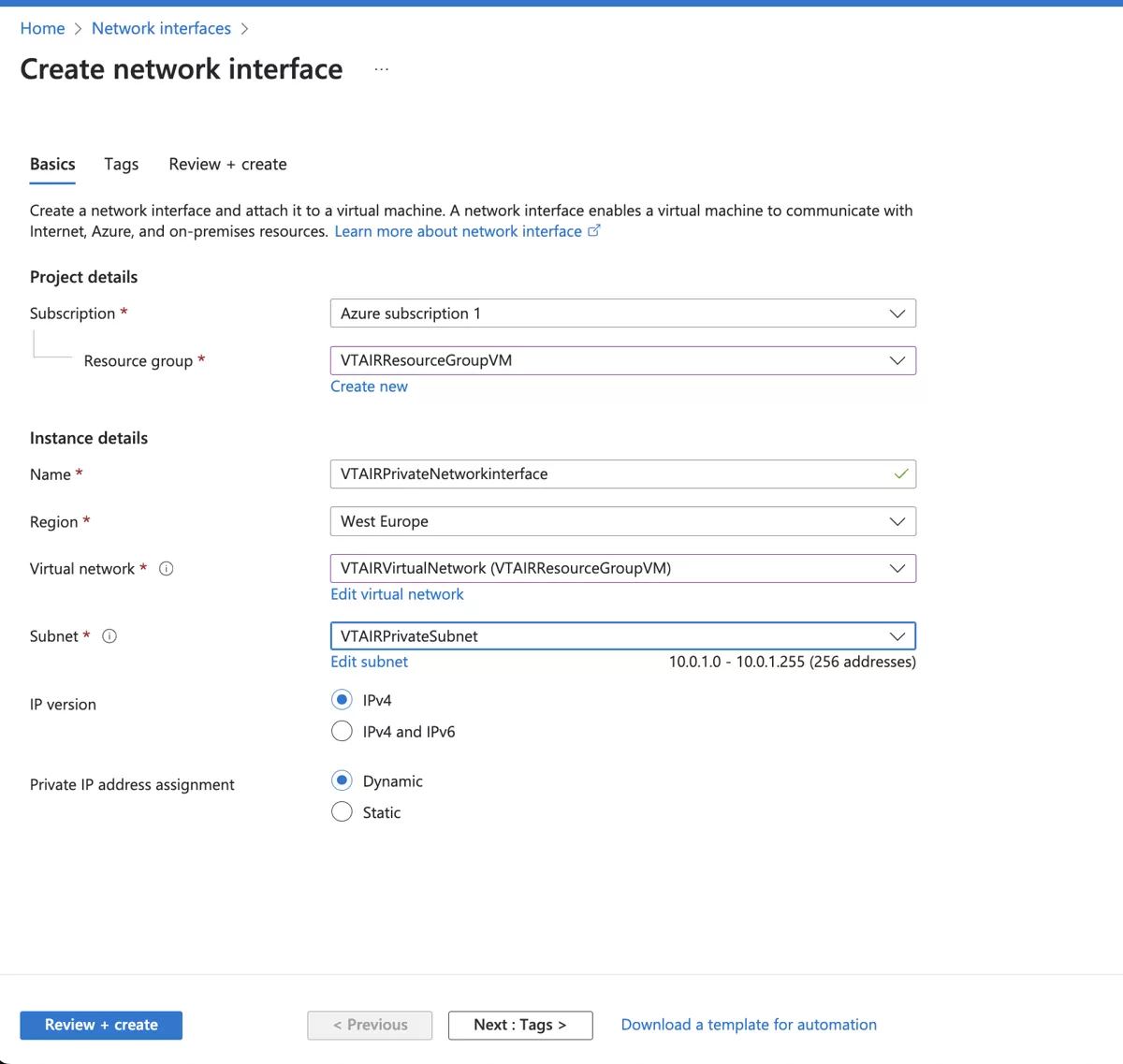

3.9.3.7. Private Network Interface¶

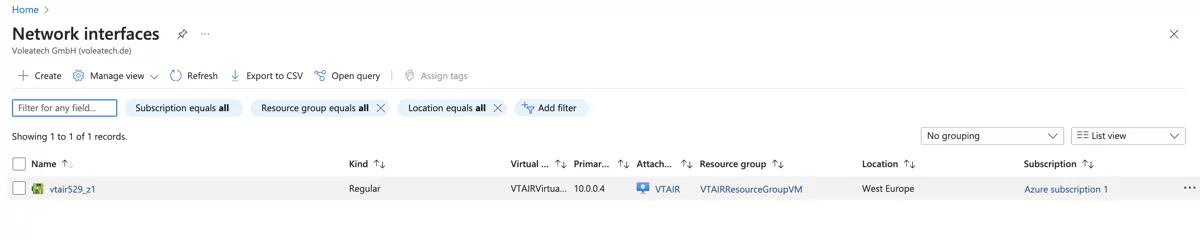

Wir müssen eine private Netzwerkschnittstelle erstellen, die mit der privaten Netzwerkschnittstelle von VT AIR verknüpft wird. Wir lassen den gesamten Datenverkehr auf der privaten Seite zu, da sie durch die VT AIR-Firewall geschützt ist.

Navigieren Sie zu Network interfaces und klicken Sie auf Create.

Wählen Sie Ihre Subscription, Resource group und Region und geben Sie der Netzwerksicherheitsgruppe einen Namen.

Wir werden VTAIRPrivateNetworkinterface verwenden.

Wählen Sie das virtuelle Netzwerk VTAIRVirtualNetwork und das Subnetz VTAIRPrivate Subnet

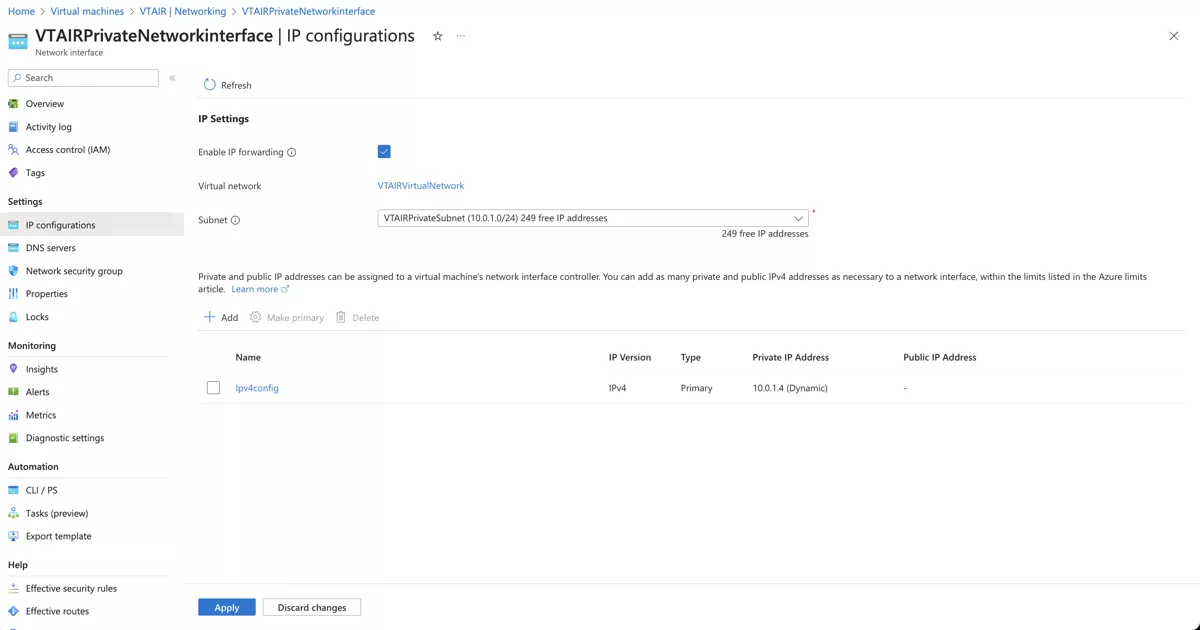

3.9.3.7.1. Traffic Forwarding Aktivieren¶

Wir müssen die Weiterleitung des Datenverkehrs für die neu erstellte Schnittstelle zulassen. Klicken Sie auf die neu erstellte Schnittstelle VTAIRPrivateNetworkinterface.

Navigieren Sie zu IP configurations und klicken Sie auf Enable IP forwarding.

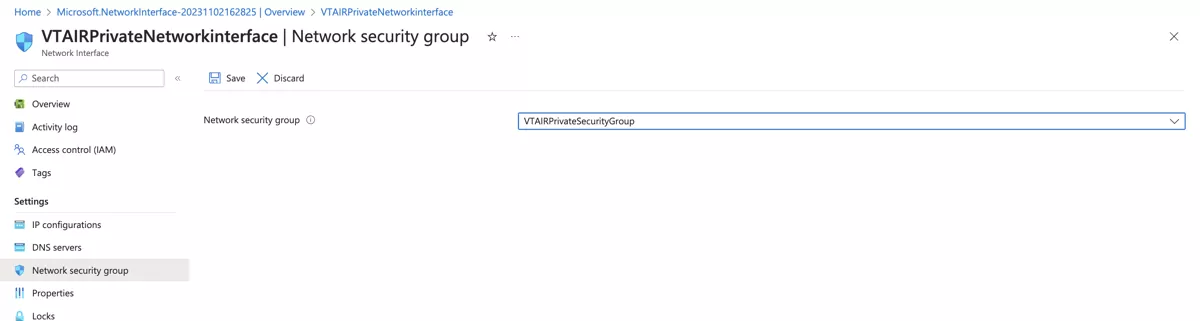

3.9.3.7.2. Assoziieren der Private Network Security Group¶

Wir müssen die Private Network Security Group mit der neu erstellten Schnittstelle verknüpfen. Klicken Sie auf die neu erstellte Schnittstelle VTAIRPrivateNetworkinterface.

Navigieren Sie zu Network security group und wählen Sie VTAIRPrivateSecurityGroup.

3.9.4. Azure VT AIR Appliance¶

Es ist an der Zeit, die VT AIR-Appliance zu erstellen und zu starten.

Wir haben Videos erstellt, um die gesamte Konfiguration zu zeigen.

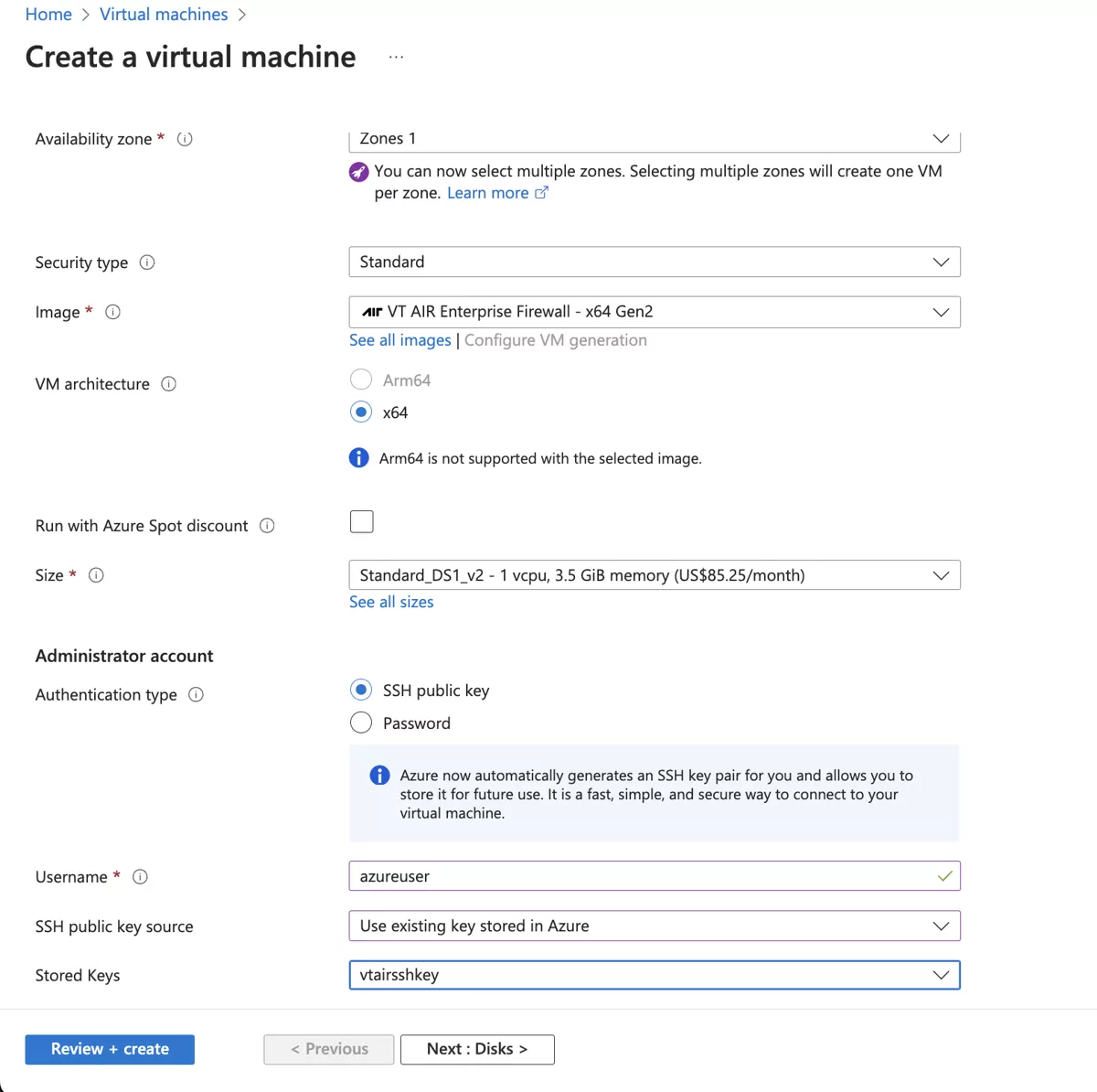

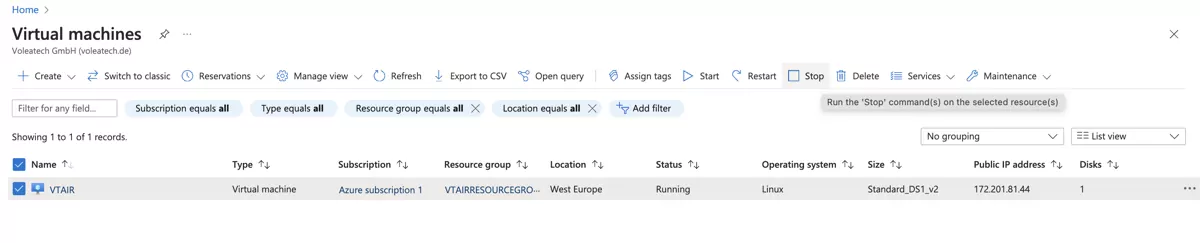

Navigieren Sie zu Virtual machines, wählen Sie Create und wählen Sie Azure virtual machine.

Wählen Sie Ihre Subscription, Resource group und Region und geben Sie der virtuellen Maschine einen Namen.

Wir werden die Instanz VTAIR nennen. Suchen Sie im Azure Machine Image nach |prodname|.

Wählen Sie Ihre bevorzugte Size.

Wählen Sie Ihre Size und ein Schlüsselpaar für die Standard-SSH-Verbindung aus.

Die Instanz wird auch über das Webgui verfügbar sein.

3.9.4.1. Speicherung¶

Achten Sie darauf, einen ausreichend großen Speicherplatz zu wählen. Wir empfehlen 30 GB oder mehr.

3.9.4.2. Public Network Interface (WAN)¶

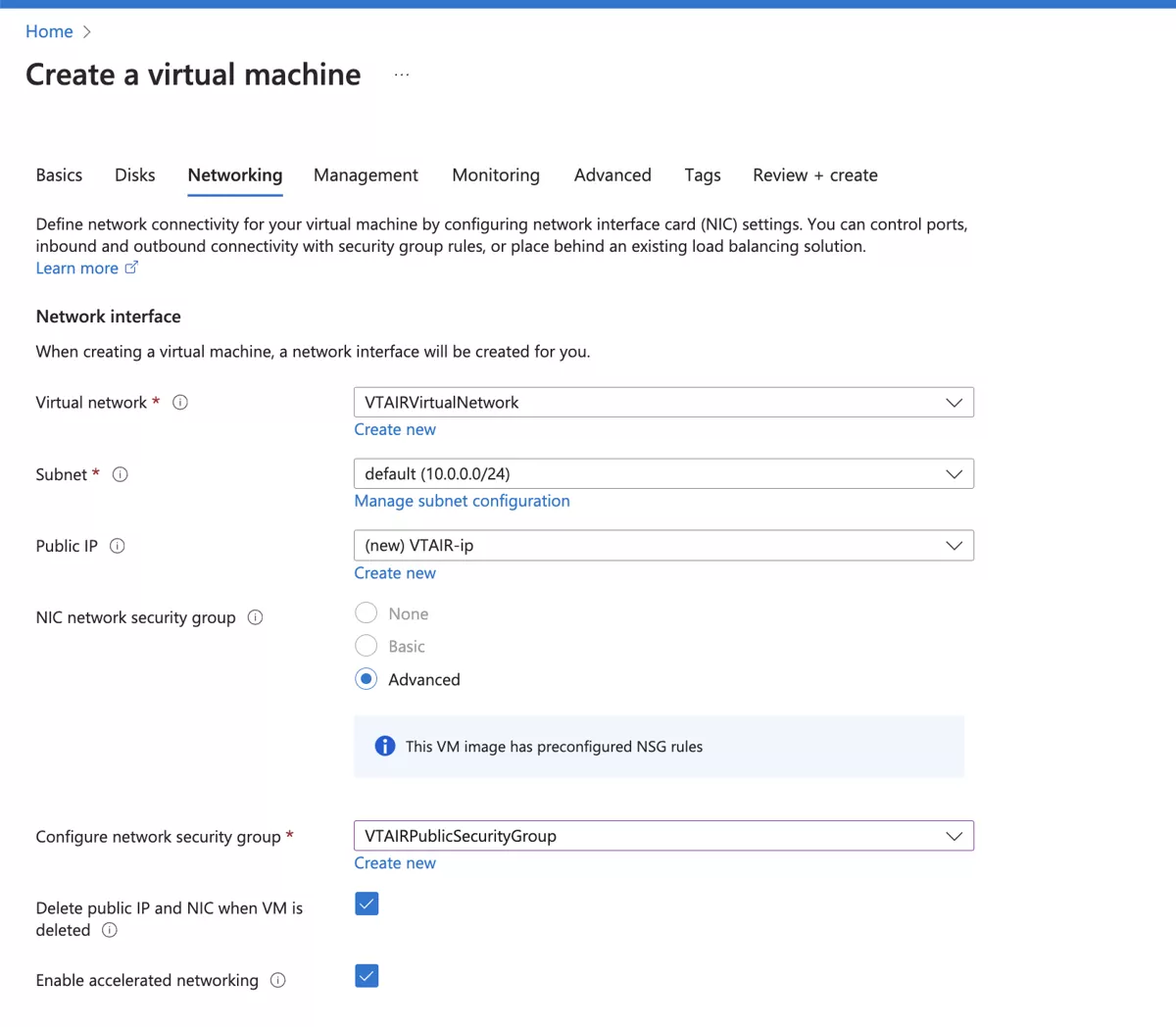

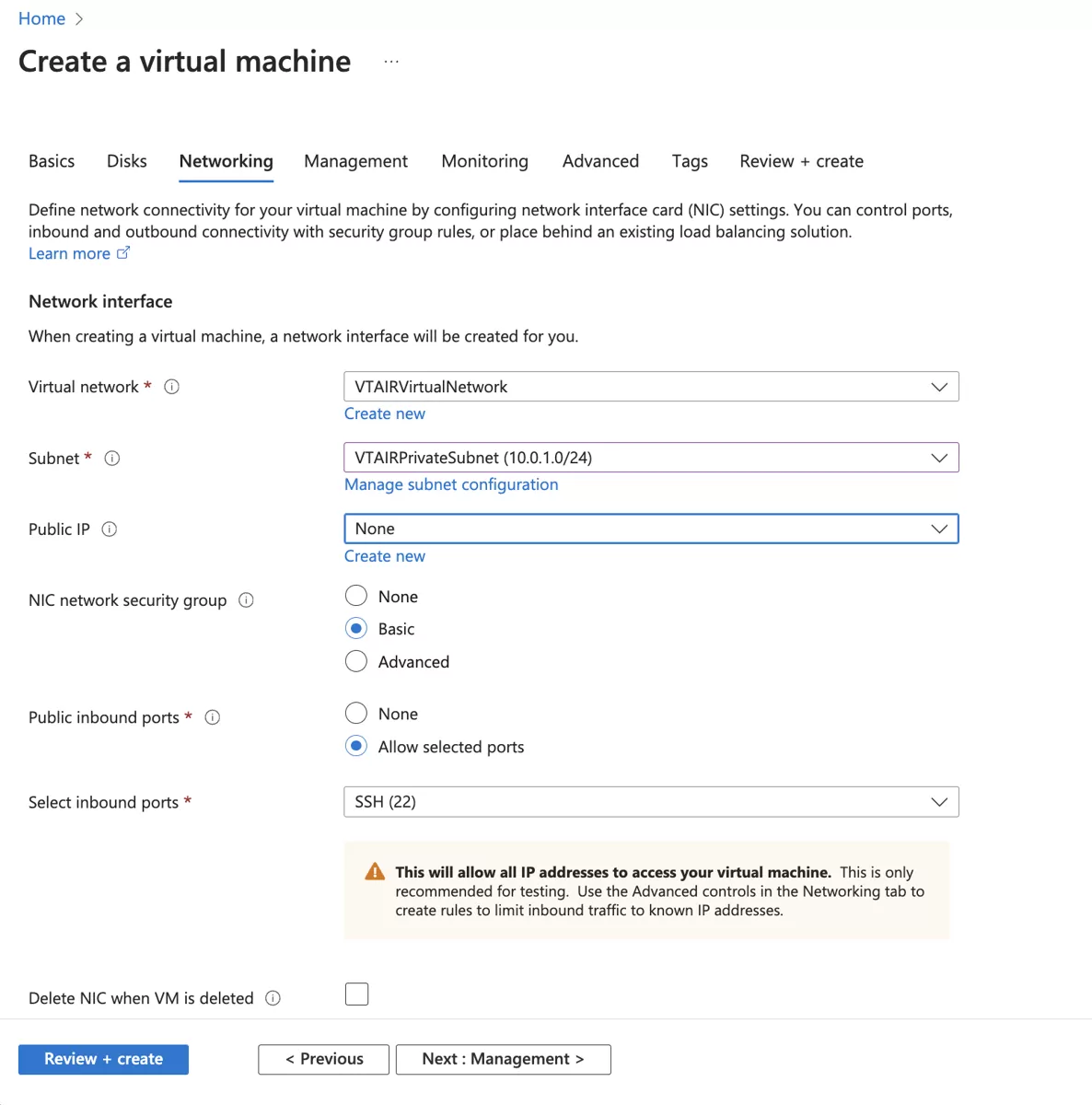

In den Netzwerkeinstellungen wählen Sie das virtuelle Netzwerk VTAIRVirtualNetwork. Wählen Sie auch das Standard-Subnetz.

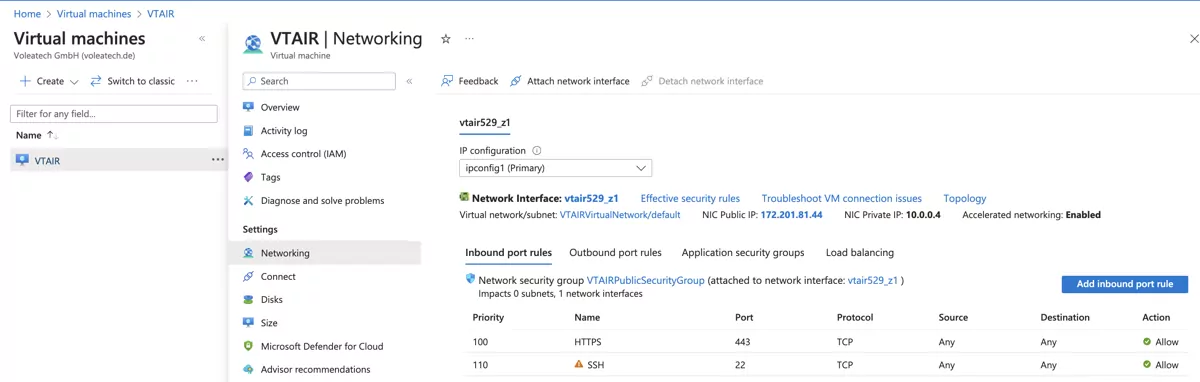

Wählen Sie advanced in den Einstellungen der NIC network security group settings.

Für die Sicherheitsgruppe wählen Sie VTAIRPublicSecurityGroup

Klicken Sie auf Advanced network configuration

Vergewissern Sie sich, dass die Einstellung Enable accelerated networking aktiviert ist.

Sie können die Erstellung der virtuellen Maschine an dieser Stelle abschließen.

3.9.4.3. Private Network Interface (LAN)¶

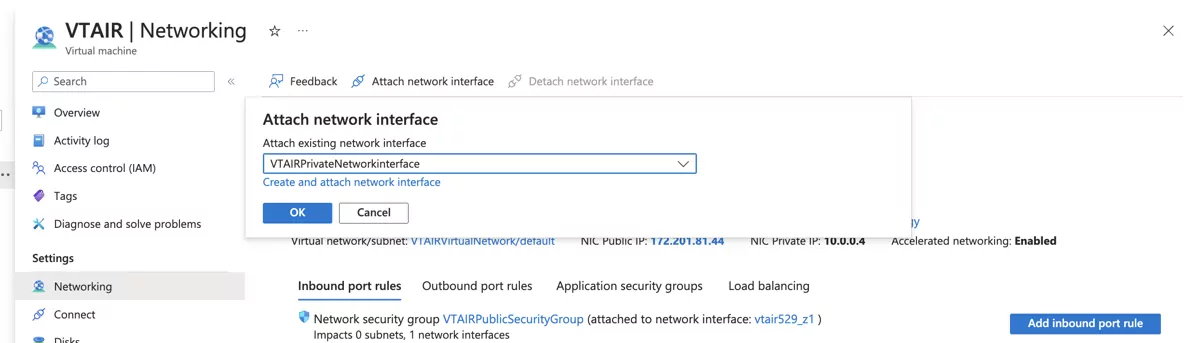

Die private Netzwerkschnittstelle muss mit der virtuellen Maschine verknüpft werden, nachdem sie erstellt wurde. Warten Sie, bis die virtuelle Maschine vollständig erstellt ist und läuft.

Halten Sie die virtuelle Maschine an dieser Stelle an und gehen Sie zu den Einstellungen der VM. Wechseln Sie zu Settings und Networking.

Klicken Sie im oberen Menü auf Attach network interface und suchen Sie das VTAIRPrivateNetworkinterface.

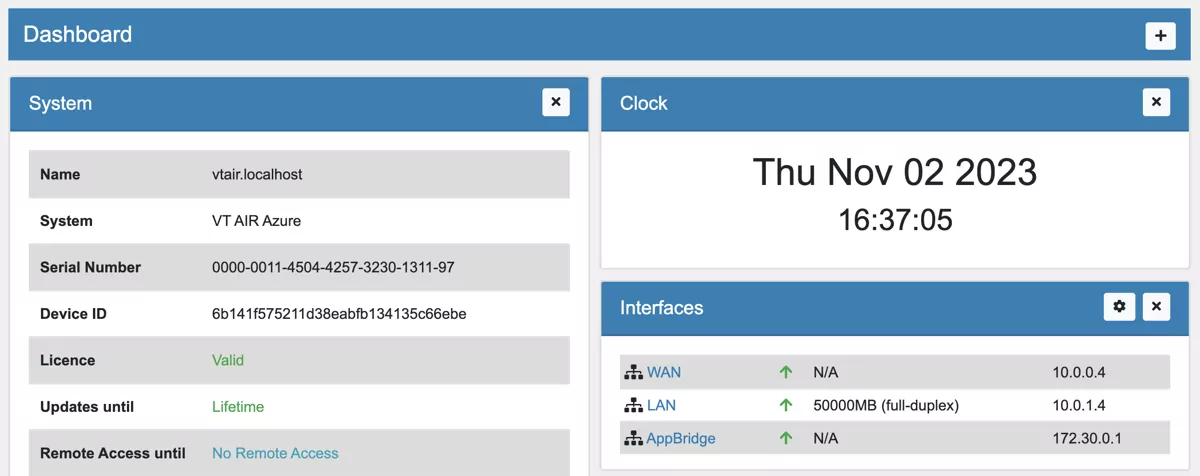

Sobald die Schnittstelle mit der VM verbunden ist, können Sie diese wieder starten. Notieren Sie sich auch die IP-Adresse der neuen Schnittstelle, da wir diese im nächsten Schritt benötigen, um die Standardroute für die LAN-Routing-Tabelle zu erstellen. In unserem Fall ist es 10.0.1.4.

3.9.4.3.1. Standardroute, die auf die VT AIR LAN-Schnittstelle zeigt¶

Der nächste Schritt muss in den Einstellungen der Route tables ausgeführt werden. Die private Netzwerkschnittstelle (LAN) muss das Standardgateway für die VTAIRPrivateRoutingTable sein

Navigieren Sie zu Routes und klicken Sie auf Add.

Geben Sie der Route den Namen VTAIRPublicRoutingTableGateway, den destination type IP Addresses, das Ziel ist der Netzwerk-IP-Bereich 0.0.0.0/0 und der next hop type Virtual appliance. Die Adresse des nächsten Hops ist die IP-Adresse der LAN-Schnittstelle der virtuellen Maschine. In unserem Fall 10.0.1.4.

3.9.5. VPC-Konfiguration¶

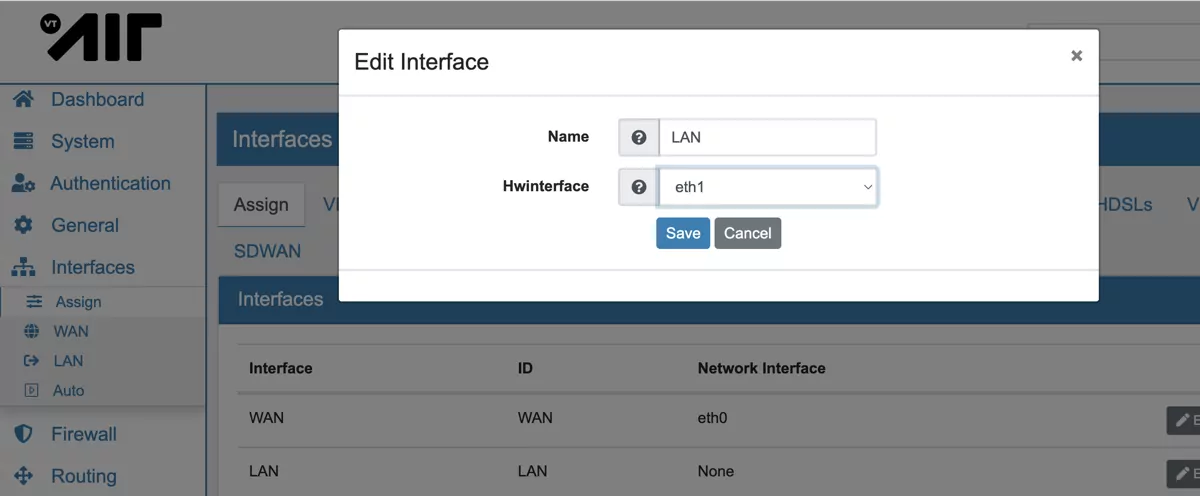

Nun müssen wir uns auf der Webgui der VT AIR-Instanz anmelden, um die LAN-Schnittstelle und weitere Einstellungen zu konfigurieren.

3.9.5.1. Aktivieren und Einstellen des LAN-Interfaces¶

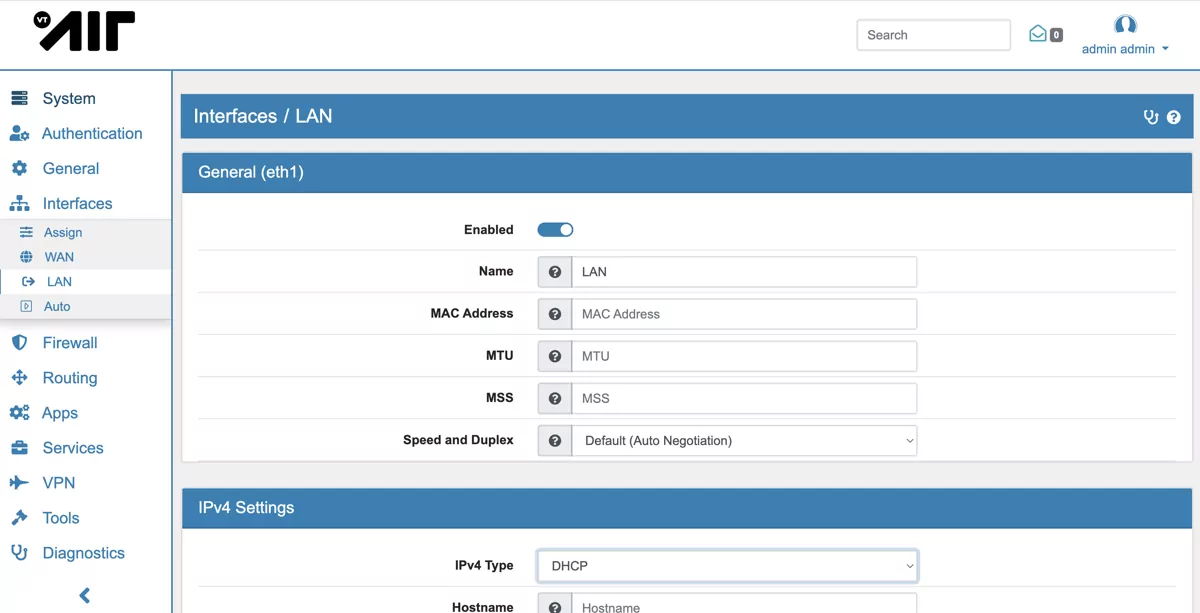

Navigieren Sie in der Webgui zu Interfaces -> Assign. Wählen Sie die Schaltfläche Bearbeiten neben der Schnittstelle LAN und weisen Sie ihr die neue Schnittstelle zu.

Wechseln Sie zu den LAN-Interface Einstellungen, indem Sie zu Interfaces -> LAN gehen. Aktivieren Sie die Schnittstelle und setzen Sie den IPv4-Type auf DHCP. Speichern Sie die Einstellungen.

Dadurch wird die LAN-Schnittstelle aktiviert und die IP 192.168.1.10 wird zugewiesen.

3.9.5.2. DNAT-Regeln und VPN-Konfiguration erstellen¶

Sie können nun alle verschiedenen Einstellungen vornehmen, die Sie für Ihre Einrichtung benötigen. Um Instanzen hinter VT AIR für die elastische IP verfügbar zu machen, konfigurieren Sie eine DNAT-Regel.

Sie können auch die verschiedenen VPN-Optionen konfigurieren.

3.9.6. Azure-VMs¶

Verbinden Sie Azure-VMs mit dem privaten Subnetz, sodass sie sich im LAN-Netzwerk des VT AIR befinden.

Wir haben Videos erstellt, um die gesamte Konfiguration zu zeigen.

3.9.6.1. Hinzufügen zum Private Network Subnet¶

Wenn Sie bereits Instanzen laufen haben, müssen Sie eine neue Netzwerkschnittstelle erstellen und die vorhandene Netzwerkschnittstelle auf der VM ändern.

Wenn Sie eine neue VM erstellen, können Sie das virtuelle Netzwerk und das private Subnetz in den Netzwerkeinstellungen auswählen.

3.9.6.2. Private Network Security Group zuweisen¶

Stellen Sie sicher, dass Sie eine geeignete Network Security Group auswählen, damit die VM für die VT AIR zugänglich ist.