17.2. 802.1X-Authenticator¶

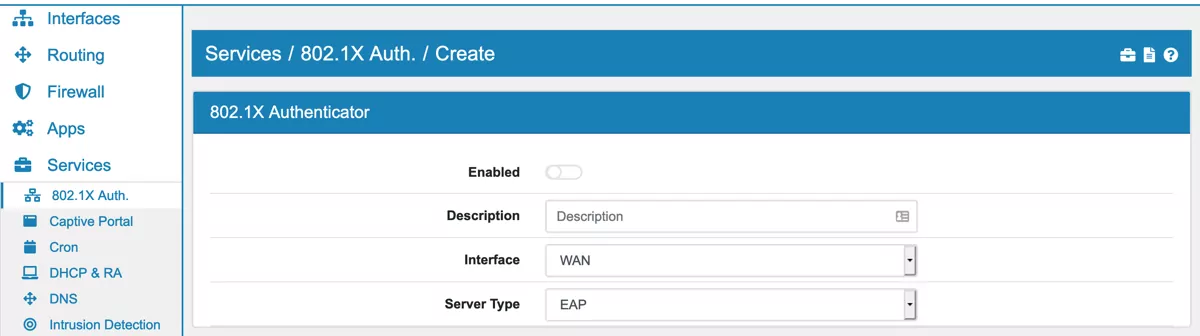

Die 802.1X-Authenticator-Einstellungen finden Sie unter Services → 802.1X-Auth..

802.1X Authenticator, authentifiziert Geräte auf der Layer 2, bevor sie auf das Netzwerk zugreifen können. Die Authentifizierung kann mit einem Benutzer/Passwort oder einem Zertifikat erfolgen. Dadurch wird Ihrem Netzwerk eine zusätzliche Sicherheitsebene hinzugefügt und Sie können unbekannte Geräte blockieren.

Bevor Sie 802.1X-Authenticator verwenden können, muss es installiert werden. Sie können es unter System → Addons installieren.

Bei Aktivierung auf einer Netzwerkschnittstelle blockiert der 802.1X Authenticator den gesamten Weiterleitungsverkehr auf der Schnittstelle, bis ein Gerät authentifiziert ist. Die authentifizierten Geräte werden auf der Diagnosenseite angezeigt: 802.1X Authenticator Diagnosen.

Warnung

DHCP Server kann auf keiner Schnittstelle aktiviert werden, wenn 802.1X Authenticator verwendet wird. Der 802.1X-Authenticator blockiert den DHCP-Server-Port und startet nicht mit einem aktiven DHCP-Server. Dies ist notwendig, damit der 802.1X-Authenticator neue Geräte im Netzwerk erkennen kann. Stellen Sie sicher, dass ein anderer DHCP-Server im Netzwerk vorhanden ist

17.2.1. Einstellungen¶

Auf der Seite kann der 802.1X Authenticator aktiviert oder deaktiviert werden. Sie können für jede gewünschte physische Schnittstelle einen 802.1X-Authenticator erstellen.

Server-Typ für die Authentifizierung. Die Geräteauthentifizierung kann entweder an einen Radius-Server gesendet werden oder der 802.1X Authenticator kann als EAP-Authentifizierungsserver fungieren.

17.2.1.1. Radius-Authentifizierung¶

Es kann ein Authentifizierungsradius-Server und ein Abrechnungsradius-Server konfiguriert werden. Alle Anfragen von Geräten werden an den Server weitergeleitet, und das Ergebnis bestimmt, ob ein Gerät authentifiziert wird.

Sie müssen den Radius-Server, die Kennung des 802.1X Authenticators und ein gemeinsames Geheimnis hinzufügen.

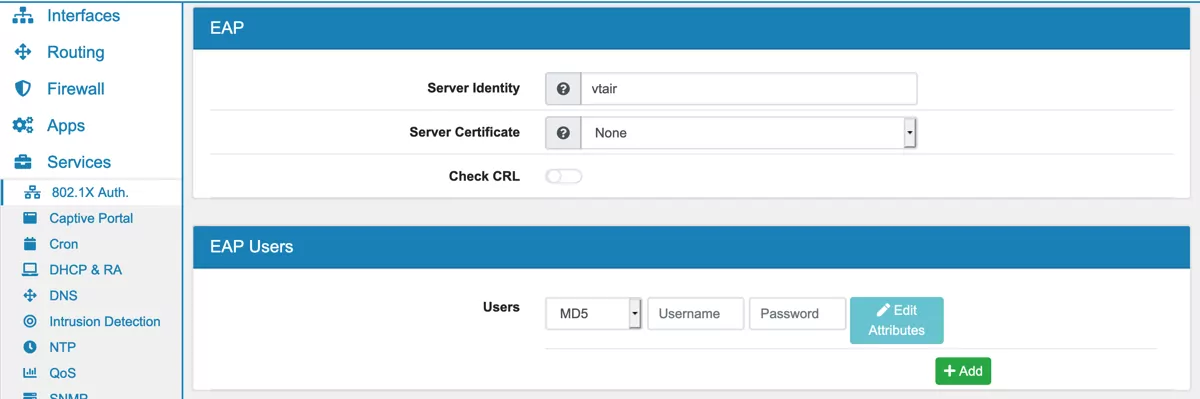

17.2.1.2. EAP-Authentifizierungs-Server¶

Der 802.1X Authenticator kann als EAP-Authentifizierungsserver fungieren.

Server Identität legt die in der EAP-Authentifizierung verwendete Identität fest.

Server-Zertifikat ist optional und muss eingestellt werden, wenn Sie Zertifikatsauthentifizierung verwenden

Prüfen CRL zur Prüfung einer Zertifikatswiderrufsliste.

Ein Gerät kann in der EAP-Client-Liste konfiguriert werden:

Benutzername des Geräts

Passwort für die des Geräts

Authentifizierungsalgorithmus die folgenden Algorithmen werden unterstützt: MD5, PSK, MSCHAPV2, TLS, TTLS

Schlüsselwertpaare können ebenfalls eingestellt und nach erfolgreicher Authentifizierung an das Gerät gesendet werden. Sie haben das gleiche Format wie ein Radius-Schlüssel/Wert-Paar.