17.7. DNS¶

Die DNS-Einstellungen finden Sie unter Services → DNS.

Das Domain Name System wird hauptsächlich verwendet, um besser lesbare Domainnamen in ihre numerischen IP-Adressen zu übersetzen.

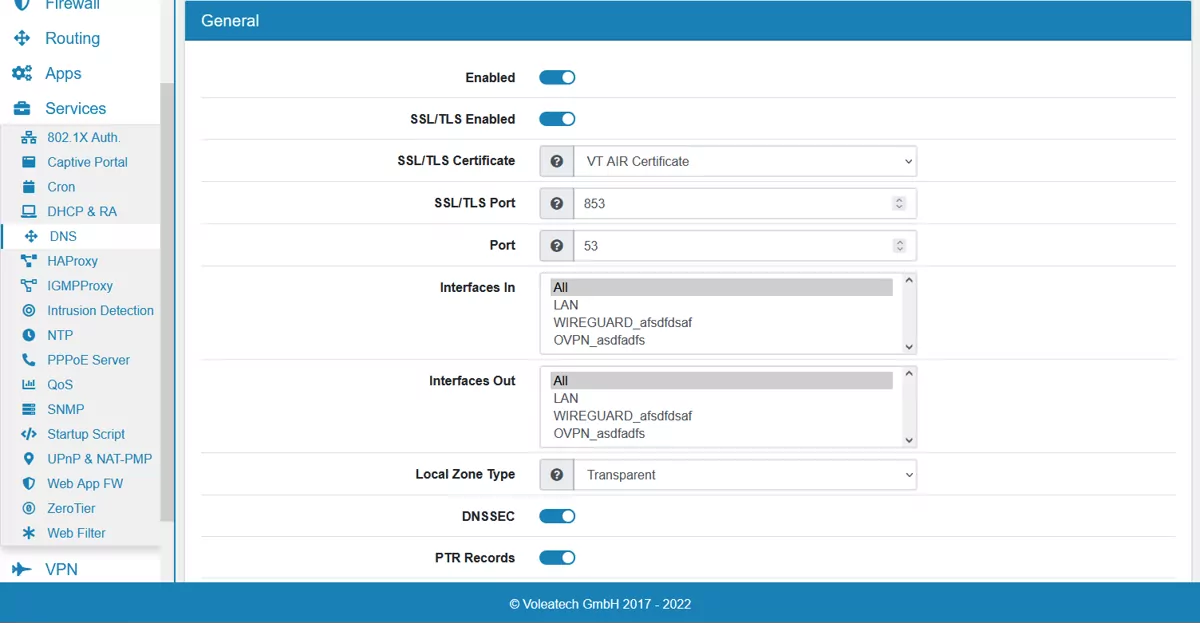

17.7.1. Allgemeine Einstellungen¶

Auf dieser Seite kann der DNS-Server aktiviert oder deaktiviert werden. Standardmäßig ist SSL/TLS aktiviert und das VT AIR-Zertifikat mit Port 853 wird verwendet. Sie können Interfaces In und Interfaces Out sowie den Port, auf dem DNS läuft, ändern. Der Local Zone Type kann konfiguriert werden und ist standardmäßig auf Transparent eingestellt. Die Option DNSSEC steuert die Domain Name System Security Extensions und wenn PTR Records aktiviert ist, werden automatisch PTR Records für Host Overrides hinzugefügt. Die Option DHCP-Registrierung registriert die DHCP-Leases im DNS-Server, während Statische DHCP-Registrierung die DHCP-Host-Reservierungen im DNS-Server registriert.

Standardmäßig fragt der DNS-Server die DNS-Root-Server ab und leitet den Datenverkehr nicht an andere Server weiter. Wenn DNS Forward aktiviert ist, können Sie mehrere DNS Forward Server mit jeweils einer IP-Adresse hinzufügen, die anstelle der Root Server verwendet werden.

Sie können die Einstellungen in der oberen rechten Ecke als Excel-Tabelle exportieren.

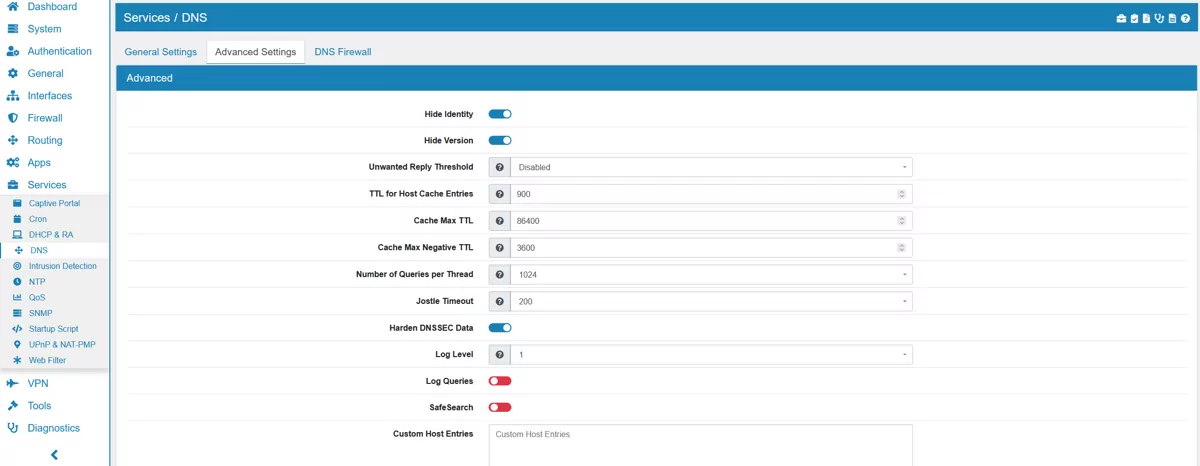

17.7.2. Erweiterte Einstellungen¶

Identität verbergen wenn aktiviert, werden id.server- und hostname.bind-Anfragen abgelehnt.

Version verbergen, wenn aktiviert, werden version.server- und version.bind-Anfragen abgelehnt.

Unerwünschter Antwort Schwellenwert, falls gesetzt, wird die Gesamtzahl der unerwünschten Antworten in jedem Thread verfolgt. Bei Erreichen der Schwelle wird eine Abwehrmaßnahme ergriffen und eine Warnung in das Protokoll geschrieben.

TTL für Host-Cache-Einträge Time to live für Einträge im Host-Cache. Der Host-Cache enthält Informationen über Roundtrip-Timing, Lameness und EDNS-Unterstützung. Er ist standardmäßig auf 900 eingestellt.

Cache Max TTL Maximale Lebenszeit für RR-Sets und Nachrichten im Cache. Wenn die TTL abläuft, ist das Cache-Element abgelaufen. Sie beträgt standardmäßig 86400.

Cache Max Negative TTL Time to live maximum für negative Antworten, diese haben eine SOA im Autoritätsbereich, die zeitlich begrenzt ist. Standardmäßig beträgt sie 3600.

Anzahl der Abfragen pro Thread die Anzahl der Abfragen, die jeder Thread gleichzeitig bearbeiten kann. Standardmäßig ist dies 1024.

Jostle Timeout Zeitüberschreitung, die verwendet wird, wenn der Server stark ausgelastet ist. Wird auf einen Wert gesetzt, der in der Regel zu einem Roundtrip zu den Autoritätsservern führt. Standardmäßig ist er 200.

Härten von DNSSEC-Daten erfordern DNSSEC-Daten für vertrauenswürdig verankerte Zonen, wenn solche Daten nicht vorhanden sind, wird die Zone gefälscht.

Log Level die Ausführlichkeitsstufe des Protokolls. Standardmäßig ist sie 1.

SafeSearch aktiviert die SafeSearch-Funktion. Sie ist standardmäßig deaktiviert.

Log Queries protokolliert alle Abfragen.

Custom Host Entries für benutzerdefinierte Host- oder Domaineinträge. Sie werden direkt in die Konfiguration kopiert.

Custom Options kann für benutzerdefinierte Konfigurationsparameter für die Konfiguration verwendet werden.

Bitte beachten Sie die Unbound-Dokumentation unter Unbound.

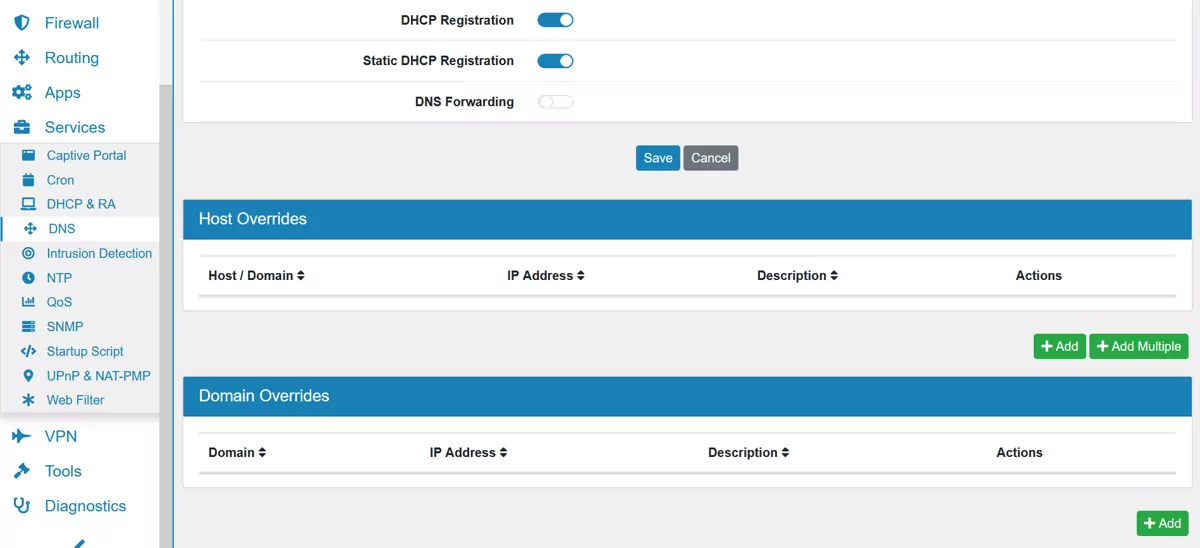

17.7.3. Host Overrides¶

Sie ermöglichen die Konfiguration eines bestimmten DNS-Eintrags für einen bestimmten Host.

17.7.4. Domain Overrides¶

Sie erlauben die Konfiguration eines bestimmten DNS-Servers für eine bestimmte Domain. Wenn Sie eine Domain mehrere Male definieren, werden alle DNS Server zusammen verwendet.

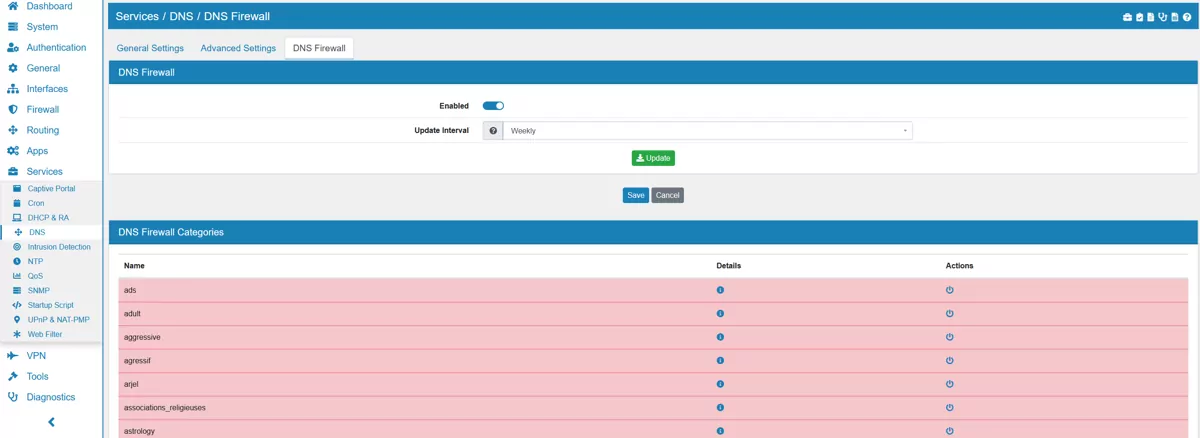

17.7.5. DNS Firewall¶

Da der meiste Web Traffic verschlüsselt ist, ist der effektivste Weg, um den Zugriff zu Webseiten zu blockieren, das DNS Blocklisting. Es wird eine fake IP an den Netzwerkclient für eine Domäne zurück gesendet.

VT AIR benutzt eine Liste von Domains in ein paar Kategorien, aus denen Sie auswählen können oder Sie können auch Ihre eigenen Domains oder Hostnamen hinzufügen.

Update-Intervall ist standardmäßig auf wöchentlich eingestellt und kann auf täglich oder monatlich geändert werden.

17.7.5.1. Kategorien¶

Blocklist-Kategorien erlebt Ihnen, Hosts über bestimmte Kategorien zu blockieren.

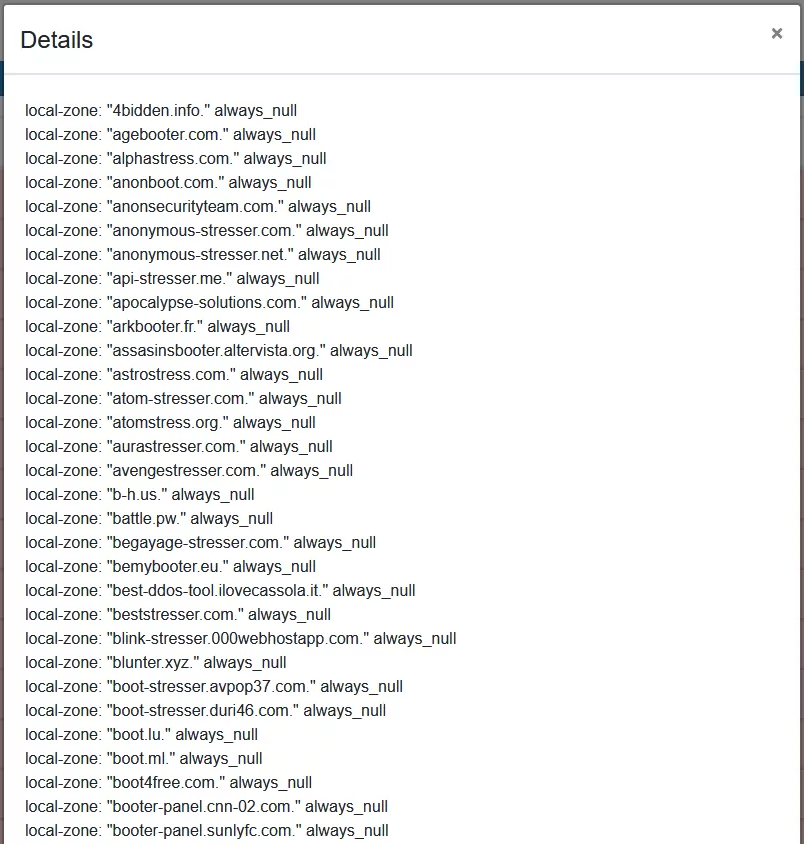

Standardmäßig sind die Kategorien cryptojacking, ddos und malware aktiviert. Sie können jede Kategorie einzeln aktivieren oder deaktivieren.

Jede Kategorie hat einen Knopf, der ein Modal mit detaillierten Informationen öffnet. Hier werden alle Hosts und IPs der jeweiligen Blockliste aufgelistet.

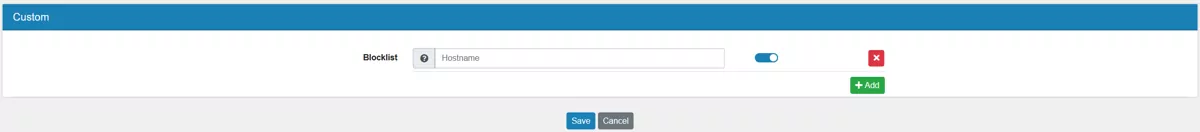

17.7.5.2. Benutzerdefinierte Blocklisten¶

Mehrere benutzerdefinierte Blocklisteinträge können mit einem Hostname oder Domains hinzugefügt werden. Jeder einzelne kann aktiviert oder deaktiviert werden, unabhängig der Kategorien.

Alle Subdomains der eingetragenen Domain oder des eingetragenen Hostnames werden in die Blocklist einbezogen.

17.7.6. DNS-Anfragen umleiten¶

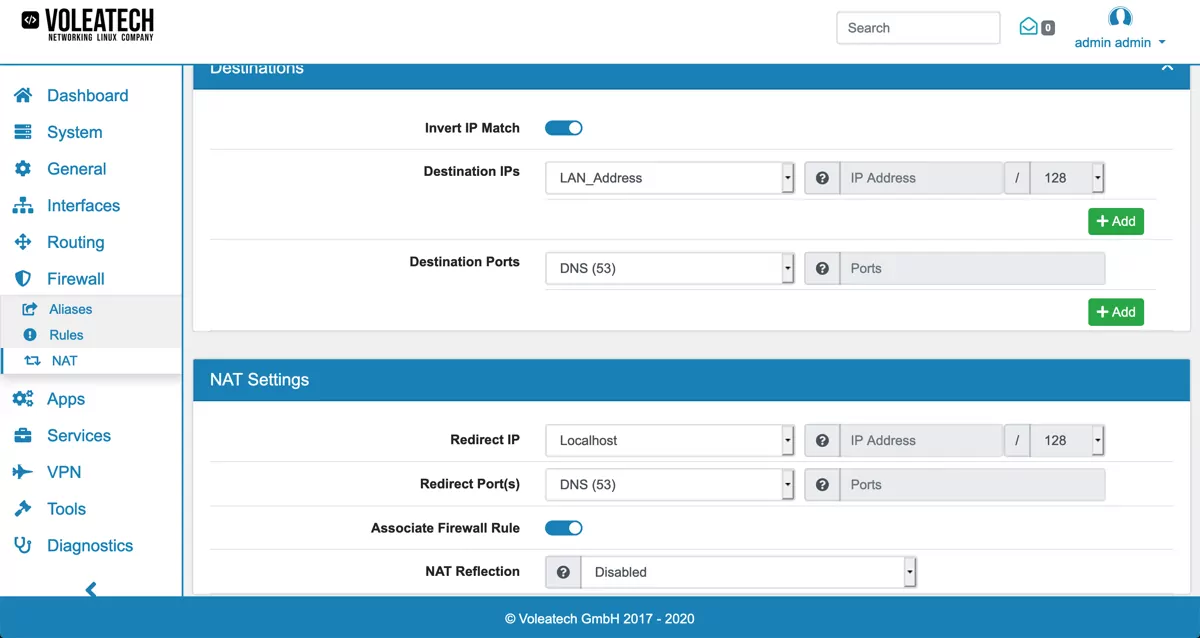

Sie können alle DNS-Anfragen an Ihr VT AIR-Gerät umleiten und andere DNS-Server (insbesondere außerhalb Ihres Netzwerks) blockieren. Gehen Sie dazu auf Firewall → NAT → DNAT und klicken Sie auf Hinzufügen.

Wählen Sie die Schnittstelle Ihres lokalen Netzwerks, z.B. LAN, TCP/UDP als Protokoll und die Adressfamilie, auf der Ihre Regel aktiv sein soll.

Aktivieren Sie Invert IP Match und wählen Sie LAN_Address und Port DNS (53) als Ziel. Dadurch werden alle DNS-Anforderungen ausgewählt, die nicht auf den lokalen DNS-Server gerichtet sind.

Wählen Sie Localhost und DNS (53) als Redirect IP und Port. Dadurch werden alle DNS-Anfragen an Ihr VT AIR-Gerät umgeleitet. Aktivieren Sie Associate Firewall Rule und setzen Sie NAT Reflection auf Disabled.

Wenn Sie externe DNS-Anfragen blockieren, können Sie auch die oben beschriebene Blocklist-Funktion effektiv nutzen, ohne jedes Gerät in Ihrem Netzwerk einzeln konfigurieren zu müssen.

17.7.7. Wildcard-Domain DNS-Einträge¶

Wenn Sie einen Platzhalter-DNS-Eintrag wie *.subdomain.domain.com erstellen möchten, können Sie dies im Feld Benutzerdefinierte Host-Einträge tun. Die Struktur ist die folgende, ersetzen Sie die IP mit dem Host, der für alle Subdomain-Abfragen zurückgegeben werden soll:

Bemerkung

local-zone: “subdomain.domain.com.” redirect local-data: “subdomain.domain.com. A 192.168.1.10”

17.7.8. DNS-Fehlerbehebung¶

Bemerkung

Wenn Sie einen Forward-Server verwenden, der private IPs zurückgibt, werden diese zurückgewiesen, da der DNS-Server sie als DNS-Rebind-Angriff betrachtet. Um die Prüfung für Domains zu deaktivieren, deklarieren Sie sie im Feld Custom Host Entries mit private-domain: „mydomain.ending „.

Bemerkung

Wenn Sie einen Internet-Load-Balancer und mehr als ein WAN gleichzeitig verwenden, müssen Sie einen vorgelagerten DNS-Server bereitstellen und den Modus auf Weiterleitung ändern. Andernfalls wird die DNS-Anfrage möglicherweise nicht korrekt beantwortet und die DNS-Anfragen bleiben hängen.