17.19. Web Application Firewall¶

Die Web Application Firewall Einstellungen finden Sie unter Services → Web Application FW.

Die Web Application Firewall (WAF) ist eine spezielle Form der Anwendungsfirewall, die den HTTP-Verkehr zu und von einem Webdienst filtert, überwacht und blockiert.

Bevor Sie den Web Application Firewall verwenden können, muss es installiert werden. Sie können ihn unter System → Addons installieren.

Sie können die Einstellungen in der oberen rechten Ecke als Excel-Tabelle exportieren.

Die Web Application Firewall ist in HAProxy integriert und erfordert, dass Sie HAProxy entsprechend konfigurieren. Die Web Application Firewall muss in der Lage sein, den gesamten Webverkehr unverschlüsselt zu lesen. Dazu muss HAProxy ggf. für SSL Offloading konfiguriert werden.

17.19.1. OWASP Core Ruleset¶

Die Web Application Firewall verwendet den OWASP ModSecurity Core Rule Set.

Das OWASP Core Ruleset ist so konzipiert, dass es als eine einzige Einheit arbeitet, um eine Bedrohungsbewertung zu berechnen und eine Aktion auf der Grundlage dieser Bewertung auszuführen. Wenn eine Regel des Regelsatzes auf eine Anfrage zutrifft, erhöht sich der Bedrohungswert entsprechend der Regelbewertung. Wenn der endgültige Bedrohungswert größer ist als der konfigurierte Schwellenwert, führt die WAF die in der letzten Regel des Regelsatzes konfigurierte Aktion aus.

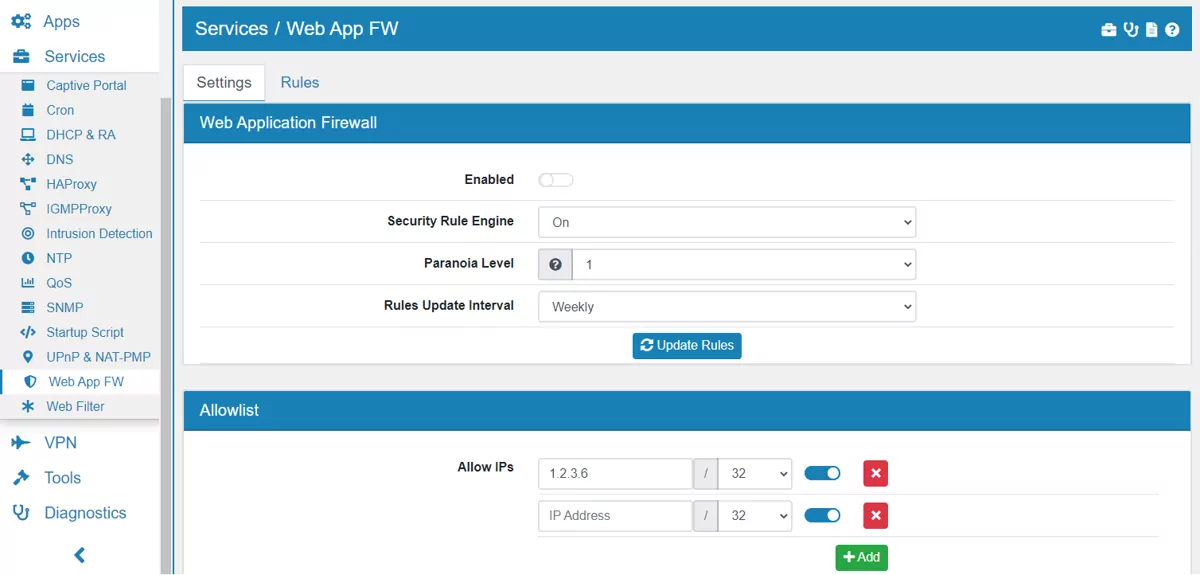

17.19.2. Einstellungen¶

Hier kann die Web Application Firewall aktiviert oder deaktiviert werden.

Der Security Rule Engine kann Ein, Aus oder Nur Erkennung sein.

Die Paranoia-Stufe ist als eine Zahl zwischen 1 und 4 definiert. Mit einer höheren Paranoia-Stufe werden zusätzliche Regeln aktiviert und das Sicherheitsniveau steigt. Höhere Paranoia-Stufen erhöhen jedoch auch die Möglichkeit, dass ein Teil des legitimen Datenverkehrs aufgrund von Fehlalarmen blockiert wird. Die Voreinstellung ist 1.

Rules Update Intervall erstellt einen Cronjob, der die Regeln entsprechend dem ausgewählten Zeitintervall aktualisiert.

17.19.3. Allowlist¶

Es können mehrere Allow IPs mit ihrer IP-Adresse und ihrem Port hinzugefügt werden. Die IPs werden von der WAF nicht geprüft.

Es können mehrere Allow URIs mit ihrem URI hinzugefügt werden. Die URIs werden von der WAF nicht geprüft.

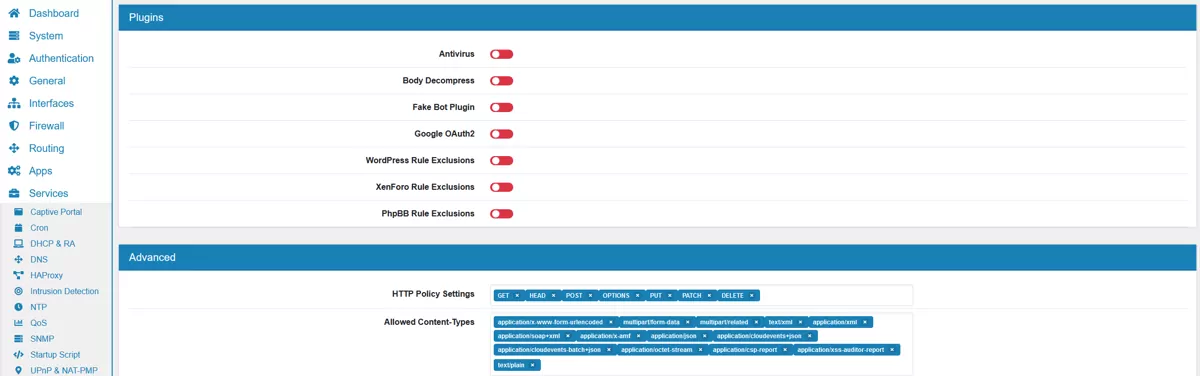

17.19.4. Plugins¶

Hier können Sie die folgenden WAF-Plugins aktivieren:

Antivirus

Body dekomprimieren

Fake Bot Plugin

Google OAuth2

WordPress Rule Exclusions

XenForo Rule Exclusions

PhpBB Rule Exclusions

Wenn Sie eine dieser Anwendungen verwenden, ist es ratsam, das Plugin zu aktivieren. Die Plugins aktivieren spezielle Regeln und Ausnahmen für die Anwendung für zusätzlichen Schutz oder zur Vermeidung von Fehlalarmen.

17.19.5. Erweitert¶

HTTP-Richtlinieneinstellungen und die Voreinstellung ist GET, HEAD, POST, OPTIONS, PUT, PATCH und DELETE.

Erlaubte Content-Types sind die Content-Types, die ein Client in einer Anfrage senden darf. Standard ist application/x-www-form-urlencoded, multipart/form-data, multipart/related, text/xml, application/xml, application/soap+xml, application/x-amf, application/json, application/cloudevents+json, application/cloudevents-batch+json, application/octet-stream, application/csp-report, application/xss-auditor-report und text/plain.

Erlaubte HTTP-Versionen und Standard ist HTTP/1.0, HTTP/1.1, HTTP/2 und HTTP/2.0.

Verbotene Dateierweiterungen und Standard ist asa, asax, ascx, axd, backup, bak, bat, cdx, cer, cfg, cmd, com, config, conf, cs, csproj, csr, dat, db, dbf, dll, dos, htr, htw, ida, idc, idq, inc, ini, key, licx, lnk, log, mdb, old, pass, pdb, pol, printer, pwd, rdb, resources, resx, sql, swp, sys, vb, vbs, vbproj, vsdisco, webinfo, xsd und xsx.

Verbotene Request-Header und Standard sind proxy, lock-token, content-range, if und user-agentt.

Dateierweiterungen, die als statische Dateien gelten und Standard sind jpg, jpeg, png, gif, js, css, ico, svg und webp.

Allowed Charsets sind die Content-Types-Zeichensätze, die ein Client in einer Anfrage senden darf. Standard ist utf-8, iso-8859-1, iso-8859-15 und windows-1252.

Unten können Sie die Custom Rules hinzufügen.

17.19.6. Regeln¶

Hier können Sie alle installierten und verwendeten Regeldateien sehen. Jede Regeldatei kann in der Aktionsspalte auf der rechten Seite deaktiviert und aktiviert werden. Sie können auch auf das Detailsymbol jeder Regel klicken, um die spezifische Definition der Regel zu sehen.

Mehrere Remove Regeln können hinzugefügt werden, um bestimmte Regeln durch ihre Signatur-ID zu deaktivieren.