17.10. Intrusion Detection¶

Die Intrusion Detection-Einstellungen finden Sie unter Services → Intrusion Detection.

Die Intrusion Detection nutzt Suricata: ein Open Source-basiertes Intrusion Detection System (IDS) und Intrusion Prevention System (IPS).

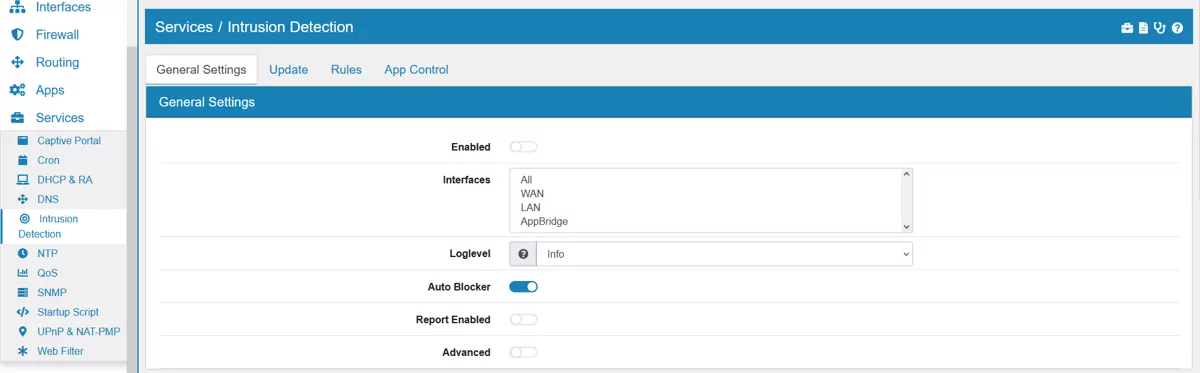

17.10.1. Allgemeine Einstellungen¶

Auf dieser Seite kann Suricata aktiviert oder deaktiviert werden.

Der Modus kann IDS (Intrusion Detection System), IPS (Intrusion Prevention System) oder IDS & IPS sein.

Eine oder mehrere Schnittstellen können ausgewählt werden, bei denen der Datenverkehr von Suricata analysiert werden soll.

Mit der Option Deaktivieren für internen Datenverkehr wird die Intrusion Detection für private Netzwerk-IPs deaktiviert. Dadurch wird der interne Datenverkehr schneller, während der Datenverkehr zum Internet hin gesichert wird.

Das Loglelevel für Suricata kann eingestellt werden und ist standardmäßig Info.

Auto Blocker blockiert IP-Adressen, die von einer Sicherheitsereignisregel gefunden wurden.

Bemerkung

Nur IPs, die sich nicht in den Home Networks befinden und aus einer der folgenden Kategorien stammen, werden für 60 Sekunden blockiert: - Versuchter Denial of Service - Denial of Service - Ein Netzwerktrojaner wurde erkannt - Erkennung eines Denial of Service-Angriffs - Webanwendungsangriff - Erkannte Exploit-Kit-Aktivität - Erkannter erfolgreicher Credential-Diebstahl - Erkannte Kryptowährungs-Mining-Aktivität - Erkannte Malware-Befehls- und Steuerungsaktivität

Report Enabled kann aktiviert oder deaktiviert werden. Wenn es aktiviert ist, können Sie eine Berichts-E-Mail definieren, die Berichte erhalten soll. Stellen Sie sicher, dass Sie einen E-Mail-Server in den Einstellungen konfigurieren. Der Bericht enthält Informationen über Alarme und blockierte Ereignisse im angegebenen Zeitraum.

Die Option Erweitert ermöglicht die Verwendung von Pass Last und Benutzerdefinierte Optionen.

Mit Pass Last* wird die Reihenfolge der Regelausführung geändert. Normalerweise werden Pass-Regeln vor Drop-Regeln ausgewertet.

IPS Check Firewall will also monitor all traffic coming and going from the VT AIR itself. Be aware that this might block traffic to the GUI or services on the Firewall. The default is off, it is better to use good Firewall Rules to protect the VT AIR itself.

Mit IPS on Bridge wird auch der gesamte Verkehr überwacht, der durch alle konfigurierten Bridges auf der Layer-2-Ebene läuft. Dies betrifft nur den Datenverkehr, der nicht von der Firewall in einem VLAN oder einer anderen Art von Schnittstelle über der Bridge gefiltert wird.

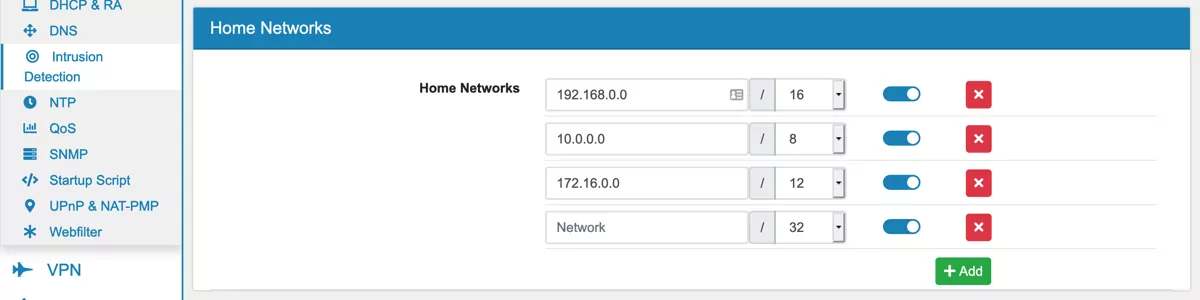

Mehrere Home-Netzwerke können mit ihrer IP-Adresse und ihrem Port hinzugefügt werden. Standardmäßig werden die Netzwerke 192.168.0.0/16, 10.0.0.0/8 und 172.16.0.0/12 erstellt. Home Networks werden häufig in den Standardregeln verwendet, um internen und externen Datenverkehr zu identifizieren und unterschiedliche Regeln anzuwenden.

Sie können die Einstellungen in der oberen rechten Ecke als Excel-Tabelle exportieren.

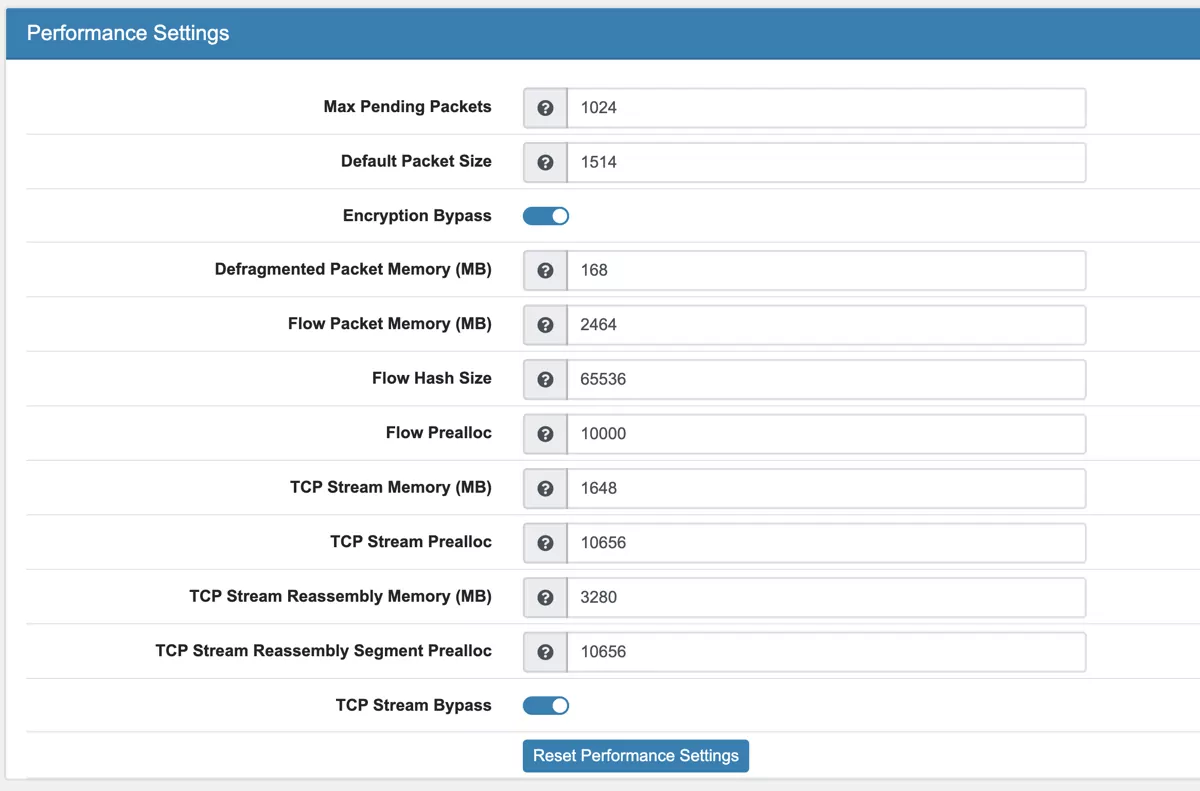

17.10.2. Leistungseinstellungen¶

Die Leistung der Intrusion Detection hängt stark von den Speichereinstellungen ab.

Max Pending Packets Dies kann von einem Paket bis zu Zehntausenden/Hunderttausenden von Paketen reichen. Es handelt sich um einen Handel mit höherer Leistung und der Verwendung von mehr Speicher (RAM) oder geringerer Leistung und weniger Speicherverbrauch. Eine hohe Anzahl von Paketen, die verarbeitet werden, führt zu einer höheren Leistung und der Nutzung von mehr Speicher. Eine geringe Anzahl von Paketen führt zu einer geringeren Leistung und einem geringeren Speicherverbrauch.

Default Packet Size Mit der Option default-packet-size können Sie die Größe der Pakete in Ihrem Netzwerk einstellen. Es ist möglich, dass manchmal größere Pakete verarbeitet werden müssen. Die Engine kann diese größeren Pakete immer noch verarbeiten, aber die Verarbeitung wird die Leistung verringern.

Encryption Bypass Verschlüsselter Datenverkehr enthält nur sehr wenige Informationen für IPS. Bei dieser Option wird er nach der ersten Prüfung ausgelagert, was zu einer enormen Beschleunigung führt und Ressourcen für die Verarbeitung weiterer Pakete freigibt.

Defragmentierter Paketspeicher (MB) Maximaler Speicher, der für die Neuzusammensetzung von Defragmentierungspaketen verwendet werden kann.

Flow Packet Memory (MB) Maximale Menge an Bytes, die die Flow-Engine verwendet. Mehr Speicher führt zu einer schnelleren Verarbeitung.

Flow Hash Size Höhere Hash-Größe ergibt bessere Leistung, benötigt aber mehr Speicher.

Flow Prealloc Um eine Überlastung des Motors zu vermeiden, weist diese Option Suricata an, eine Anzahl von Flows im Speicher bereitzuhalten.

TCP-Stream-Speicher (MB) Maximale Menge an Bytes, der die tcp-Stream-Engine verwendet. Mehr Speicher führt zu einer schnelleren Verarbeitung.

TCP Stream Prealloc Sitzungen prealloc pro Stream-Thread

TCP Stream Reassembly Memory (MB) Maximale Menge an Bytes, die von der tcp Stream Reassembly Engine verwendet wird. Mehr Speicher führt zu einer schnelleren Verarbeitung.

TCP Stream Reassembly Segment Prealloc Reassembly Segment Prealloc pro Streamgewinde

TCP-Stream-Bypass Die Bypass-Option aktiviert den ‚Bypass‘ für einen Fluss/Sitzung, wenn eine der beiden Seiten der Sitzung ihre Tiefe erreicht hat. Die Umgehung kann dazu führen, dass wichtiger Verkehr fehlt. Sie ist standardmäßig immer noch aktiviert, da sie zu Beschleunigungen führt.

Leistungseinstellungen zurücksetzen berechnet einen allgemeinen Wert auf der Grundlage der verfügbaren Speicherressourcen für jede Option. Sie können die Werte anpassen, wenn Ihr Setup andere Einstellungen erfordert.

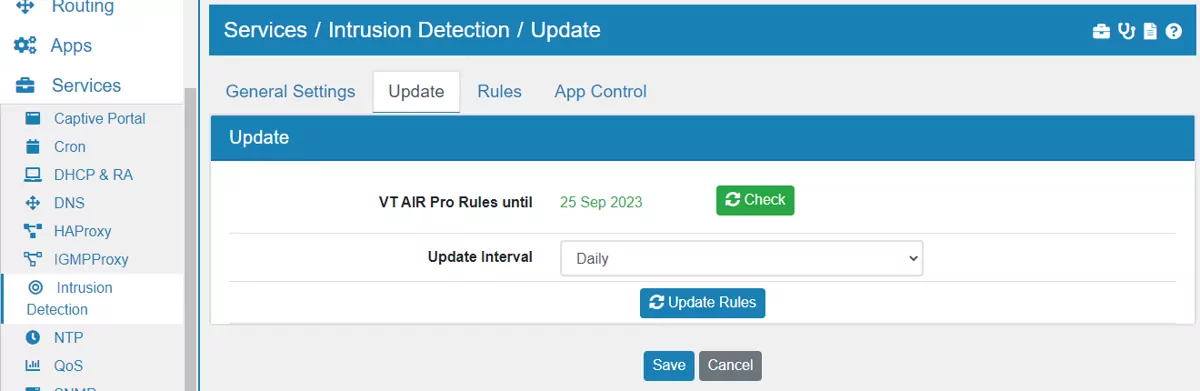

17.10.3. Aktualisieren¶

Hier können Sie konfigurieren, welche Regeln verwendet werden. Wenn Sie |prodname| Pro Rules erworben haben, zieht Ihr Gerät die Lizenz aus dem |prodname| Portal und Sie können hier die Lizenz und das Ablaufdatum sehen. Wenn nicht, werden stattdessen die ETOpen Emerging Threats Rules automatisch aktiviert.

Die |prodname| Pro Rules enthalten bereits die ETOpen Rules.

Update-Intervall erstellt einen Cronjob, der die Regeln entsprechend dem ausgewählten Zeitintervall aktualisiert.

Beachten Sie: Je mehr Regeln Sie wählen, desto langsamer wird Suricata. Es ist ratsam, nur Regeln und Kategorien zu verwenden, die Sie benötigen.

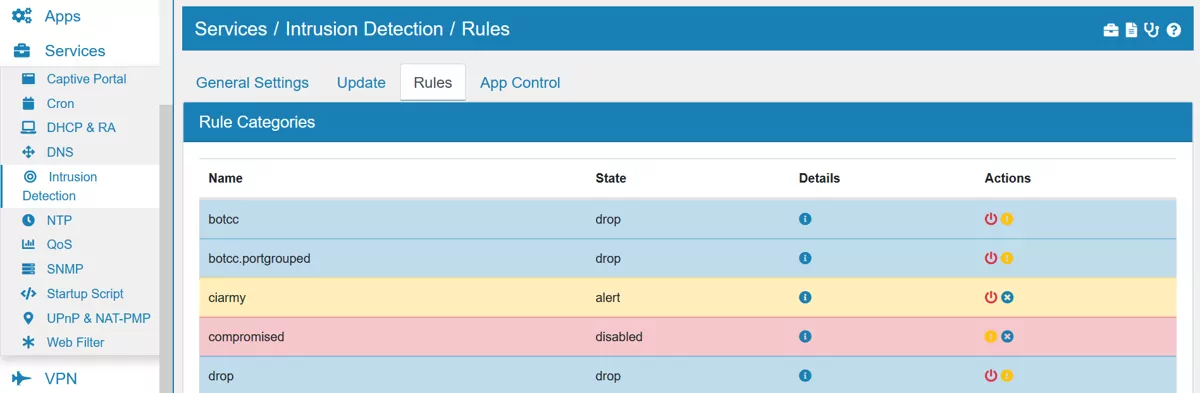

17.10.4. Regeln¶

Hier sehen Sie alle installierten und verwendeten Regeldateien, die in der Regel einer einzigen Kategorie entsprechen. Sie können auf das Detail-Symbol jeder Regel klicken, um die genaue Definition der Regel zu sehen. Jede Regeldatei kann in der Spalte Aktionen auf der rechten Seite deaktiviert, auf Warnung oder Verwerfen gesetzt werden. Unterhalb der Liste befinden sich drei Schaltflächen, mit denen Sie alle Regeln auf einmal ändern können: Alle löschen, Alle alarmieren und Alle deaktivieren.

Mehrere SIDs können hinzugefügt werden, um bestimmte Regeln durch ihre Signatur-ID zu deaktivieren.

Unten können Sie die Custom Rules hinzufügen.

17.10.5. Beispiel Suricata-Konfiguration¶

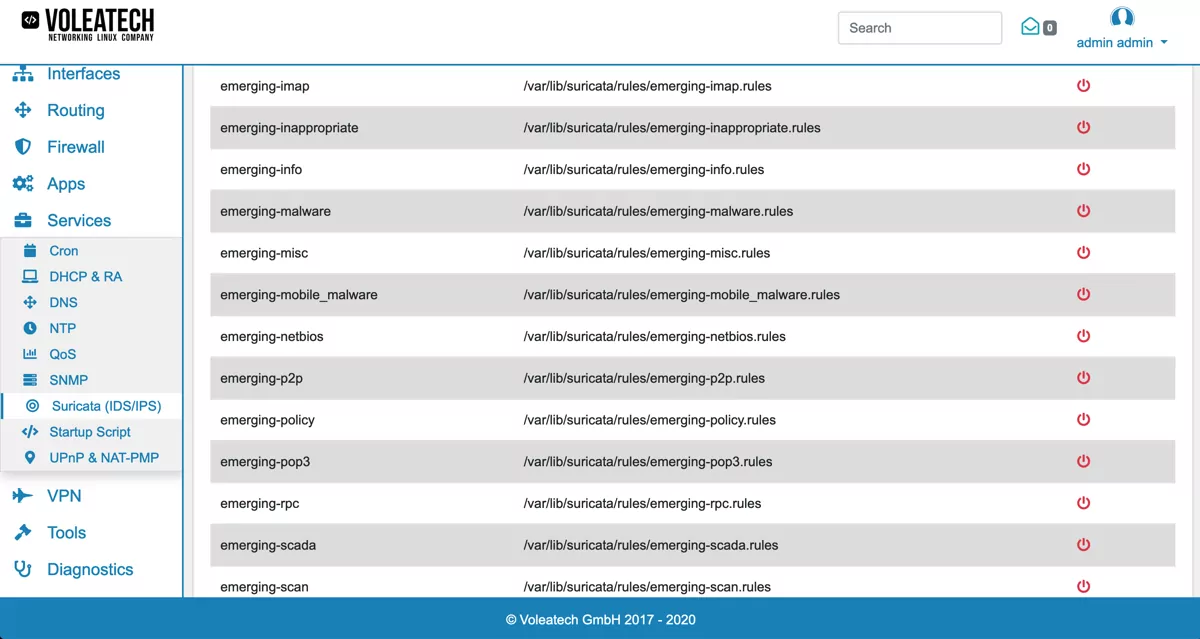

In Ihrer VT AIR-Software haben Sie die Wahl zwischen zwei Regelpaketen, die Sie aktivieren können. Jedes Regelpaket ist in verschiedene Kategorien unterteilt. Auf der Grundlage dieser Kategorien können Sie genauer festlegen, welche Art von Datenverkehr blockiert werden soll. Möglicherweise ist nicht alles davon unter allen Umständen wünschenswert.

Standardmäßig erstellt Suricata seinen eigenen Satz von Regeln. Diese finden Sie here.

Wenn Sie die Emerging Threats Open Rules aktivieren, werden sie Ihnen als emerging-XXX unter Services → Suricata → Rules angezeigt. Eine detaillierte Beschreibung der verschiedenen Kategorien ist in der offiziellen Dokumentation. zu finden.

Wir empfehlen, die Schnittstellen auf beliebig zu setzen und eine Firewall-Regel zu erstellen, um nur relevanten Verkehr zu filtern. Als Empfehlung sollten Sie eine Globale Firewall-Regel (Weiterleitung und Eingang) mit Eingangsschnittstelle Beliebig, Ausgangsschnittstelle Beliebig, der Aktion Match, Quelle Private Netzwerke, Ziel Private Netzwerke und unter Erweiterte Einstellungen die Option IDS/App-Kontrolle umgehen erstellen. Die Regel sollte die erste vom Benutzer erstellte Regel unter den Globalen Regeln sein.