17.17. Webfilter¶

Die Webfiltereinstellungen finden Sie unter Services → Web Filter.

Der Webfilter benützt SquidProxy: ein Zwischenspeicherungsproxy für das Web, das HTTP, HTTPS und mehr unterstützt.

17.17.1. Einstellungen¶

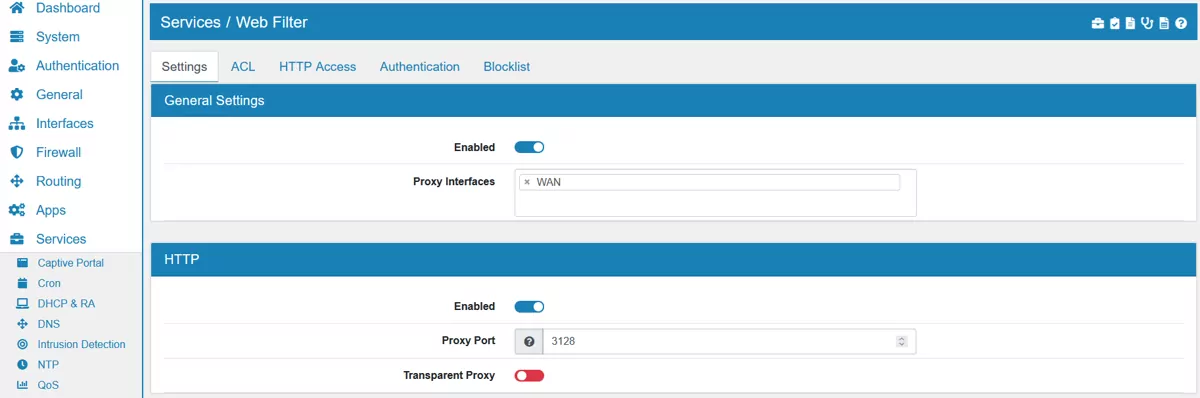

17.17.1.1. Allgemeine Einstellungen¶

Aktiviert kann geändert werden, um HTTPS zu aktivieren oder zu deaktivieren. Es ist standardmäßig deaktiviert.

Proxy-Schnittstellen sind die Schnittstellen und Adressen, auf denen der Proxy ausgeführt wird.

Sie können die Einstellungen in der oberen rechten Ecke als Excel-Tabelle exportieren.

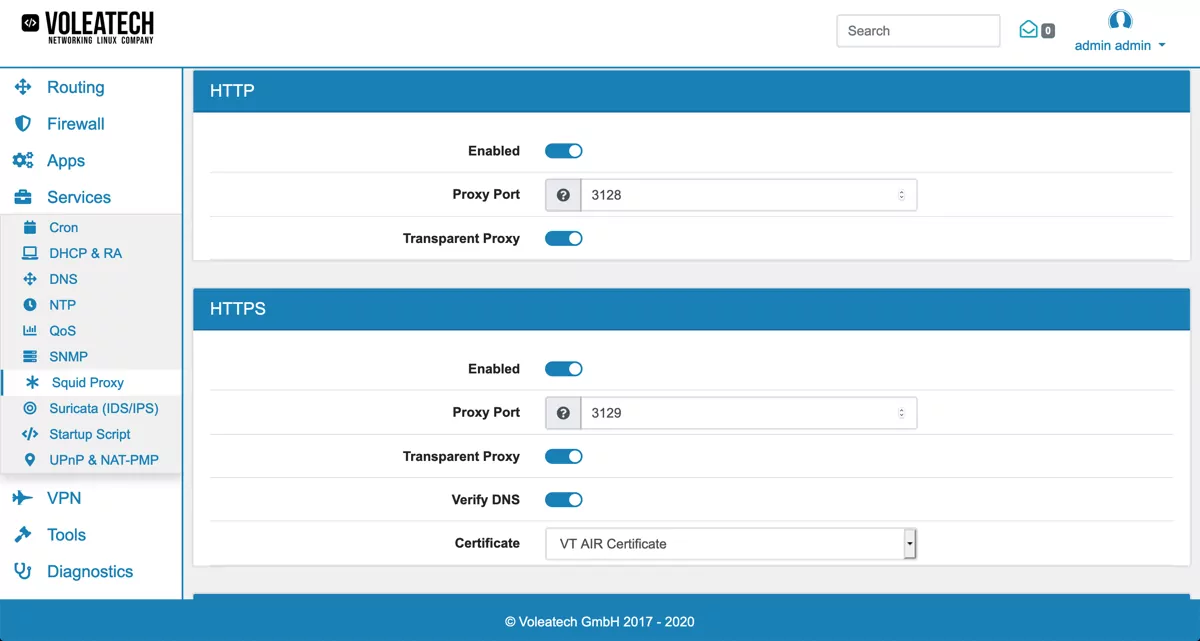

17.17.1.2. HTTP¶

Aktiviert kann geändert werden, um HTTP zu aktivieren oder zu deaktivieren. Es ist standardmäßig aktiviert.

Proxy Port ist der Port, auf den der HTTP-Proxyserver hört. Der Standardwert ist 3128.

Transparente Proxy kann aktiviert werden, damit der Proxy als transparenter Proxy fungiert. Standardmäßig ist er deaktiviert. Der transparente HTTP-Proxy läuft immer auf 127.0.0.1 Port 3129. Bitte leiten Sie den Datenverkehr an die Adresse mit DNAT weiter.

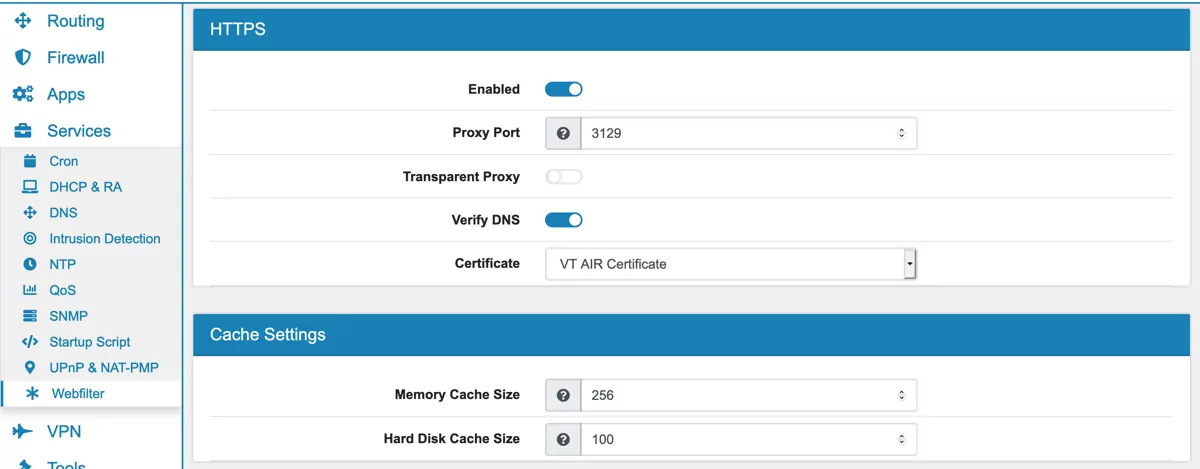

17.17.1.3. HTTPS¶

Aktiviert kann geändert werden, um HTTPS zu aktivieren oder zu deaktivieren. Es ist standardmäßig deaktiviert.

Proxy Port ist der Port, auf den der HTTPS-Proxyserverhört. Der Standardwert ist 3129.

Transparente Proxy kann aktiviert werden, damit der Proxy als transparenter Proxy fungiert. Er ist standardmäßig deaktiviert. Der transparente HTTPS-Proxy läuft immer auf fd00:7371:7569:6470:726f:7879::1 Port 3129. Bitte leiten Sie den Datenverkehr an die Adresse DNAT weiter. Da der Datenverkehr verschlüsselt ist und der Transparent Proxy von VT AIR keine Man in the Middle Attacke durchführt, werden die gewünschten Informationen aus den Verbindungsstart- und extrahierten IPs und dem SNI-Feld gewonnen. Auf diese Weise wird der Client nicht über die Verbindung gewarnt, während der Webfilter genügend Informationen erhält, um die HTTP-Zugriffsregeln auszuwerten.

Der *HTTPS-Proxymodus* kann konfiguriert werden, wenn Transparent Proxy aktiviert ist. Es kann entweder SNI Scan oder Man-in-the-Middle sein. SNI schaut während des TLS-Handshakes auf das SNI-Feld. Man-in-the-Middle unterbricht die Verbindung und präsentiert dem Client sein eigenes Zertifikat. Der Client muss dem Zertifikat vertrauen oder es wird eine Browser-Warnung generiert.

DNS verifizieren HTTPS-Header-Domain gegen den DNS-Eintrag verifizieren. Die Deaktivierung dieser Funktion verursacht mögliche Sicherheitsrisiken wie Spoofing. Andererseits funktionieren Google- oder Amazon-Seiten normalerweise nicht, wenn transparentes SSL aktiviert ist, weil sie so viele DNS-Einträge verwenden.

Zertifikat Hier kann konfiguriert werden, welches Zertifikat verwendet wird.

17.17.1.4. Cache-Einstellungen¶

Festplattencachegröße ist der Speicherplatz, der in Megabyte verwendet werden kann. Der Standardwert ist 100 MB.

Speichercachegröße gibt die ideale Speichermenge an, die in Megabyte verwendet werden soll. Der Standardwert ist 256 MB.

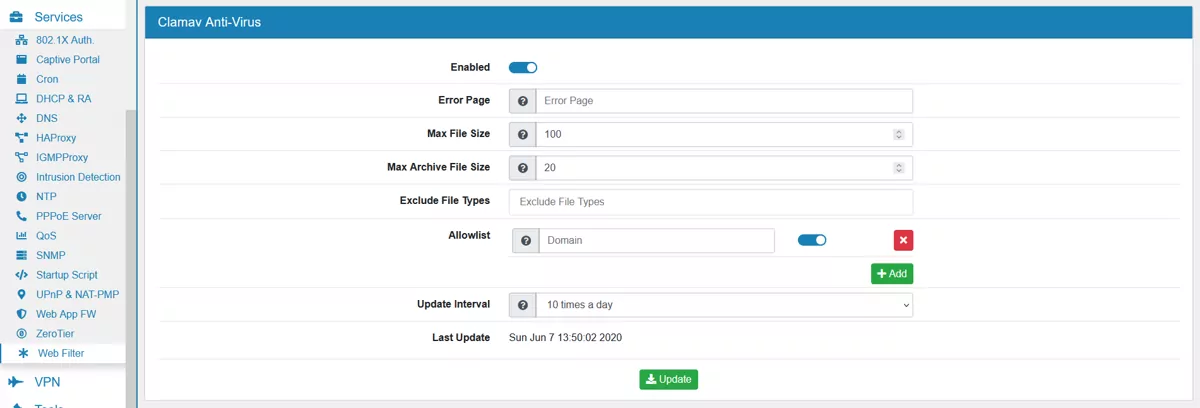

17.17.1.5. Clamav-Anti-Virus¶

ClamAV kann den Webtraffic des Proxys auf Viren scannen. Dies funktioniert nur, wenn der Verkehr tatsächlich unverschlüsselt zu sehen ist und ist im transparenten HTTPS-Fall unwirksam.

Aktiviert zum Aktivieren oder Deaktivieren des Virus-Scans.

Fehlerseite ist die vollständige Url einer Fehlerseite, zu der der Benutzer umgeleitet wird, wenn ein Virus gefunden wird.

Max File Size ist die maximale Größe der zu scannenden Datei in MB.

Max Archive File Size ist die maximale Größe der zu scannenden Archivdatei (z. B. ZIP) in MB.

Dateitypen ausschließen kann genutzt werden, um bestimmte Dateitypen von der Virenprüfung ausschließen.

Sie können mehrere Domains hinzufügen, um eine Allowlist zu konfigurieren. Der Verkehr von diesen Domains wird von der Virus Engine nicht gescannt.

Update-Intervall gibt an, wie oft die Virendefinition während eines Zeitraums von 24 Stunden aktualisiert werden soll.

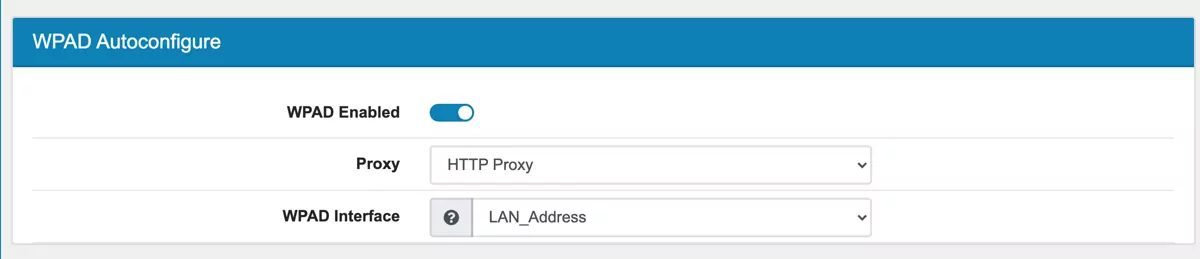

17.17.1.6. WPAD Autokonfigurieren¶

WPAD ermöglicht es Ihren Clients, die Auto-Proxy-Einstellung zu aktivieren und den VT AIR-Webfilter zu finden.

Mit Proxy können Sie den HTTP- oder HTTPS-Proxy-Port wählen.

WAPD Interface ist die Interfaceadresse, die zur Weiterleitung an die Clients verwendet wird. Hier kann nur eine IP-Adresse verwendet werden, stellen Sie also sicher, dass die Verbindung in der Firewall erlaubt ist.

Ein DNS-Eintrag mit wpad wird erstellt, um die Einstellungen zu finden.

Die wpad-Datei wird vom Webserver über Port 80 bereitgestellt.

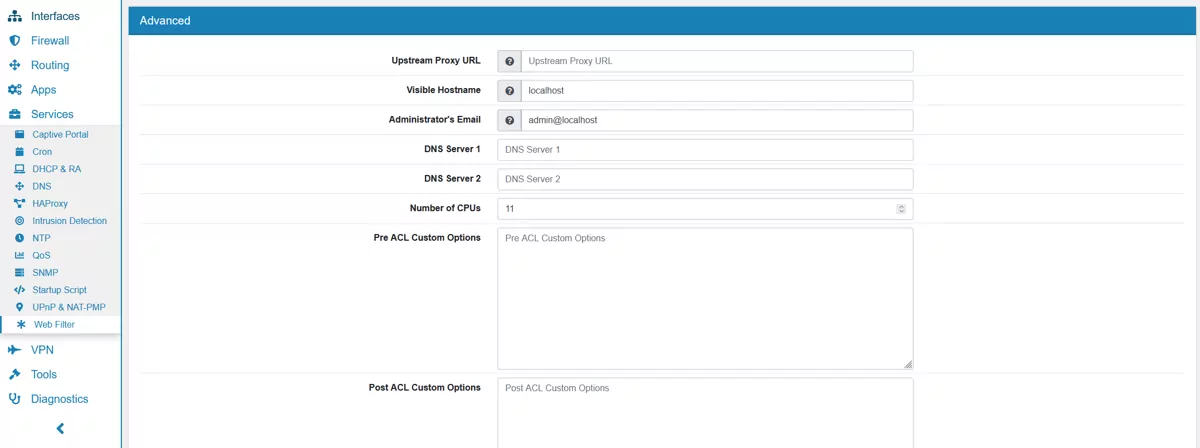

17.17.1.7. Erweitert¶

Upstream Proxy URL ist die gesamte Upstream-Proxy-URL, z. B. http://user:password@proxy.server:port/.

Visible Hostname wird in Proxy-Server-Fehlermeldungen angezeigt. Standard ist localhost.

Administratoren E-Mail wird den Benutzern in Fehlermeldungen angezeigt. Standard ist admin@localhost.

DNS Server 1 und DNS Server 2 kann hier konfiguriert werden.

Anzahl der CPUs ist standardmäßig die Anzahl der verfügbaren CPUs minus eins. Der Webfilter wird auf allen konfigurierten CPUs ausgeführt, was eine höhere Verarbeitungskapazität ermöglicht.

Pre ACL Custom Options kann für benutzerdefinierte Konfigurationsparameter für die Konfiguration verwendet werden. Sie werden vor den ACL-Daten platziert.

Post ACL Custom Options kann für benutzerdefinierte Konfigurationsparameter für die Konfiguration verwendet werden. Sie werden nach den ACL-Daten eingefügt.

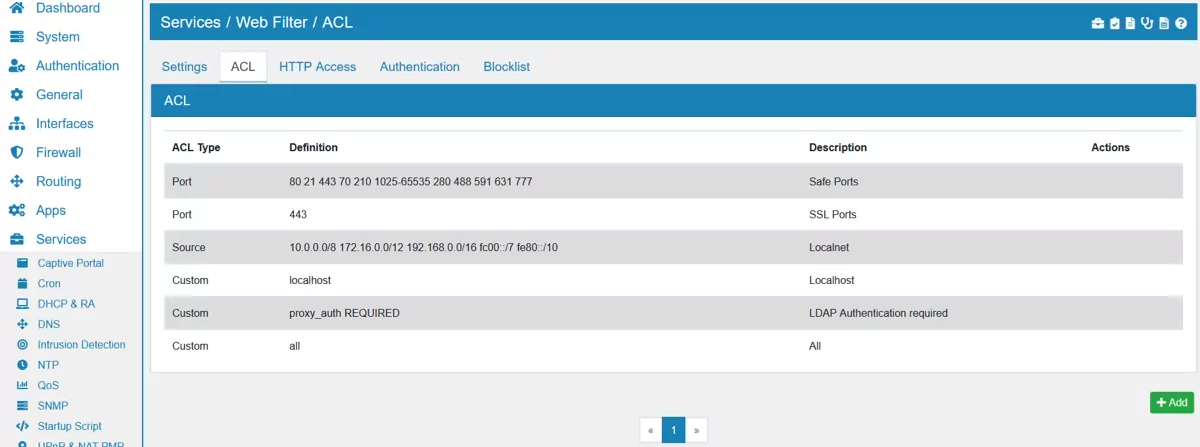

17.17.2. ACL¶

Definieren einer Zugriffsliste. Eine ACL hat den Typ Source, Destination Domain, Destination Regex, Port, Protocol oder Custom. Custom ermöglicht es Ihnen, einen ACL-Typ aus dem Squid-Handbuch auszuwählen (‚Squid ACL‘http://www.squid-cache.org/Doc/config/acl/>‘_).

Ein ACL-Eintrag kann einen oder mehrere Einträge enthalten, und Sie müssen einen pro Zeile eingeben. Die ACL-Quelle kann z. B. folgende Angaben enthalten:

192.168.100.1

192.168.101.0/24

Log Full Traffic ermöglicht die Protokollierung des gesamten Datenpakets, der dieser ACL entspricht. Bei HTTPS-Verkehr muss der Verkehr zuerst bumped werden, damit er unverschlüsselt gelesen werden kann.

SSL Bump SSL Bump und untersuchen den SSL-Verkehrs. Splice liest das SNI-Feld und das Zertifikat, entschlüsselt den Datenverkehr aber nicht. Bump erstellt einen MITM mit dem Squid-Zertifikat und verschlüsselt und entschlüsselt den gesamten Datenverkehr. Die Option ermöglicht es Ihnen, nur den passenden Datenverkehr zu lesen oder zu verschlüsseln. Bitte führen Sie Squid im HTTPS-Modus aus und wählen Sie ein Zertifikat, sonst hat diese Option keine Wirkung.

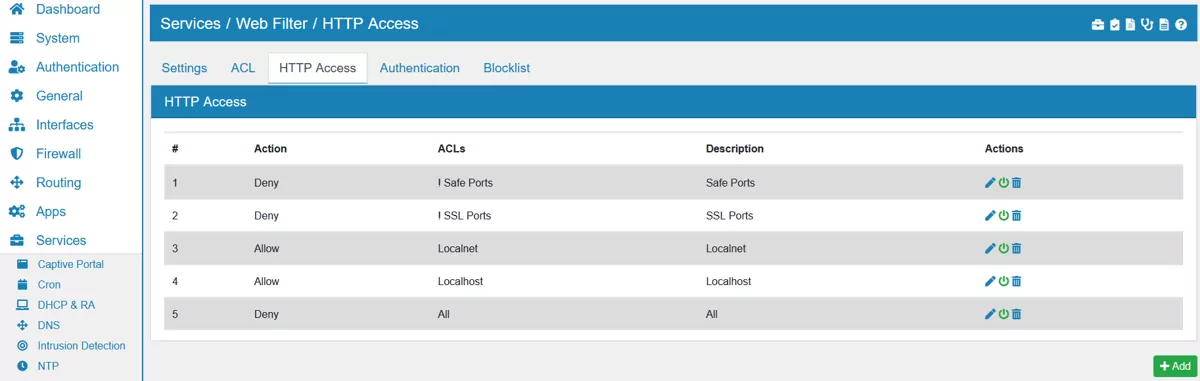

17.17.3. HTTP-Zugriff¶

Zulassen oder Verweigern des Zugriffs basierend auf definierten Zugriffslisten. HTTP-Zugriffslisten werden definiert, indem ACLs mit AND oder OR kombiniert werden. Sie können eine ACL auch mit NOT negieren.

Auf diese Weise können Sie den Zugriff definieren oder den Zugriff basierend auf ACLs ablehnen.

Um beispielsweise den Zugriff auf www.google.com zu verweigern, müssen Sie eine ACL vom Typ Zieldomäne erstellen. Sie können diese ACL in HTTP Access vom Typ Verweigern verwenden.

Die Reihenfolge von HTTP Access ist wichtig und Sie können per drag & drop Einträge in der Liste verschieben, um die gewünschte Reihenfolge zu erstellen.

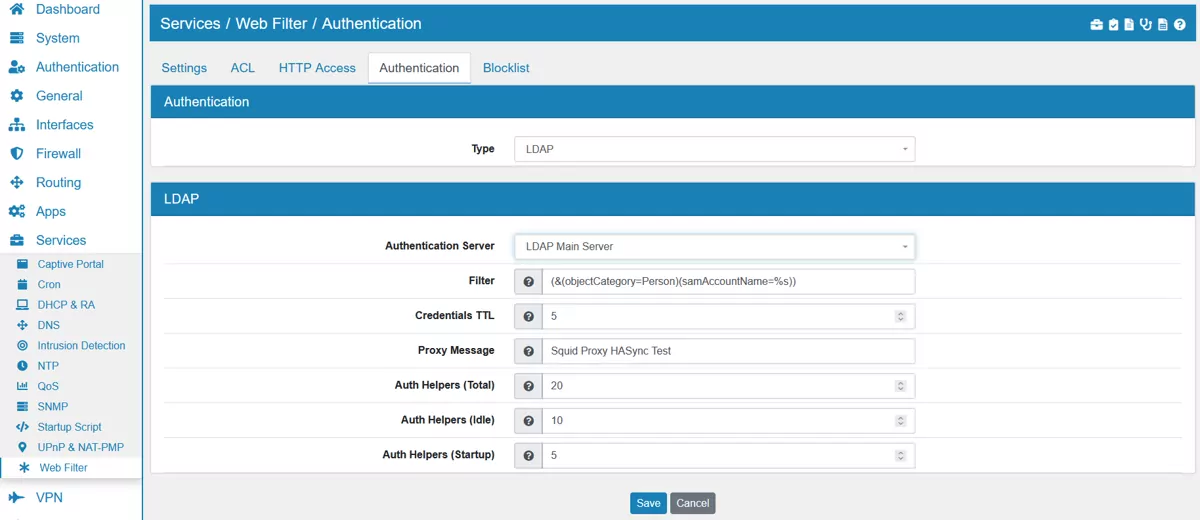

17.17.4. Authentifizierung¶

Hier können Sie eine zusätzliche Authentifizierungsmethode einrichten. Sie können zwischen LDAP und Active Directory wählen.

17.17.4.1. LDAP¶

Authentifizierungsserver kann aus den Authentifizierungsservern ausgewählt werden, die Sie im VT AIR erstellt haben.

Filter ist ein LDAP-Suchfilter zum Auffinden des Benutzer-DN. Erforderlich, wenn sich die Benutzer in einer Hierarchie unterhalb des Basis-DN befinden, oder wenn der Anmeldename nicht den benutzerspezifischen Teil des Benutzer-DN bildet. Standardmäßig ist er (&(objectCategory=Person)(samAccountName=%s)).

Credentials TTL ist die Zeit in Minuten, nach der die Anmeldedaten erneut geprüft werden. Der Standardwert ist 5.

Proxy Message ist die Informationsmeldung zur Proxy-Authentifizierung für Ihre Proxy-Benutzer. Standard ist Squid Proxy.

Auth Helpers (Total) ist die Gesamtzahl der auszuführenden Authentifizierungs-Helfer. Es wird empfohlen, diesen Wert auf die ungefähre Anzahl der Proxy-Benutzer im Netzwerk einzustellen. Der Standardwert ist 20.

Auth Helpers (Idle) ist die Anzahl der Authentifizierungshelfer, die im Leerlauf ausgeführt werden sollen. Es wird empfohlen, diesen Wert auf etwa die Hälfte der Gesamtzahl der Benutzer im Netz festzulegen. Der Standardwert ist 10.

Auth Helpers (Startup) ist die Anzahl der Authentifizierungshelfer, die beim Start ausgeführt werden sollen. Es wird empfohlen, diesen Wert auf etwa ein Viertel der Gesamtzahl der Benutzer im Netzwerk festzulegen. Der Standardwert ist 5.

Um die Authentifizierung zu erzwingen, müssen Sie eine HTTP-Zugangsregel erstellen, die die vordefinierte ACL proxy_auth REQUIRED enthält.

17.17.4.2. Active Directory¶

Domänennamen-Kurzbezeichnung ist der erste Teil des Domänennamens.

Domänenname lang ist der vollständige Domänenname.

Auth Helpers (Startup) ist die Anzahl der Authentifizierungshelfer, die beim Start ausgeführt werden sollen. Es wird empfohlen, diesen Wert auf etwa ein Viertel der Gesamtzahl der Benutzer im Netzwerk festzulegen. Der Standardwert ist 5.

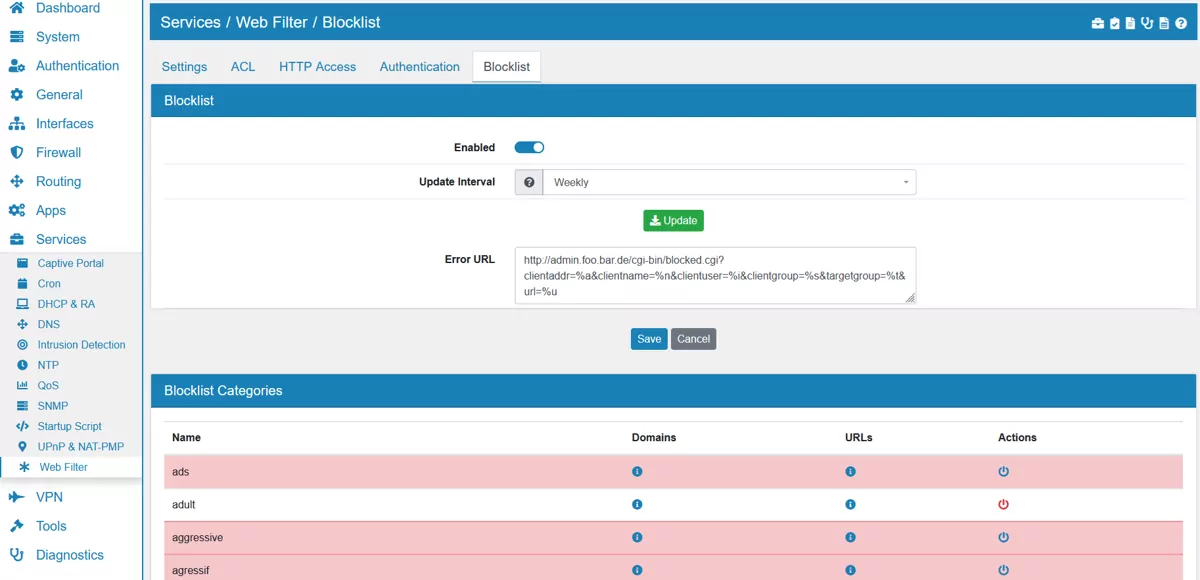

17.17.5. Blockliste¶

Ermöglicht die Verwendung der UT1-Blockliste durch Auswahl mehrerer Kategorien.

Aktiviert zum Aktivieren oder Deaktivieren der Blocklists.

Aktualisierungsintervall gibt an, wie oft die Definition der Blocklist aktualisiert werden soll.

Fehler-URL kann definiert werden und lautet standardmäßig http://admin.foo.bar.de/cgi-bin/blocked.cgi?clientaddr=%a&clientname=%n&clientuser=%i&clientgroup=%s&targetgroup=%t&url=%u. Eine Fehler-URL muss definiert werden, sonst erfolgt keine Sperrung.

Blocklistenkategorien können aktiviert oder deaktiviert werden. Standardmäßig sind adult, cryptojacking, ddos und malware aktiviert. Die Domains und URLs jeder Kategorie können durch Klicken auf die Informationsschaltfläche angezeigt werden.

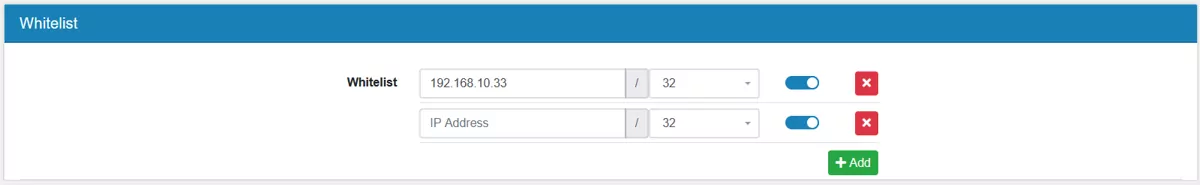

Es können mehrere Whitelists mit ihrer IP-Adresse und Netzmaske hinzugefügt werden.

17.17.6. Beispiel-Proxy-Konfiguration¶

Web Filter kann als Proxy in Ihrem Netzwerk konfiguriert werden. Das bedeutet, dass der Verkehr innerhalb Ihres Netzwerks analysiert werden kann, bevor er das Internet verlässt, und dass Webinhalte, die in Ihr Netzwerk gelangen, zwischengespeichert werden können. Dies ist nützlich, um den Zugang zu bestimmten Diensten zu blockieren, die unerwünscht, aber nicht unbedingt bösartig sind (dies ist eine Aufgabe für Intrusion Detection Intrusion Detection) und um Bandbreite zu sparen, wenn Sie mit mehreren Clients in Ihrem lokalen Netzwerk im Internet surfen.

Eine typische Konfiguration wird hier gezeigt. Gehen Sie zu Services → Web Filter und aktivieren Sie das Paket. Typischerweise möchten Sie Ihr lokales Netzwerk (z.B. LAN) als Schnittstelle auswählen.

Transparent Proxy

Um Ihren Web Filter als transparenten Proxy zu konfigurieren, der den Web-Verkehr für Ihr lokales Netzwerk zwischenspeichert, aktivieren Sie HTTP und HTTPS sowie die Option Transparent Proxy auf beiden.

Beachten Sie, dass der HTTPS transparente Proxy nicht in den verschlüsselten Datenverkehr hineinschauen kann. Nur das Zertifikat und der Hostname sind sichtbar, um Entscheidungen zu treffen.

Proxy mit Anti-Virus

Aktivieren Sie dann ClamAV Anti-Virus und wählen Sie ein Aktualisierungsintervall. Der Anti-Virus kann nur den unverschlüsselten Datenverkehr inspizieren. Für den HTTPS transparenten Proxy kann kein Virenscan durchgeführt werden.

Blocklists

Aktivieren Sie Blocklists und wählen Sie ein Aktualisierungsintervall, um die vordefinierten Blocklists herunterzuladen.

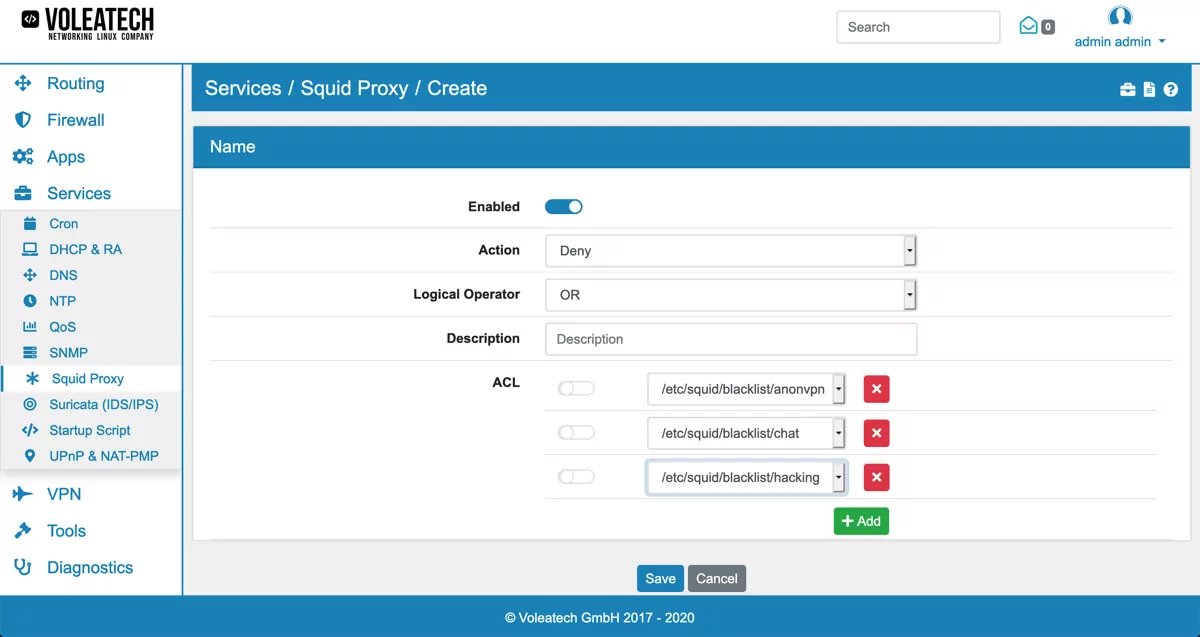

Um Ihre Blocklisteneinstellungen zu konfigurieren, gehen Sie zu Dienste → Webfilter → ACL. Hier finden Sie eine Übersicht über alle verfügbaren Blocklistenkategorien. Gehen Sie zu Dienste → Webfilter → HTTP-Zugang, um die Filterregeln zu erstellen.

Klicken Sie auf Hinzufügen oder Bearbeiten, um die Blocklistregel zu erstellen oder zu bearbeiten. Setzen Sie Action auf Deny, Logical Operator auf OR und fügen Sie alle Blocklist-Kategorien, die Sie blockieren möchten, unter ACL hinzu.